🔐Node.jsアプリケーションの依存関係を安全に保つ方法

Bài đăng này đã không được cập nhật trong 2 năm

1. はじめに

Node.jsは、その性能、使いやすさ、利用可能なライブラリやモジュールが豊富であるため、Webアプリケーション開発において人気のあるプラットフォームとなっています。しかし、大きな力があれば大きな責任が伴います。Node.jsアプリケーションの依存関係を安全に保つことは、脆弱性や悪意のある攻撃からアプリケーションを守る上で重要です。この記事では、Node.jsアプリケーションの依存関係を安全に保つためのベストプラクティスとツールについて説明します。

1.1 依存関係のセキュリティが重要な理由

典型的なNode.jsアプリケーションでは、開発者はサードパーティのパッケージを利用して開発を効率化し、機能を追加します。これらのパッケージは便利ですが、適切に管理されない場合、セキュリティリスクが生じることがあります。これらの依存関係にある脆弱性が悪用されると、XSS(クロスサイトスクリプティング)やSQLインジェクション、リモートコード実行などの攻撃にさらされる可能性があります。

2. 依存関係を最新の状態に保つ

Node.jsアプリケーションの依存関係を安全に保つ最も効果的な方法の1つは、依存関係を最新の状態に保つことです。古い依存関係は、新しいバージョンで修正された脆弱性が含まれている可能性が高いです。

2.1 パッケージマネージャーの使用

パッケージマネージャー(npmやYarnなど)を使用すると、アプリケーションの依存関係を効率的に管理できます。パッケージマネージャーを使用すると、パッケージの更新、インストール、アンインストールが簡単にでき、バージョンも追跡できます。

2.1.1 npm

npmを使用してNode.jsの依存関係を更新するには、次のコマンドを実行します。

npm update

このコマンドは、package.jsonファイルに記載されたすべての依存関係を、指定されたバージョン範囲に従って最新バージョンに更新します。

2.1.2 Yarn

パッケージマネージャーとしてYarnを使用する場合、次のコマンドで依存関係を更新できます。

yarn upgrade

npm updateと同様に、このコマンドは、package.jsonで指定されたバージョン範囲に従って依存関係を最新バージョンに更新します。

2.2 定期的に依存関係を確認する

アプリケーションの依存関係を定期的に確認し、更新や潜在的なセキュリティ脆弱性をチェックすることが重要です。npm outdatedやyarn outdatedなどのツールを使って古いパッケージを確認し、必要に応じて更新してください。

3. 脆弱性スキャナーの使用

脆弱性スキャナーは、Node.jsアプリケーションの依存関係にあるセキュリティ脆弱性を特定し、修正するのに役立つツールです。

3.1 npm audit

npm auditは、npmに組み込まれたコマンドで、プロジェクトの依存関係にある既知のセキュリティ脆弱性をスキャンします。npm auditを実行するには、次のように入力します。

npm audit

脆弱性が見つかった場合、npm auditは問題に関する詳細な情報を提供し、修正方法を提案します。

3.2 Snyk

Snykは、Node.jsアプリケーションの依存関係にある脆弱性を見つけて修正するのに役立つサードパーティ製のツールです。より包括的な脆弱性データベースを提供し、さまざまなCI/CDパイプラインと統合してスキャンをスムーズに行うことができます。Snykを使用するには、まずグローバルにインストールする必要があります。

npm install -g snyk

インストールが完了したら、次のコマンドでSnykのテストを実行できます。

snyk test

Snykは、見つかった脆弱性に関する詳細なレポートを提供し、修正方法を提案します。

4. 依存関係へのアクセスを制限する

アプリケーションの依存関係へのアクセスを制限することで、攻撃対象を減らし、不正なアクセスや改ざんのリスクを軽減できます。

4.1 最小権限の原則を適用する

最小権限の原則(POLP)は、ユーザーやプロセスに必要最低限のアクセス権限を付与することを推奨するセキュリティ概念です。この原則をNode.jsアプリケーションの依存関係に適用することで、パッケージに与える権限やアクセスを制限できます。

4.2 .npmrcファイルを使用する

プロジェクトのルートディレクトリに.npmrcファイルを作成し、npmの動作を設定してサードパーティのパッケージのアクセスを制限します。たとえば、インストール時にパッケージが自動的にスクリプトを実行しないようにするには、.npmrcファイルに次の行を追加します。

ignore-scripts=true

これにより、必要なスクリプトを手動で確認して実行できるため、知らないうちに悪意のあるコードが実行されることがなくなります。

4.3 スコープ付きパッケージを使用する

スコープ付きパッケージは、アプリケーションの依存関係の可視性とアクセスを制限する方法です。パッケージにプライベートな名前空間を作成することで、名前の衝突や不正なアクセスのリスクを減らすことができます。スコープ付きパッケージを作成するには、パッケージ名の前に@記号と選択したスコープを追加します。

{

"name": "@your-scope/package-name"

}

スコープ付きパッケージは、パブリックなnpmレジストリまたはプライベートなレジストリに公開でき、さらなるアクセス制御のレイヤーを提供します。

5. コンテナ化と分離

コンテナ化は、依存関係をホストシステムや他のアプリケーションから分離して、Node.jsアプリケーションの依存関係を安全に保つのに役立ちます。このアプローチにより、あるアプリケーションの脆弱性が同じシステム上の他のアプリケーションに影響を与えるリスクを軽減できます。

5.1 Docker

Dockerは、アプリケーションとその依存関係を単一の移植性のあるコンテナにパッケージ化することができる人気のあるコンテナ化プラットフォームです。Dockerを使用することで、Node.jsアプリケーションが制御された環境で実行されることを確認できます。

Dockerを使用するには、プロジェクトのルートディレクトリに次の内容のDockerfileを作成します。

FROM node:latest

WORKDIR /app

COPY package*.json ./

RUN npm install

COPY . .

EXPOSE 3000

CMD ["npm", "start"]

このDockerfileは、最新のNode.jsイメージを使用してコンテナを作成し、アプリケーションの依存関係をインストールして、アプリケーションを実行するようにDockerに指示します。

5.2 依存関係ごとに別々のコンテナを使用する

さらに分離を図るために、アプリケーションの異なる部分(フロントエンド、バックエンド、データベースなど)に別々のコンテナを使用することができます。このアプローチにより、アプリケーションの各部分を独立して管理・保護できるため、1つの脆弱性がシステム全体に影響を与えるリスクを軽減できます。

6. 監視とログ

監視とログは、Node.jsアプリケーションの依存関係のセキュリティを維持するための重要なプラクティスです。イベントや変更を追跡することで、潜在的なセキュリティ問題を迅速に特定し、対応できます。

6.1 依存関係のログを記録する

依存関係に関連するすべてのイベント(インストール、更新、削除)をログに記録してください。この情報は、不正な変更を特定したり、セキュリティ問題の原因を追跡するのに役立ちます。

6.2 監視ツールの使用

アプリケーションのパフォーマンスやセキュリティを監視するために、適切な監視ツールを使用します。これらのツールは、リアルタイムでアプリケーションの動作を追跡し、問題が発生した場合にアラートを送信することができます。監視ツールの例には、Elasticsearch、Logstash、Kibana(ELKスタック)、Prometheus、Grafanaなどがあります。

まとめ

Node.jsアプリケーションの依存関係を安全に保つことは、アプリケーション全体のセキュリティを維持するために重要です。この記事で紹介したベストプラクティスやツールを使用して、依存関係を最新に保ち、脆弱性を監視・修正し、アクセスを制限することで、Node.jsアプリケーションのセキュリティを向上させることができます。

Mình hy vọng bạn thích bài viết này và học thêm được điều gì đó mới.

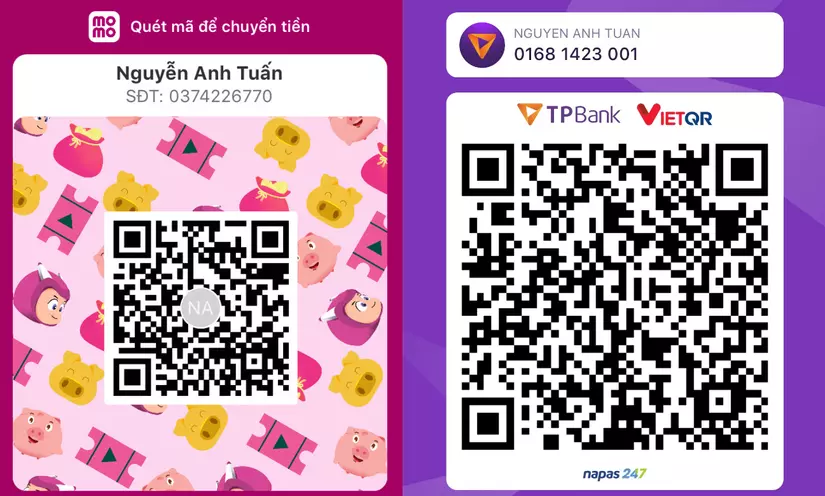

Donate mình một ly cafe hoặc 1 cây bút bi để mình có thêm động lực cho ra nhiều bài viết hay và chất lượng hơn trong tương lai nhé. À mà nếu bạn có bất kỳ câu hỏi nào thì đừng ngại comment hoặc liên hệ mình qua: Zalo - 0374226770 hoặc Facebook. Mình xin cảm ơn.

Momo: NGUYỄN ANH TUẤN - 0374226770

TPBank: NGUYỄN ANH TUẤN - 0374226770 (hoặc 01681423001)

All rights reserved