🔐NoSQLインジェクション攻撃からNode.js Expressを守る方法

Bài đăng này đã không được cập nhật trong 2 năm

この記事では、NoSQLインジェクション攻撃からNode.js Expressアプリケーションを守る方法について説明します。

1. NoSQLインジェクション攻撃とは?

NoSQLインジェクション攻撃は、悪意のあるユーザーが不正なコードを使ってデータベースへのアクセスや操作を試みる攻撃です。これにより、データの盗難や改ざんが行われる可能性があります。Node.js ExpressアプリケーションでNoSQLデータベース(例:MongoDB)を使用している場合、特に注意が必要です。

2. 入力の検証とサニタイズ

ユーザーからの入力データをそのまま信頼せず、適切な検証とサニタイズを行うことが重要です。以下の方法を試してみましょう。

2-1. Joiモジュールを使った入力検証

Joiは、強力で柔軟な入力検証モジュールです。これを使って、ユーザー入力が期待する形式に合っているかどうかを確認しましょう。

const Joi = require('joi');

const schema = Joi.object({

username: Joi.string().min(3).max(30).required(),

email: Joi.string().email().required(),

});

const { error } = schema.validate(req.body);

if (error) {

return res.status(400).send(error.details[0].message);

}

2-2. mongo-sanitizeモジュールを使ったサニタイズ

mongo-sanitizeは、MongoDBクエリに関連する悪意のあるコードを取り除くためのモジュールです。これを使って、ユーザー入力をサニタイズしましょう。

const sanitize = require('mongo-sanitize');

app.post('/api/users', (req, res) => {

const sanitizedData = sanitize(req.body);

// 以降の処理...

});

3. クエリのパラメータ化

クエリのパラメータ化は、NoSQLインジェクション攻撃を防ぐための効果的な手段です。以下のように、クエリの構造とユーザー入力を分離して、安全なクエリを実行しましょう。

const MongoClient = require('mongodb').MongoClient;

MongoClient.connect('mongodb://localhost:27017', (err, client) => {

const db = client.db('myDatabase');

const collection = db.collection('users');

collection.find({ username: req.body.username }).toArray((err, result) => {

if (err) {

return res.status(500).send(err);

}

res.send(result);

});

});

4. 最小権限の原則

データベースへのアクセス権限を最小限にすることで、攻撃者がデータベースに与える被害を抑えることができます。アプリケーション用の専用ユーザーを作成し、必要最低限の権限だけを付与しましょう。

5. セキュリティ対策を更新

アプリケーションのセキュリティ対策は常に最新の状態に保つことが大切です。Node.jsやExpress、データベースのパッケージを定期的にアップデートし、脆弱性の報告やセキュリティ対策に目を光らせておきましょう。

6-1. ログの監視と分析

不審なアクセスや攻撃を早期に検出するために、アプリケーションのログを監視し、分析することが重要です。ログには、リクエストの詳細やエラーメッセージが含まれており、これらを分析することで、問題の特定と対策が可能となります。

6-1. Winstonモジュールを使ったログ出力

Winstonは、Node.jsでよく使われるログ出力ライブラリです。簡単に使えるだけでなく、ファイルへの出力やログレベルの設定など、柔軟な機能が揃っています。

const winston = require('winston');

const logger = winston.createLogger({

level: 'info',

format: winston.format.json(),

transports: [

new winston.transports.File({ filename: 'logs/error.log', level: 'error' }),

new winston.transports.File({ filename: 'logs/combined.log' }),

],

});

// ログ出力

logger.info('情報レベルのログ');

logger.error('エラーレベルのログ');

6-2. 定期的なログ監視と分析

ログの監視と分析は、手動で行うこともできますが、効率的な方法としてログ管理ツールを利用することがおすすめです。例えば、ElasticsearchやLoggly、Datadogなどのツールを使って、リアルタイムでログを監視し、分析することができます。

これらの方法を実践することで、Node.js ExpressアプリケーションをNoSQLインジェクション攻撃からさらに守ることができます。常にセキュリティ意識を持ち、安全なアプリケーション開発に努めましょう。

Mình hy vọng bạn thích bài viết này và học thêm được điều gì đó mới.

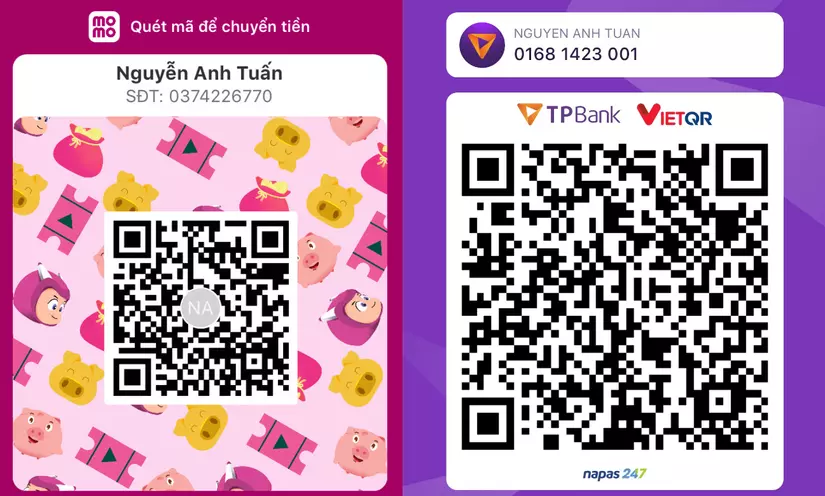

Donate mình một ly cafe hoặc 1 cây bút bi để mình có thêm động lực cho ra nhiều bài viết hay và chất lượng hơn trong tương lai nhé. À mà nếu bạn có bất kỳ câu hỏi nào thì đừng ngại comment hoặc liên hệ mình qua: Zalo - 0374226770 hoặc Facebook. Mình xin cảm ơn.

Momo: NGUYỄN ANH TUẤN - 0374226770

TPBank: NGUYỄN ANH TUẤN - 0374226770 (hoặc 01681423001)

All rights reserved