🔐Express.jsミドルウェアのセキュリティ脆弱性への対処

Bài đăng này đã không được cập nhật trong 2 năm

1. はじめに

Express.jsは、Node.js用の人気のあるWebアプリケーションフレームワークで、効率的にWebアプリケーションやAPIを構築することができます。ミドルウェアはExpress.jsの重要な部分であり、フレームワークの機能を拡張し、リクエストが最終目的地に到達する前に処理することができます。しかし、誤ったまたは脆弱なミドルウェアの実装は、アプリケーションをセキュリティリスクにさらす可能性があります。本記事では、Express.jsミドルウェアのさまざまなセキュリティ脆弱性について検討し、それらに効果的に対処する方法を説明します。

1.1. Express.jsのミドルウェアとは?

ミドルウェア関数は、リクエストオブジェクト(req)、レスポンスオブジェクト(res)、およびアプリケーションのリクエスト-レスポンスサイクルの次のミドルウェア関数にアクセスできる一連の関数です。ミドルウェア関数は、任意のコードを実行したり、リクエストおよびレスポンスオブジェクトを変更したり、リクエスト-レスポンスサイクルを終了させることができます。

2. Express.jsミドルウェアの一般的なセキュリティ脆弱性

2.1. クロスサイトスクリプティング(XSS)

クロスサイトスクリプティング(XSS)は、攻撃者が他のユーザーが閲覧するWebページに悪意のあるスクリプトを注入できるようにするセキュリティ脆弱性の一種です。ユーザー入力がWebページにレンダリングされる前に適切にサニタイズおよびエスケープされない場合、Express.jsアプリケーションはXSS攻撃に対して脆弱になります。

2.1.1. XSSの軽減

Express.jsアプリケーションをXSS攻撃から保護するために、以下のベストプラクティスに従ってください。

- ユーザー入力をデフォルトで自動的にエスケープするEJS、Pug、またはHandlebarsのようなテンプレートエンジンを使用します。

- DOMPurifyやsanitize-htmlのようなライブラリを使用してユーザー入力をサニタイズし、潜在的に有害なコードを削除します。

- スクリプトやその他のリソースのソースを制限するContent Security Policy(CSP)ヘッダーを適用します。

const helmet = require('helmet');

const express = require('express');

const app = express();

app.use(helmet.contentSecurityPolicy({

directives: {

defaultSrc: ["'self'"],

scriptSrc: ["'self'", "'unsafe-inline'"],

imgSrc: ["'self'", "img.example.com"],

styleSrc: ["'self'", "https://fonts.googleapis.com"],

fontSrc: ["'self'", "https://fonts.gstatic.com"],

},

}));

2.2. クロスサイトリクエストフォージェリ(CSRF)

クロスサイトリクエストフォージェリ(CSRF)は、ユーザーが現在認証されているWebアプリケーションで望まないアクションを実行するようにする攻撃の一種です。適切なアンチCSRF対策が実装されていない場合、Express.jsアプリケーションはCSRF攻撃に対して脆弱になります。

2.2.1. CSRFの軽減

Express.jsアプリケーションをCSRF攻撃から保護するために、CSRFトークンを生成および検証するためのミドルウェアとしてcsurfを使用します。

const express = require('express');

const csrf = require('csurf');

const cookieParser = require('cookie-parser');

const app = express();

app.use(cookieParser());

app.use(csrf({ cookie: true }));

app.post('/api/submit', (req, res) => {

// Process the form data

});

さらに、クライアントサイドのコードでは、POST、PUT、DELETE、およびPATCHなどの状態を変更するリクエストにCSRFトークンが含まれるようにしてください。

2.3. インセキュアダイレクトオブジェクトリファレンス(IDOR)

インセキュアダイレクトオブジェクトリファレンス(IDOR)は、アプリケーションが内部オブジェクト識別子を公開し、攻撃者が権限のないデータにアクセスするために操作できるようになる現象です。ユーザー入力を適切に検証し、アクセス制御を適用しない場合、Express.jsアプリケーションはIDOR攻撃に対して脆弱になります。

2.3.1. IDORの軽減

Express.jsアプリケーションをIDOR攻撃から保護するために:

- リソースのIDに対して自動インクリメントIDの代わりにUUIDやその他の非連続識別子を使用します。

- 適切なアクセス制御を実装し、ユーザーがリソースにアクセスする権限があることを確認してからリソースを返します。

- ユーザー入力を検証して、期待される形式と範囲になるようにします。

const express = require('express');

const app = express();

app.get('/api/resource/:id', (req, res, next) => {

const resourceId = req.params.id;

// Validate resourceId format

if (!isValidUUID(resourceId)) {

return res.status(400).json({ error: 'Invalid resource ID format' });

}

// Verify user authorization

if (!isUserAuthorized(req.user, resourceId)) {

return res.status(403).json({ error: 'Access denied' });

}

// Fetch and return the resource

});

2.4. セキュリティの誤設定

セキュリティの誤設定は、機密データや機能が漏洩し、アプリケーションがさまざまな攻撃に対して脆弱になることがあります。開発者がベストプラクティスに従わなかったり、アプリケーションとその依存関係を安全に設定しなかったりすると、Express.jsアプリケーションはセキュリティの誤設定に陥ることがあります。

2.4.1. セキュリティ誤設定の軽減

Express.jsアプリケーションをセキュリティ誤設定から保護するために:

- 依存関係を最新の状態に保ち、使用されていないパッケージを削除します。

- 本番環境では、情報漏洩を防ぐために詳細なエラーメッセージを無効にします。

- helmetミドルウェアを利用して、X-Content-Type-Options、X-Frame-Options、X-XSS-Protection、Strict-Transport-Securityなどのセキュリティヘッダーを使用します。

- secureおよびhttpOnlyフラグを使用してセキュアなクッキーを有効にします。

const express = require('express');

const helmet = require('helmet');

const app = express();

app.use(helmet());

app.use(express.json());

app.use((err, req, res, next) => {

if (app.get('env') === 'production') {

res.status(500).send('Internal Server Error');

} else {

res.status(500).send(err.stack);

}

});

app.set('trust proxy', 1);

app.use(cookieParser());

app.use(session({

secret: 'your-session-secret',

resave: false,

saveUninitialized: true,

cookie: { secure: true, httpOnly: true }

}));

2.5. 機密データの漏洩

機密データの漏洩は、アプリケーションがパスワード、クレジットカード番号、個人情報などの機密情報を適切に保護しない場合に発生します。適切な暗号化およびデータ処理手法を実装していない場合、Express.jsアプリケーションは機密データの漏洩に対して脆弱になります。

2.5.1. 機密データの漏洩の軽減

Express.jsアプリケーションを機密データの漏洩から保護するために:

- クライアントとサーバー間でデータを暗号化するためにHTTPSを使用します。

- bcrypt、Argon2、またはscryptのような強力で適応性のあるパスワードハッシュアルゴリズムを使用してパスワードを保存します。

- クッキーやその他のクライアント側ストレージに機密データを保存しないようにします。

- APIレスポンスで返される機密データの量を制限します。

const bcrypt = require('bcrypt');

const saltRounds = 10;

async function registerUser(username, password) {

const hashedPassword = await bcrypt.hash(password, saltRounds);

// Save hashedPassword in the database

}

まとめ

セキュリティは、Webアプリケーションを構築する際に開発者が最優先すべき事項です。Express.jsミドルウェアの一般的な脆弱性を理解し、ベストプラクティスを実装することで、アプリケーションのセキュリティ侵害のリスクを大幅に減らすことができます。新しい脆弱性や新たなセキュリティ対策に関する情報を常に入手し、Express.jsアプリケーションの安全性と信頼性を維持することが重要です。

本記事では、Express.jsミドルウェアのさまざまなセキュリティ脆弱性について説明し、それらを軽減するための具体的な手順とベストプラクティスを提供しました。これらには、クロスサイトスクリプティング(XSS)、クロスサイトリクエストフォージェリ(CSRF)、インセキュアダイレクトオブジェクトリファレンス(IDOR)、セキュリティの誤設定、および機密データの漏洩が含まれます。

セキュリティ対策を強化するために、以下のアクションを実行してください:

- ユーザー入力をサニタイズおよびエスケープする

- CSRFトークンを使用する

- オブジェクト識別子の予測を困難にする

- 適切なアクセス制御を実装する

- セキュリティヘッダーを設定する

- 暗号化およびデータ保護のベストプラクティスを実施する Express.jsアプリケーションのセキュリティを向上させることは、ユーザーの信頼とビジネスの成功に不可欠です。これらの対策を適用することで、アプリケーションのセキュリティを強化し、脆弱性のリスクを最小限に抑えることができます。

Mình hy vọng bạn thích bài viết này và học thêm được điều gì đó mới.

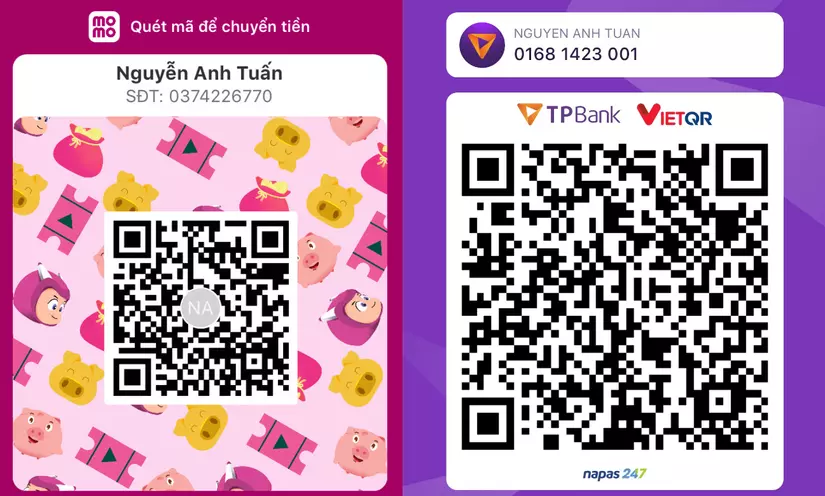

Donate mình một ly cafe hoặc 1 cây bút bi để mình có thêm động lực cho ra nhiều bài viết hay và chất lượng hơn trong tương lai nhé. À mà nếu bạn có bất kỳ câu hỏi nào thì đừng ngại comment hoặc liên hệ mình qua: Zalo - 0374226770 hoặc Facebook. Mình xin cảm ơn.

Momo: NGUYỄN ANH TUẤN - 0374226770

TPBank: NGUYỄN ANH TUẤN - 0374226770 (hoặc 01681423001)

All rights reserved