🔐Node.js ExpressにおけるCORSポリシーとセキュリティ

Bài đăng này đã không được cập nhật trong 2 năm

CORSとは何ですか?

Cross-Origin Resource Sharing(CORS)は、ウェブページを提供したドメインとは異なるドメイン上のリソースへのアクセスを防止するために、ウェブブラウザで実装されたセキュリティメカニズムです。CORSポリシーは、悪意のあるウェブサイトからユーザー情報を保護しながら、正当なウェブサイトが必要なリソースにアクセスできるようにするために重要です。

この記事では、Node.js ExpressアプリケーションにおけるCORSポリシーとセキュリティについて詳しく見ていきます。CORSポリシーの設定方法、さまざまなセキュリティリスク、アプリケーションを安全に保つためのベストプラクティスを探ります。

CORSポリシーの理解

CORSポリシーは、特定のルールに基づいてリソースへのアクセスを許可または拒否するゲートキーパーとして機能します。これらのポリシーは、ウェブブラウザによって実施され、サーバーから返されるCORSヘッダーを使用して、リクエストが許可されるかブロックされるかを判断します。

シンプルリクエストとプリフライトリクエスト

CORSリクエストには、シンプルリクエストとプリフライトリクエストの2種類があります。シンプルリクエストは、GET、HEAD、POSTメソッドのみを使用し、特定の許可されたヘッダーを持つなどの特定の基準を満たすものです。プリフライトリクエストは、他のHTTPメソッドやカスタムヘッダーを使用するなど、より複雑であり、実際のリクエストの前に「プリフライト」リクエストが行われる必要があります。

プリフライトリクエストは、OPTIONSリクエストがサーバーに送信され、サーバーが許可されたCORSヘッダーで応答するものです。返されたヘッダーに基づいて実際のリクエストが許可される場合、ブラウザはリクエストを続行します。

ExpressでのCORSの有効化

ExpressアプリケーションでCORSを有効にするには、corsミドルウェアを使用できます。これは、CORSヘッダーの設定を簡素化する人気のあるnpmパッケージです。まず、パッケージをインストールします。

npm install cors

次に、corsパッケージをインポートし、Expressアプリケーションでミドルウェアとして使用します。

const express = require('express');

const cors = require('cors');

const app = express();

// CORSミドルウェアを使用

app.use(cors());

// その他のルートやミドルウェア

デフォルトでは、corsミドルウェアはどのオリジンからでもリソースにアクセスできるようにします。これは本番環境では理想的ではないため、ミドルウェアを設定して特定のオリジンのみを許可するようにする必要があります。

CORSミドルウェアの設定

corsミドルウェアを設定するには、cors()関数にオプションオブジェクトを渡します。

const corsOptions = {

origin: 'https://example.com',

methods: ['GET', 'POST'],

allowedHeaders: ['Content-Type', 'Authorization'],

credentials: true,

};

app.use(cors(corsOptions));

CORSオプション

- origin: このオプションは、どのオリジンがリソースにアクセスできるかを指定します。特定のドメイン、ドメインの配列、または許可されるオリジンを動的に決定する関数を設定できます。

- methods: このオプションは、リソースに対して許可されるHTTPメソッドを定義します。デフォルトでは、corsミドルウェアはGET、POST、PUT、PATCH、DELETE、HEADメソッドを許可します。

- allowedHeaders: このオプションは、実際のリクエストで使用できるヘッダーをリストします。デフォルトでは、corsミドルウェアは任意のヘッダーを許可します。

- credentials: このオプションがtrueに設定されている場合、サーバーはリクエストと共にCookieや他の資格情報を送信することを許可します。デフォルトでは、このオプションはfalseに設定されています。

セキュリティリスクと対策

CORSポリシーは、アプリケーションのセキュリティを維持するために重要です。ただし、誤った設定や緩いポリシーにより、潜在的なセキュリティリスクが発生する可能性があります。ここでは、一般的なリスクとその対策について説明します。

すべてのオリジンを許可する

すべてのオリジンがリソースにアクセスできるようにすると、悪意のあるウェブサイトに機密データがさらされる可能性があります。このリスクを軽減するために、corsミドルウェアのoriginオプションを設定して、信頼できるドメインのみを許可するようにします。

センシティブなヘッダーを公開する

デフォルトでは、corsミドルウェアはリクエストで任意のヘッダーを使用できるように許可しています。ただし、センシティブなヘッダーを公開すると、潜在的なセキュリティの脆弱性が発生する可能性があります。このリスクを軽減するために、allowedHeadersオプションを使用して許可されたヘッダーを明示的にリストします。

const corsOptions = {

// ...

allowedHeaders: ['Content-Type', 'Authorization'],

};

不要なHTTPメソッドを許可する

PUTやDELETEなどの不要なHTTPメソッドを許可すると、アプリケーションの攻撃範囲が拡大する可能性があります。corsミドルウェアのmethodsオプションを使用して、許可されるメソッドを制限します。

const corsOptions = {

// ...

methods: ['GET', 'POST'],

};

CSRF攻撃

Cross-Site Request Forgery(CSRF)攻撃は、攻撃者がユーザーの知らないうちにアプリケーションでアクションを実行させる場合に発生する可能性があります。CSRF攻撃を軽減するために、CSRFトークンを実装し、状態変更リクエストごとにそれらを検証します。

CSRF保護を実装する方法の1つは、csurfミドルウェアを使用することです。まず、パッケージをインストールします。

npm install csurf

次に、csurfパッケージをインポートし、Expressアプリケーションでミドルウェアとして使用します。

const express = require('express');

const csurf = require('csurf');

const app = express();

// csurfミドルウェアを使用

app.use(csurf());

// その他のルートやミドルウェア

CSRF保護が整ったら、アプリケーションの状態を変更するすべてのフォームとAJAXリクエストにCSRFトークンを含める必要があります。テンプレートでは、CSRFトークンを非表示の入力フィールドとして含めることができます。

<form action="/submit" method="POST">

<input type="hidden" name="_csrf" value="{{ csrfToken }}">

<!-- 他のフォームフィールド -->

<button type="submit">送信</button>

</form>

AJAXリクエストの場合、リクエストヘッダーにCSRFトークンを含めることができます。

fetch('/submit', {

method: 'POST',

headers: {

'Content-Type': 'application/json',

'X-CSRF-Token': csrfToken,

},

body: JSON.stringify({ /* リクエストデータ */ }),

});

CORSベストプラクティス

Expressアプリケーションのセキュリティを維持するために、CORS設定とセキュリティのベストプラクティスに従うことが重要です。

- HTTPSを使用する:クライアントとサーバー間で送信されるデータを暗号化するために、常にHTTPSを使用します。これにより、傍受や中間者攻撃を防止することができます。

- オリジンを制限する:信頼できるドメインのみを許可するようにオリジンを制限し、ワイルドカード(*)の使用を避けて、任意のドメインがリソースにアクセスできることを防止します。

- 公開されるヘッダーを制限する:攻撃範囲を最小限に抑えるために、必要なヘッダーのみを公開します。

- 必要なメソッドのみを許可する:アプリケーションが適切に機能するために必要なHTTPメソッドのみを許可します。

- CSRF保護を使用する:CSRFトークンを使用してCSRF保護を実装し、状態変更リクエストごとにそれらを検証します。

- 依存関係を更新する:アプリケーションの依存関係を定期的に更新し、最新のセキュリティパッチや改善を適用するようにします。

まとめ

この記事では、Node.js ExpressアプリケーションにおけるCORSポリシーとセキュリティについて詳しく説明しました。CORSポリシーを正しく設定することで、クロスオリジンリクエストに対して適切なセキュリティ対策が講じられ、悪意のあるウェブサイトからユーザー情報が保護されます。

また、CORS設定だけでなく、CSRF保護やHTTPSの使用など、一般的なセキュリティベストプラクティスも採用することで、アプリケーションの全体的なセキュリティを向上させることができます。

Node.js ExpressでCORSポリシーとセキュリティを適切に設定し、アプリケーションを安全に保つために、本記事で紹介したベストプラクティスを実践してください。

Mình hy vọng bạn thích bài viết này và học thêm được điều gì đó mới.

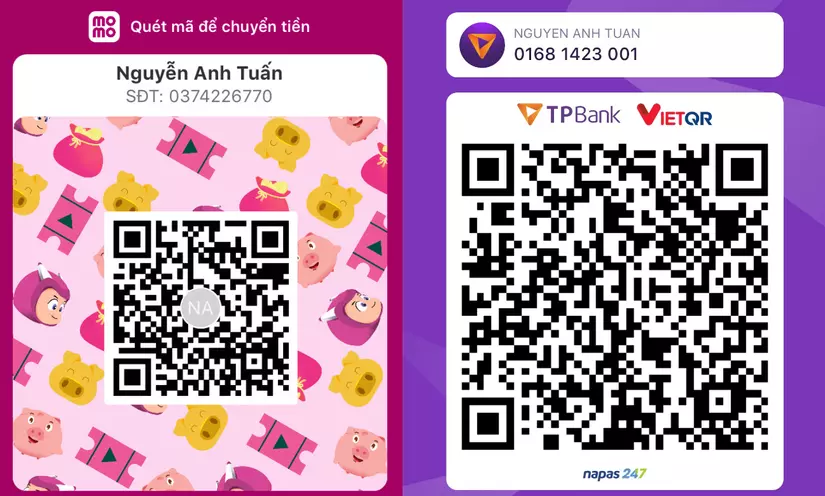

Donate mình một ly cafe hoặc 1 cây bút bi để mình có thêm động lực cho ra nhiều bài viết hay và chất lượng hơn trong tương lai nhé. À mà nếu bạn có bất kỳ câu hỏi nào thì đừng ngại comment hoặc liên hệ mình qua: Zalo - 0374226770 hoặc Facebook. Mình xin cảm ơn.

Momo: NGUYỄN ANH TUẤN - 0374226770

TPBank: NGUYỄN ANH TUẤN - 0374226770 (hoặc 01681423001)

All rights reserved