🔐Node.js Expressでの脆弱性評価のためのセキュリティスキャナーとツールの使用

Bài đăng này đã không được cập nhật trong 2 năm

1. はじめに

Node.jsは、サーバーサイドのJavaScriptフレームワークとして非常に人気があります。そして、Expressは、迅速かつスケーラブルなWebアプリケーションを構築するための主要なフレームワークです。しかし、他の技術と同様に、アプリケーションのセキュリティを確保することが重要です。この記事では、Node.js Expressアプリケーションでの脆弱性評価に役立つセキュリティスキャナーやツールについて詳しく説明します。

1.1. Webアプリケーションのセキュリティの重要性

Webアプリケーションの開発において、セキュリティは最優先事項であるべきです。脆弱性があるアプリケーションは、不正アクセスやデータ漏洩など、重大な結果を招く可能性があります。脆弱性を特定し、悪意のあるアクターによって悪用される前に軽減するために、定期的なセキュリティ評価を実施することが重要です。

2. Node.js Expressのセキュリティスキャナーとツール

Node.js Expressアプリケーションでの脆弱性評価に役立ついくつかのセキュリティスキャナーやツールがあります。以下のセクションでは、最も一般的で効果的なものをいくつか取り上げます。

2.1. npm Audit

npm auditは、npmパッケージマネージャーに組み込まれた機能です。これは、アプリケーションの依存関係にある既知の脆弱性を特定するのに役立ちます。プロジェクトディレクトリでnpm auditを実行することで、このツールを使用できます。

2.1.1. npm Auditの実行

npm auditを実行するには、次の手順を実行します。

ターミナルでプロジェクトディレクトリに移動します。 すべての依存関係が最新であることを確認するために、npm installを実行します。 既知の脆弱性をチェックするためにnpm auditを実行します。

出力結果は、検出された脆弱性とその重要度レベルの概要を提供します。この情報を使用して、すぐに対処が必要な脆弱性を判断できます。

2.1.2. npm Auditで脆弱性を修正する

npm auditで特定された脆弱性を修正するには、npm audit fixを実行します。このコマンドは、影響を受けるパッケージを安全なバージョンに自動的に更新しようとします。

2.2. Snyk

Snykは、Node.js Expressアプリケーションで脆弱性を見つけて修正し、監視するのに役立つ人気のオープンソースセキュリティツールです。Snykは、開発ワークフローに統合され、タイムリーかつ実用的な洞察を提供します。

2.2.1. Snykのセットアップ

Snykをセットアップするには、次の手順を実行します。

- Snykのウェブサイトで無料アカウントにサインアップします。

npm install -g snykを実行して、Snyk CLIをインストールします。snyk authを実行してCLIを認証し、画面に表示される手順に従います。

2.2.2. Snykでプロジェクトをスキャンする

Snykでプロジェクトをスキャンするには、プロジェクトディレクトリに移動し、snyk testを実行します。このコマンドは、依存関係にある既知の脆弱性を分析し、検出結果に関する詳細情報を提供します。

2.2.3. Snykでプロジェクトを監視する

プロジェクトを継続的に監視して脆弱性を検出するには、snyk monitorを実行します。このコマンドは、依存関係ツリーをSnykに送信し、新しい脆弱性が発見されたときに通知してくれます。

2.3. Node Security Platform(nsp)

Node Security Platform(nsp)は、プロジェクトの依存関係をチェックし、既知のセキュリティ脆弱性があるかどうかを調べるコマンドラインツールです。現在はアクティブにメンテナンスされていませんが、潜在的な問題を特定するための有益なリソースです。

2.3.1. nspのインストール

nspをインストールするには、npm install -g nspを実行します。

2.3.2. nspでプロジェクトをスキャンする

nspでプロジェクトをスキャンするには、プロジェクトディレクトリに移動し、nsp checkを実行します。このコマンドは、依存関係にある既知の脆弱性を分析し、検出結果を報告します。

2.3.3. nspで脆弱性に対処する

nspでは脆弱性を自動的に修正しません。報告書を確認し、影響を受ける依存関係を手動で更新または置き換えて問題を解決する必要があります。

2.4. OWASP Dependency-Check

OWASP Dependency-Checkは、プロジェクトの依存関係を特定し、既知の脆弱性があるかどうかをチェックするオープンソースツールです。Node.jsプロジェクト向けのJavaScriptを含む、複数の言語をサポートしています。

2.4.1. OWASP Dependency-Checkのインストール

OWASP Dependency-Checkをインストールするには、GitHubリポジトリから最新のリリースをダウンロードし、提供されているインストール手順に従ってください。

2.4.2. OWASP Dependency-Checkでプロジェクトをスキャンする

OWASP Dependency-CheckでNode.js Expressプロジェクトをスキャンするには、プロジェクトディレクトリで次のコマンドを実行します。

dependency-check.sh --project "プロジェクト名" --scan ./ --enableExperimental --out ./dependency-check-report

このコマンドは、指定された出力ディレクトリにレポートを生成します。

2.4.3. 脆弱性の確認と対処

生成されたレポートで特定された脆弱性を確認します。影響を受ける依存関係を手動で更新または置き換えて問題を解決する必要があります。

3. 脆弱性評価のベストプラクティス

Node.js Expressアプリケーションを安全に保つために、脆弱性評価を行う際に以下のベストプラクティスに従ってください。

3.1. 依存関係を定期的に更新する

依存関係を最新の状態に保つことで、脆弱性のリスクを減らすことができます。定期的にアップデートをチェックし、必要に応じて適用してください。

3.2. 複数のツールを使用する

異なるツールは異なる脆弱性を検出する可能性があります。セキュリティスキャナーやツールの組み合わせを使用して、包括的なカバレッジを確保してください。

3.3. 開発ワークフローにセキュリティスキャンを統合する

開発プロセスの早い段階で脆弱性をキャッチするために、開発ワークフローにセキュリティスキャンを統合してください。これにより、本番環境に入る前に問題に対処できます。

3.4. 新しい脆弱性を監視する

国立脆弱性データベースなどの脆弱性データベースを購読し、セキュリティメーリングリストに従って新しい脆弱性を監視してください。定期的にアプリケーションをスキャンして新しい問題を特定し、対処してください。

まとめ

Webアプリケーションの開発において、セキュリティは重要な側面であり、Node.js Expressアプリケーションも例外ではありません。npm audit、Snyk、nsp、OWASP Dependency-Checkなどのセキュリティスキャナーやツールを使用することで、アプリケーションの脆弱性を特定し、軽減することができます。依存関係を定期的に更新し、複数のツールを使用し、開発ワークフローにセキュリティスキャンを統合し、新しい脆弱性を監視することで、Node.js Expressアプリケーションを安全に保つことができます。

Mình hy vọng bạn thích bài viết này và học thêm được điều gì đó mới.

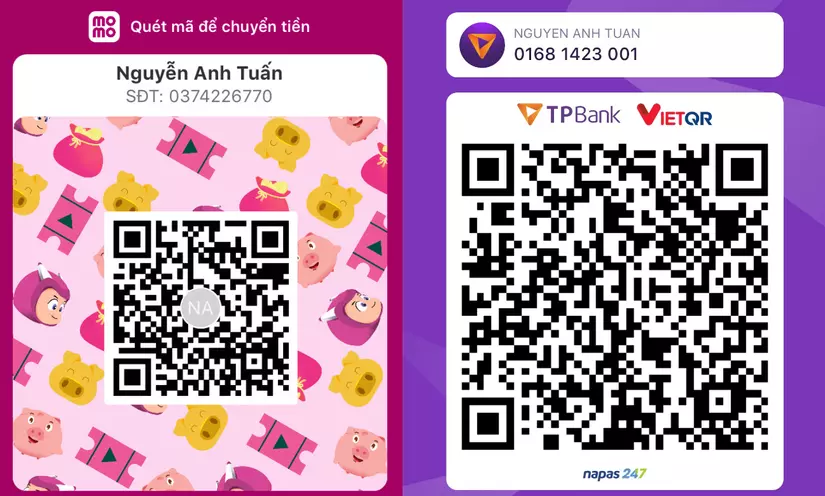

Donate mình một ly cafe hoặc 1 cây bút bi để mình có thêm động lực cho ra nhiều bài viết hay và chất lượng hơn trong tương lai nhé. À mà nếu bạn có bất kỳ câu hỏi nào thì đừng ngại comment hoặc liên hệ mình qua: Zalo - 0374226770 hoặc Facebook. Mình xin cảm ơn.

Momo: NGUYỄN ANH TUẤN - 0374226770

TPBank: NGUYỄN ANH TUẤN - 0374226770 (hoặc 01681423001)

All rights reserved