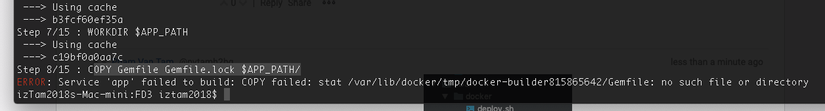

@HoanKi mình cũng bị lỗi như bạn này

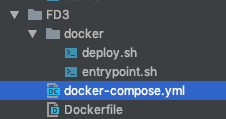

Đây là cấu trúc thư mục của mình:

Sau khi mình đánh câu lệnh này thì nó bị lỗi vậy

docker-compose run app rails new . --force --no-deps --database=mysql

Anh ơi bài viết hay quá, anh tạo orgazation cho Nghệ thuật coding trên Viblo đi anh. Lúc đấy bài viết sẽ được publish dưới danh nghĩa là Nghệ thuật coding và hiển thị theo tên bài viết trên danh sách ở trang chủ. -> Chưa đọc cũng biết thêm tới Nghệ thuật coding luôn =))

Okie bạn, các bài viết về AI/ML ở trên này mình đều đọc. Trong quá trình tìm hiểu bạn cứ viết thành các bài chia sẻ, vừa để chia sẻ kiến thức, vừa là để hiểu hơn về cái đang tìm hiểu. cũng là để mọi người có thể góp ý khi cần. Khá hay.

không biết có cách nào clone đối tượng của 1 class mà nó vẫn giữ nguyên các method không nhỉ, dùng JSON.stringify và JSON.parse thì nó biến thành object chỉ chứa dữ liệu mất rồi

ở trong bài mình đã giải thích, mục đích của mình là muốn viết Event Bus như 1 plugin, sau này muốn sử dụng bạn chỉ cần dùng Vue.use(...), không dùng nữa thì bỏ dòng đó đi là xong, đồng thời có thể đẩy lên npm và người khác cũng có thể dùng được. Còn tại sao lại dùng như thế thì bạn đọc phần Writing Plugin trên trang chủ của Vue nhé.

THẢO LUẬN

Đây là lỗi :

@HoanKi mình cũng bị lỗi như bạn này Đây là cấu trúc thư mục của mình:

Đây là cấu trúc thư mục của mình:

Sau khi mình đánh câu lệnh này thì nó bị lỗi vậy

docker-compose run app rails new . --force --no-deps --database=mysql

Sau khi mình đánh câu lệnh này thì nó bị lỗi vậy

docker-compose run app rails new . --force --no-deps --database=mysql

Rồi làm sao để gửi mail bạn, thấy thiếu thiếu vậy bạn?

thanks bạn đã chỉ bảo. bây giờ m mới biết đến cái tính năng tạo organization. để m tạo rồi bạn vào ủng hộ nhé.

Anh ơi bài viết hay quá, anh tạo orgazation cho Nghệ thuật coding trên Viblo đi anh. Lúc đấy bài viết sẽ được publish dưới danh nghĩa là Nghệ thuật coding và hiển thị theo tên bài viết trên danh sách ở trang chủ. -> Chưa đọc cũng biết thêm tới Nghệ thuật coding luôn =))

thanks bạn đã quan tâm

bài viết hay qua bạn ơi.

Ngon quá

cái này cho mình hỏi bác đã thử úp load 1 lúc 200 - 500 tấm ảnh chưa ạ .

Dạ vâng anh em sẽ cố gắng ạ

em sẽ cố gắng ạ

Okie bạn, các bài viết về AI/ML ở trên này mình đều đọc. Trong quá trình tìm hiểu bạn cứ viết thành các bài chia sẻ, vừa để chia sẻ kiến thức, vừa là để hiểu hơn về cái đang tìm hiểu. cũng là để mọi người có thể góp ý khi cần. Khá hay.

Cảm ơn anh đã theo dõi ạ , e mới chỉ là beginer trong quá trình tìm hiểu có gì nhờ anh góp ý thêm ạ (bow)

, e mới chỉ là beginer trong quá trình tìm hiểu có gì nhờ anh góp ý thêm ạ (bow)

Hay quá, cảm ơn bạn đã chia sẻ )

)  )

)

Hay quá, cảm ơn bạn đã chia sẻ )

)  )

)

Hay quá, cảm ơn bạn đã chia sẻ )

)  )

)

Hay quá, cảm ơn bạn đã chia sẻ )

)  )

)

Like luôn )

)  )

)

không biết có cách nào clone đối tượng của 1 class mà nó vẫn giữ nguyên các method không nhỉ, dùng JSON.stringify và JSON.parse thì nó biến thành object chỉ chứa dữ liệu mất rồi

ở trong bài mình đã giải thích, mục đích của mình là muốn viết Event Bus như 1 plugin, sau này muốn sử dụng bạn chỉ cần dùng Vue.use(...), không dùng nữa thì bỏ dòng đó đi là xong, đồng thời có thể đẩy lên npm và người khác cũng có thể dùng được. Còn tại sao lại dùng như thế thì bạn đọc phần Writing Plugin trên trang chủ của Vue nhé.