Anh em dev nào còn dùng CodePush thì nên chuyển qua https://recodepush.com ngay nhé!

Nó là nền tảng thay thế CodePush tốt nhất hiện tại:

✅ Ổn định

✅ Dễ tích hợp

✅ Giá rẻ nhất trong các nền tảng OTA update

Xài thử rồi là không muốn quay lại luôn! 💥

Chi phí và độ ổn định bên mình luôn đảm bảo tốt nhất nhé

ng ta có thể dùng những third party solution như cloud secret, remote config hay tự deploy những giải pháp như kiểu Vault (https://developer.hashicorp.com/vault). Sau đó inject và K8S namespace hoặc inject vào app lúc runtime e ạ, CICD cũng tích hợp đc

Hello anh, anh cho em xin hỏi rằng nếu ta ko push Secret key lên git, thì các devops lưu nó ở đâu? Ko lẽ vẫn ở local chăng, có vài lần em thấy họ có 1 platform kiểu như ENV của github, gitlab để lưu những Secret key này cho các môi trường khác nhau và phân quyền cho đúng người có thể CRUD, thì anh có thể share thêm chổ này được ko ạ 😄, em cảm ơn.

You're very welcome 😊

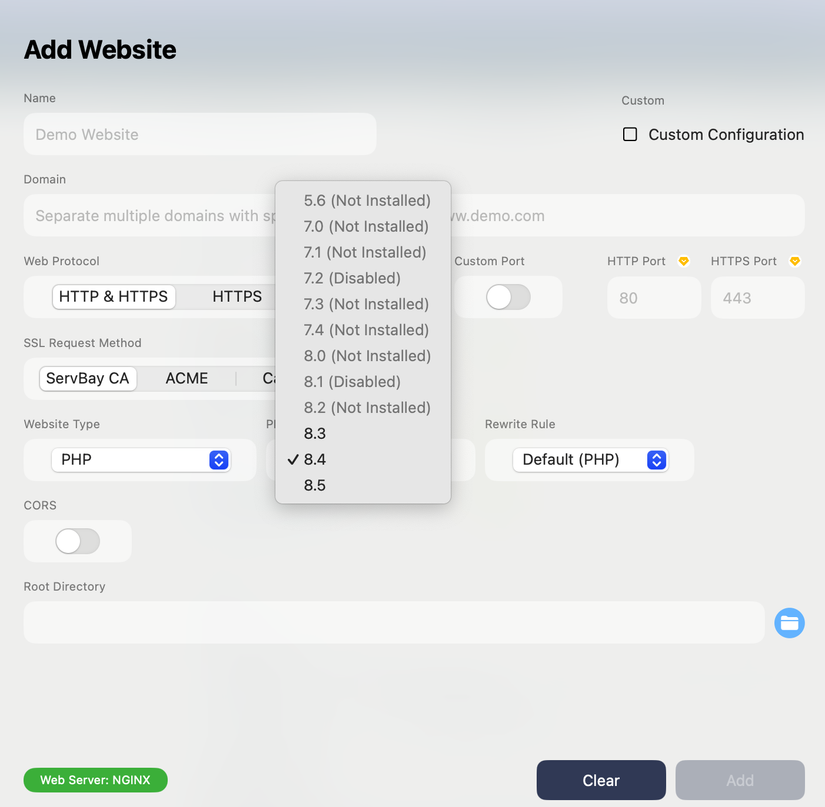

And thank you for the recommendation - ServBay looks really interesting. I just checked it out and it seems like a lightweight and user-friendly alternative to XAMPP or MAMP, especially for PHP and MySQL dev environments. Do you usually use it for personal projects, or have you also set it up in team environments? Curious to know how it handles different PHP versions or custom configurations.

//Function declaration

speak(); //Function declaration có Hoisting nên output là undefined

function speak() {

console.log("Hello");

}

Mình thấy bạn chưa đúng phần này khi speak() vẫn trả ra Hello

Bản chất nguyên khối hàm trên sẽ được hosting lên trên đầu luôn.

THẢO LUẬN

Anh em dev nào còn dùng CodePush thì nên chuyển qua https://recodepush.com ngay nhé! Nó là nền tảng thay thế CodePush tốt nhất hiện tại: ✅ Ổn định ✅ Dễ tích hợp ✅ Giá rẻ nhất trong các nền tảng OTA update Xài thử rồi là không muốn quay lại luôn! 💥

Chi phí và độ ổn định bên mình luôn đảm bảo tốt nhất nhé

có chứ bạn, nó sẽ thay đổi đường dẫn bên backend, nên bên js client bạn thêm opt vào để match với context-path của bạn là được 😃

@tranminhnhat e xin link btl tham khảo với ạ

@maitrungduc1410 vâng em hiểu ùi, em cảm ơn đã phản hồi ạ

@jack2k1 oke bạn, tối về mình share cho

hi e,

ng ta có thể dùng những third party solution như cloud secret, remote config hay tự deploy những giải pháp như kiểu Vault (https://developer.hashicorp.com/vault). Sau đó inject và K8S namespace hoặc inject vào app lúc runtime e ạ, CICD cũng tích hợp đc

Đăng bài giờ cũng nhàn thật https://dev.to/fotiecodes/function-calling-vs-model-context-protocol-mcp-what-you-need-to-know-4nbo

Hello anh, anh cho em xin hỏi rằng nếu ta ko push Secret key lên git, thì các devops lưu nó ở đâu? Ko lẽ vẫn ở local chăng, có vài lần em thấy họ có 1 platform kiểu như ENV của github, gitlab để lưu những Secret key này cho các môi trường khác nhau và phân quyền cho đúng người có thể CRUD, thì anh có thể share thêm chổ này được ko ạ 😄, em cảm ơn.

Bài viết này khá hay và thú vị nhưng có vài đoạn lỗi chính tả !!

@ngocbach99 Different PHP versions can be switched directly, you can also configure different php versions for different projects through the command line,which is conveniently.😊

You're very welcome 😊 And thank you for the recommendation - ServBay looks really interesting. I just checked it out and it seems like a lightweight and user-friendly alternative to XAMPP or MAMP, especially for PHP and MySQL dev environments. Do you usually use it for personal projects, or have you also set it up in team environments? Curious to know how it handles different PHP versions or custom configurations.

Thank you for sharing. I think it's very useful! I recently read a help document, and the method in it is also very good.https://support.servbay.com/dotnet/how-to-develop-asp-net-framework-4-x-on-macos

Thank you for sharing. I think it's very useful! I recently read a help document, and the method in it is also very good.https://support.servbay.com/dotnet/how-to-develop-asp-net-framework-4-x-on-macos

Bài viết bổ ích ạ

ad cho mình hỏi cái này test có chạy được ko vậy? mình làm theo thì chỉ khác mỗi các CRC, nhưng ko chạy được

Hi bạn, mình sẽ thông tin đến bạn khi update xong. Cảm ơn bạn đã quan tâm.

@lengocanh anh share qua mail

vinhlevatvo.102@gmail.comnày được không ạ. Em cảm ơn a nhiềuBài viết chất lượng

//Function declaration speak(); //Function declaration có Hoisting nên output là undefined function speak() { console.log("Hello"); } Mình thấy bạn chưa đúng phần này khi speak() vẫn trả ra Hello Bản chất nguyên khối hàm trên sẽ được hosting lên trên đầu luôn.