[AWS] Hướng dẫn tạo và quản lý tài khoản IAM

Bài đăng này đã không được cập nhật trong 7 năm

Tài khoản IAM là gì?

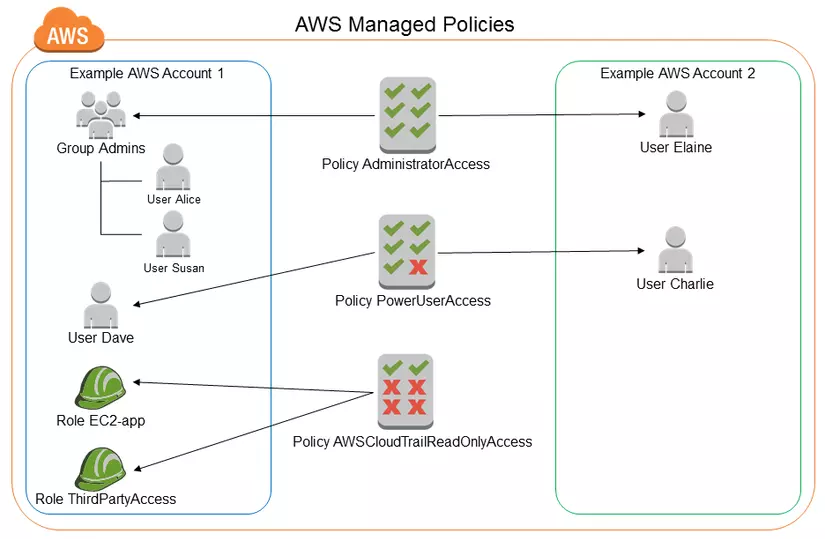

IAM (Identity and Access Management) là dịch vụ web giúp bạn kiểm soát truy cập tới tài nguyên AWS. Khi đó, chỉ có những tài khoản IAM mà bạn cho phép mới có thể truy cập hoặc có quyền sử dụng tài nguyên mà bạn chỉ định.

Mặc định khi đăng ký AWS, tài khoản của bạn là tài khoản root, tài khoản có quyền cao nhất với tất cả tài nguyên trong hệ thống AWS. Vì vậy, nếu bạn không có nhu cầu sử dụng tất cả các dịch vụ của AWS thì các bạn nên đăng ký tài khoản IAM để giới hạn quyền truy cập tới tài nguyên cần thiết.

Các lợi ích của IAM

- Chia sẻ quyền truy cập tới tài khoản của bạn cho ứng dụng và user khác

- Chỉ định quyền truy cập của tài khoản IAM trên từng tài nguyên nhất định.

- Multi-factor authentication (MFA): Hỗ trợ xác thực 2 bước.

- Bạn có thể sử dụng dịch vụ IAM mà không phải trả bất kỳ chi phí nào để duy trì tài khoản IAM.

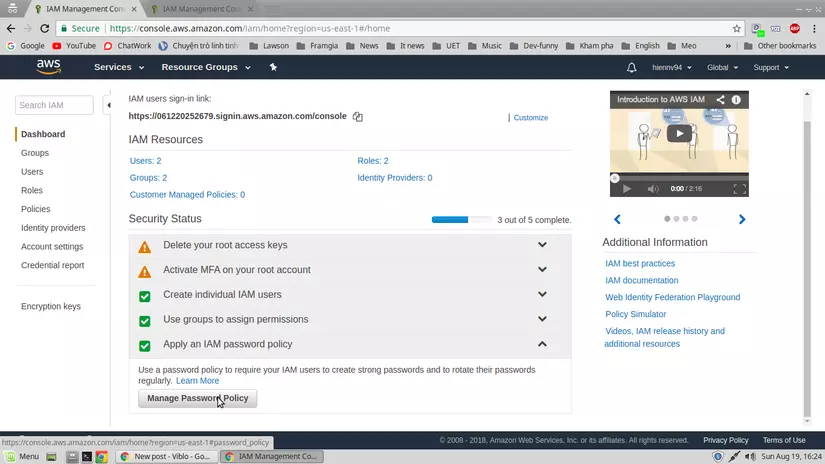

Quản lý truy cập

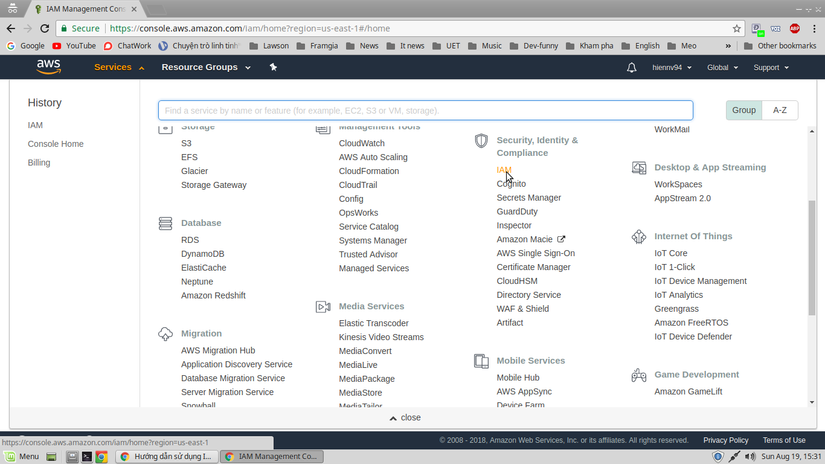

- Login vào tài khoản root mà bạn đăng ký AWS.

- Tìm đến service IAM

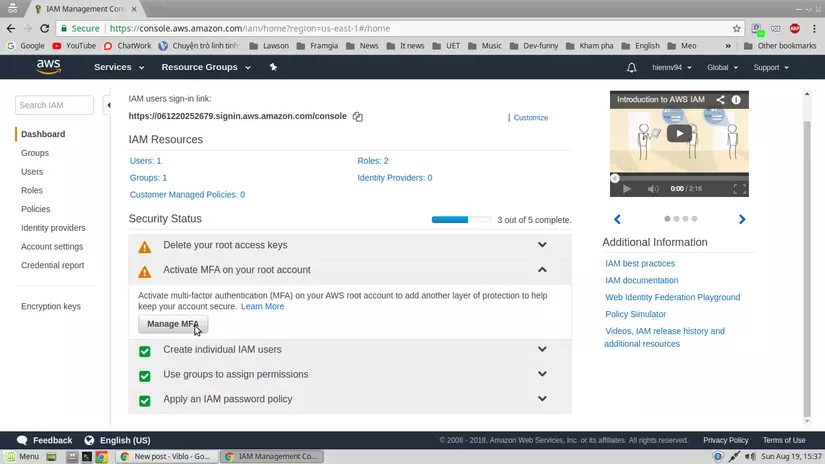

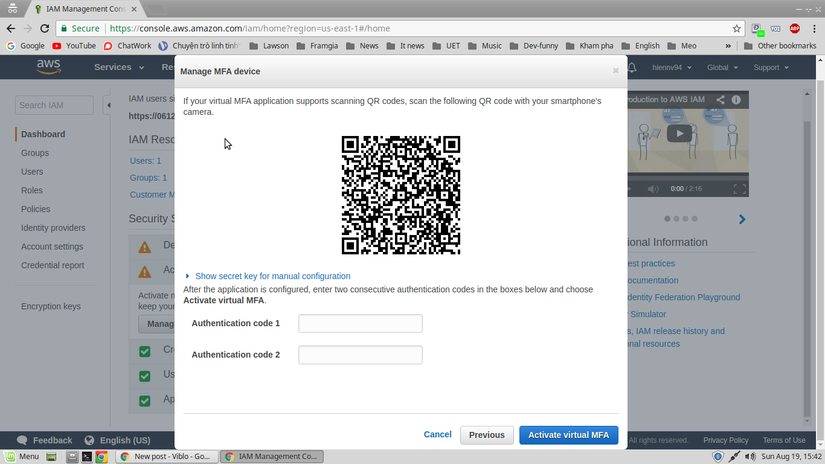

- Multi-factor authentication (MFA): Xác thực 2 bước:

- Chọn "Activate MFA on your root account" và click "Manage MFA"

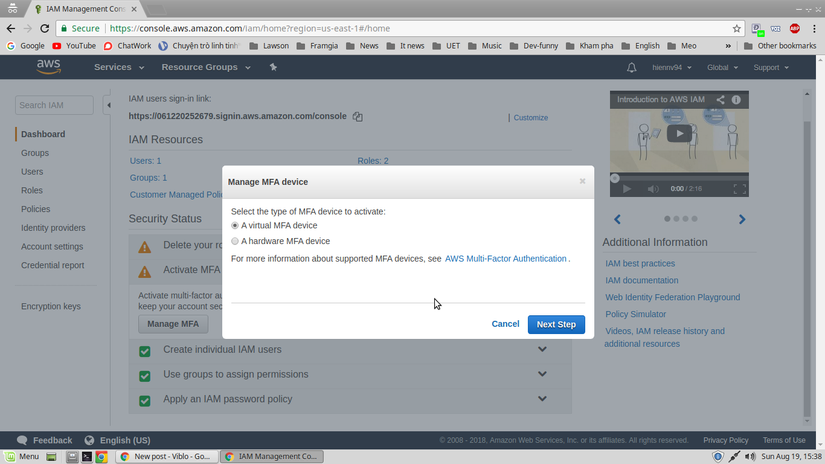

- Bạn có thẻ chọn thiết bị active xác thực, như hình mình chọn thiết bị ảo:

- Tiếp theo lên appstore để tải

Google Authenticatorquét mã code của AWS theo đường link cho IOS: https://itunes.apple.com/us/app/google-authenticator/id388497605?mt=8  Sau khi scan xong sẽ được 2 mã code, bạn nhập vào rồi ấn "Active virtual MFA" để xác nhận.

Sau khi scan xong sẽ được 2 mã code, bạn nhập vào rồi ấn "Active virtual MFA" để xác nhận.

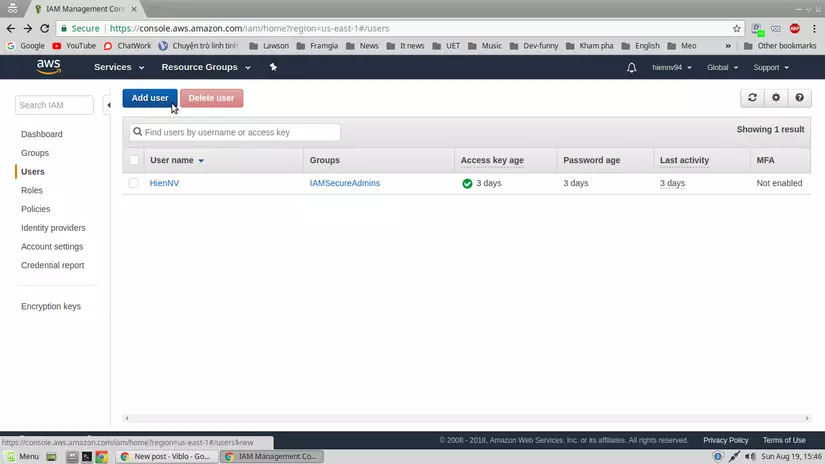

- Create individual IAM users: Tạo người dùng IAM cá nhân

- Chọn Add User, của mình đang có một user đã được tạo là HienNV:

- Ở Step1 yêu cầu nhập:

- Username: DemoUser Bạn có thể add đồng thời nhiều user

- Chọn Access type, ở đây có 2 type:

Programmatic access: Sẽ generate ra Access key ID và secret key cho phép User truy cập đến AWS thông qua các development tools.

AWS management console access: Cho phép truy cập giao diện AWS console để quản lý (tương tự root account).

Bạn có thể chọn cả 2 type để tăng power cho user

=> Click next để sang Step 2.

=> Click next để sang Step 2.

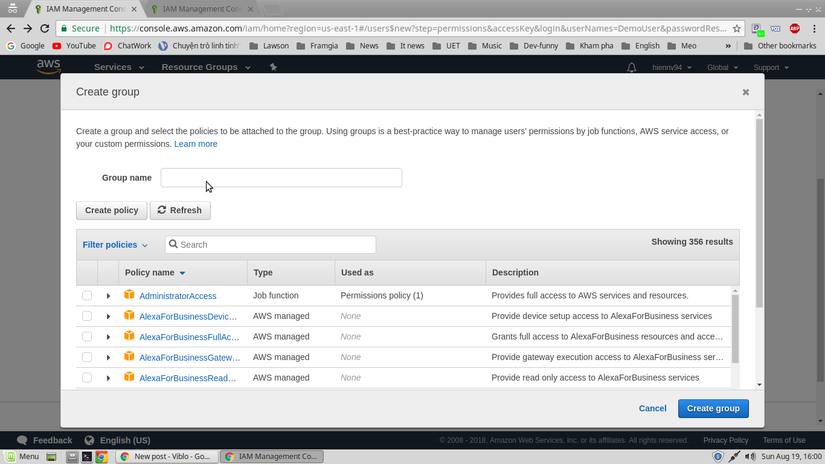

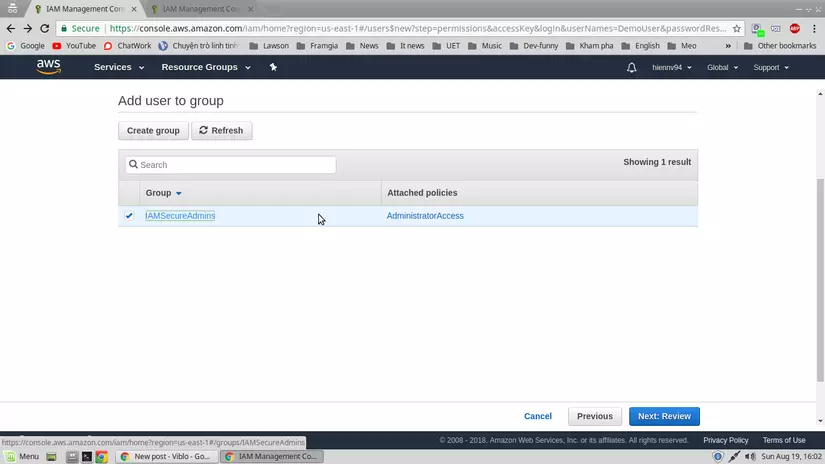

- Ở Step 2:

Mỗi user phải có ít nhất 1 policy truy cập, nghĩa là nó phải thuộc 1 group. Bạn có thể tạo group và add các quyền truy cập cho group đó như hình.

Do mình đã có group tên IAMSecureAdmins rồi nên chỉ add user vào group này là xong.

Do mình đã có group tên IAMSecureAdmins rồi nên chỉ add user vào group này là xong.

Xong ấn next để sang màn confirm:

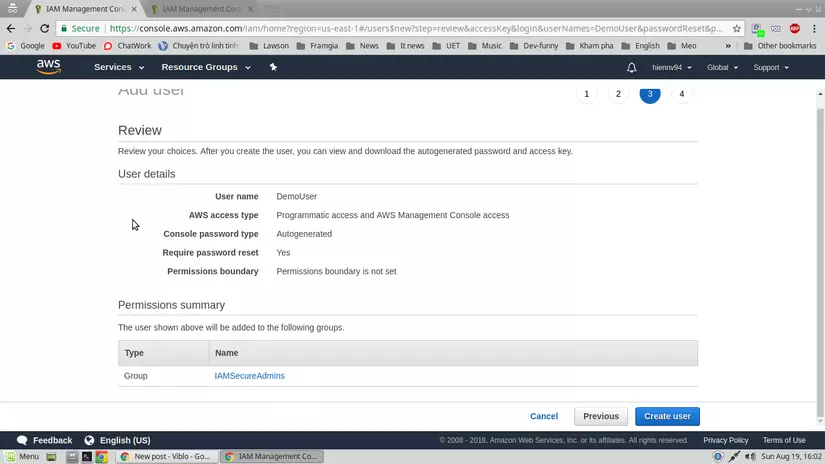

Xong ấn next để sang màn confirm: - step 3, confirm:

Ở đây bạn có thể review lại các thông tin đã nhập các bước trước như: username, access type...

Ở đây bạn có thể review lại các thông tin đã nhập các bước trước như: username, access type... - step 4: bạn có thể xem Secret access key và Access key ID của user. Cặp key-ID này cần thiết để bạn sử dụng qua các development tool sau này.

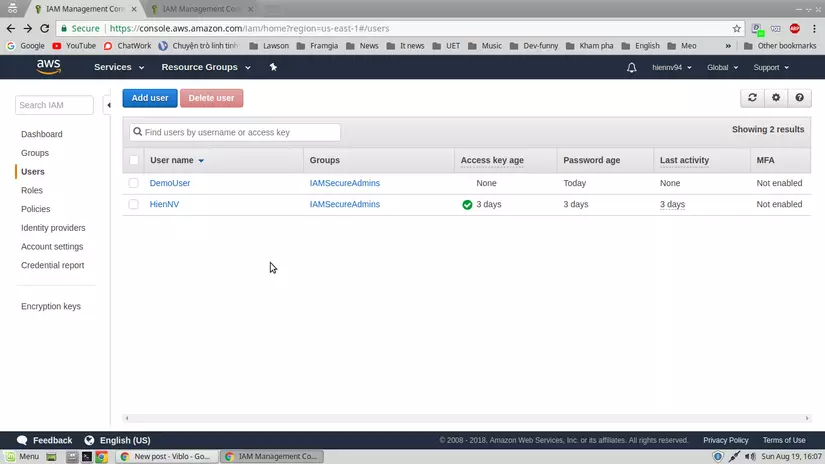

=> Vậy là tạo user xong với 2 user đều trong group IAMSecureAdmins

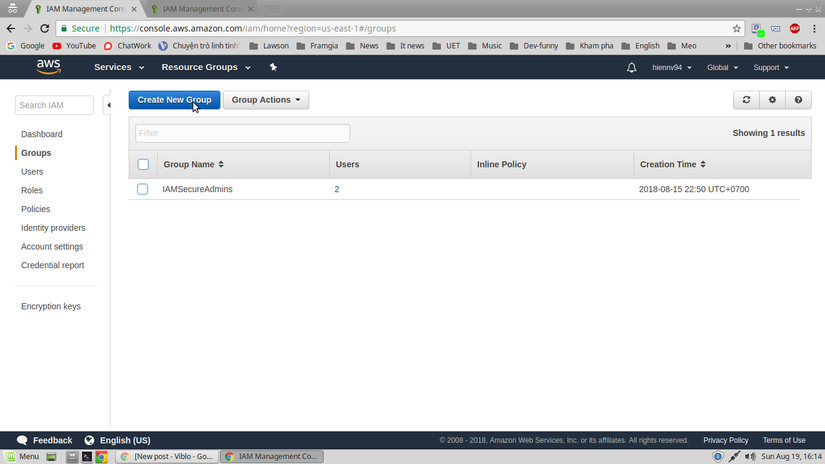

- Use groups to assign permissions Bước này tạo group và add quyền cho group đó, tất cả các user được add vào group sẽ có quyền mà group có(mình đã nói qua ở bước 2)

- Tạo group:

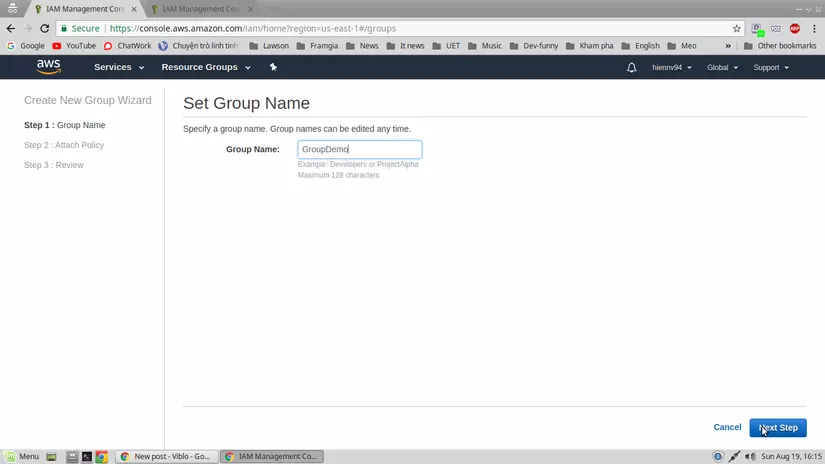

- Nhập tên group và click Next Step:

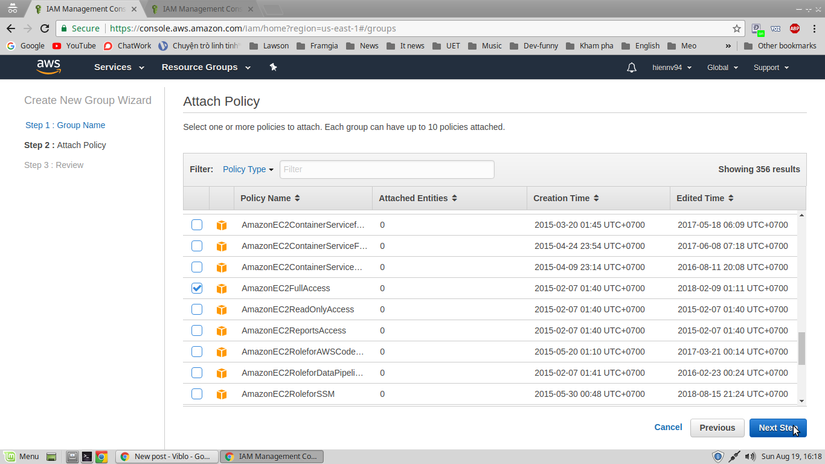

- Chọn quyền cho group:

Có rất nhiều quyền,

VD: EC2FullAccess: Full quyền trên các instance, EC2ReadOnly, S3FullAccess, S3ReadOnly....

Mình chọn full quyền EC2Access cho group mới tạo.

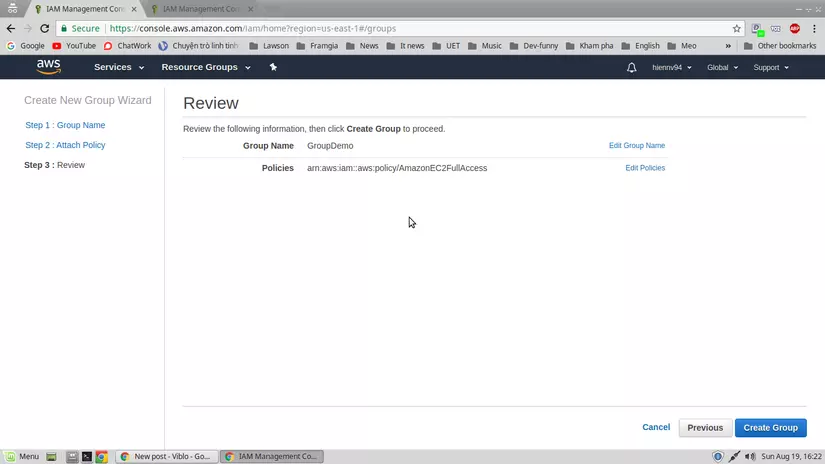

Mình chọn full quyền EC2Access cho group mới tạo. - Click next để đến màn review:

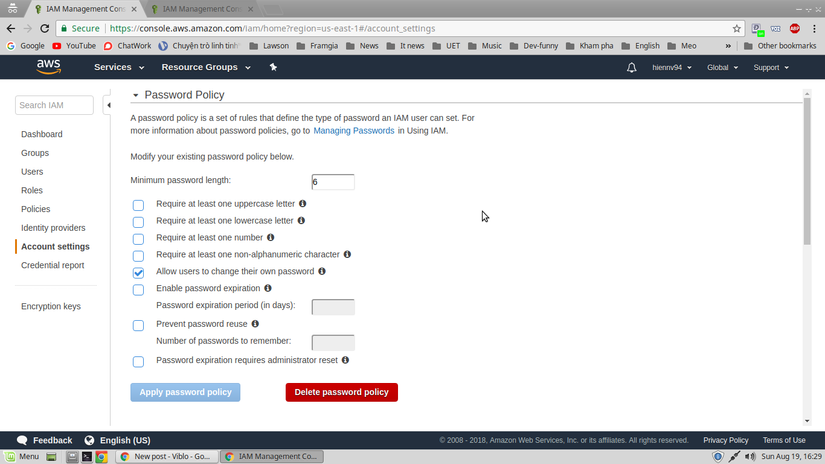

- Apply an IAM password policy: tạo quy ước mật khẩu của user

Có nhiều policy cho mật khẩu, bạn có thể tùy chọn, VD:

Có nhiều policy cho mật khẩu, bạn có thể tùy chọn, VD:

- Minimum password length: số lượng ký tự ít nhất của password.

- Require at least one uppercase letter: Có ít nhất 1 ký tự viết hoa.

- Require at least one lowercase letter: Có ít nhất 1 ký tự viết thường.

- Require at least one number: Có ít nhất 1 chữ số.

- Allow users to change their own password: Cho phép user đổi password.

......

Bài tiếp theo mình sẽ giới thiệu về EC2, các bạn theo dõi nhé. Nguồn: https://linuxacademy.com/cp/modules/view/id/180

All rights reserved