[Security testing cho gà mờ] Giới thiệu về OWASP TOP 10

SECURITY OVERVIEW

Kiểm thử bảo mật kết hợp các phương pháp kiểm thử để kiểm tra các vấn đề bảo mật của ứng dụng, xác định mức độ an toàn của dữ liệu và chức năng của ứng dụng, và chia sẻ mức độ bảo mật với khách hàng hoặc các bên liên quan khác

Kiểm thử bảo mật không chỉ liên quan đến việc tìm kiếm các vấn đề hiện tại trong ứng dụng, mà còn liên quan đến việc tìm kiếm các rủi ro và điểm yếu của ứng dụng mà các kẻ tấn công có thể tận dụng trong tương lai Kiểm thử bảo mật bao gồm networks, servers, humans, configuration và không chỉ là ứng dụng đang được kiểm thử.

OWASP TOP 10

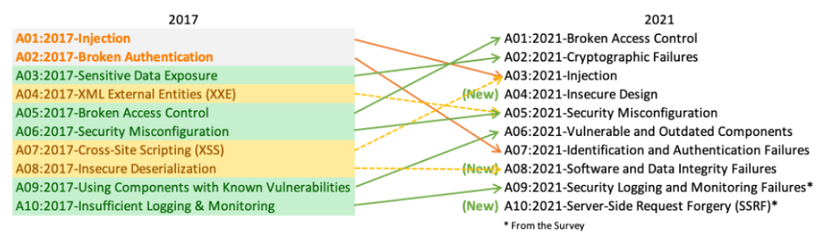

OWASP Top 10 là một tài liệu nhận thức chuẩn dành cho những kỹ sư phát triển và an ninh ứng dụng web. Nó đại diện cho một sự đồng thuận rộng về những rủi ro an ninh quan trọng nhất đối với các ứng dụng web. Các công ty nên áp dụng tài liệu này và bắt đầu quá trình đảm bảo rằng các ứng dụng web của họ giảm thiểu những rủi ro này. Sử dụng OWASP Top 10 có thể là bước đầu tiên hiệu quả nhất để thay đổi văn hóa phát triển phần mềm trong tổ chức của bạn thành một văn hóa sản xuất mã an toàn hơn. https://owasp.org/www-project-top-ten/

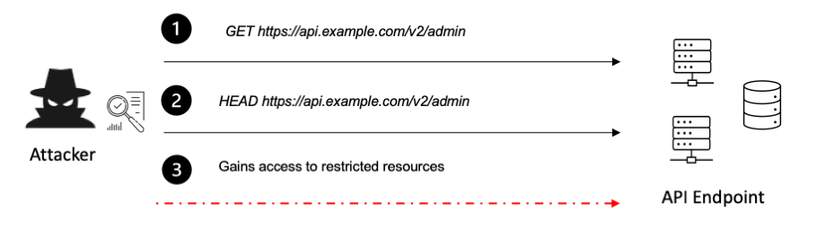

A01:2021-Broken Access Control - Kiểm soát truy cập bị hỏng tăng từ vị trí thứ năm lên danh mục có rủi ro bảo mật ứng dụng web nghiêm trọng nhất; dữ liệu được đóng góp chỉ ra rằng trung bình, 3,81% ứng dụng được thử nghiệm có một hoặc nhiều Common Weakness Enumerations- Bảng liệt kê điểm yếu chung (CWE) với hơn 318 nghìn lần xuất hiện CWE trong danh mục rủi ro này. 34 CWE được ánh xạ tới Broken Access Control có nhiều lần xuất hiện trong các ứng dụng hơn bất kỳ danh mục nào khác.

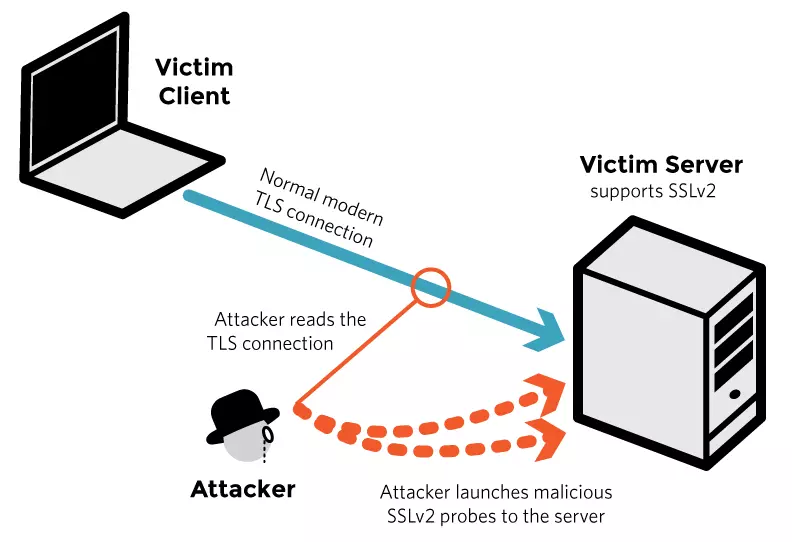

A02:2021-Cryptographic Failures tăng một vị trí lên vị trí thứ 2, trước đây được gọi là A3:2017-Sensitive Data Exposure Lỗi lộ dữ liệu nhạy cảm, đây là biểu hiện phổ biến hơn là nguyên nhân gốc rễ. Tên được đổi mới tập trung vào các lỗi liên quan đến mật mã vì nó đã được ngầm định trước đó. Danh mục này thường dẫn đến việc lộ dữ liệu nhạy cảm hoặc xâm phạm hệ thống.

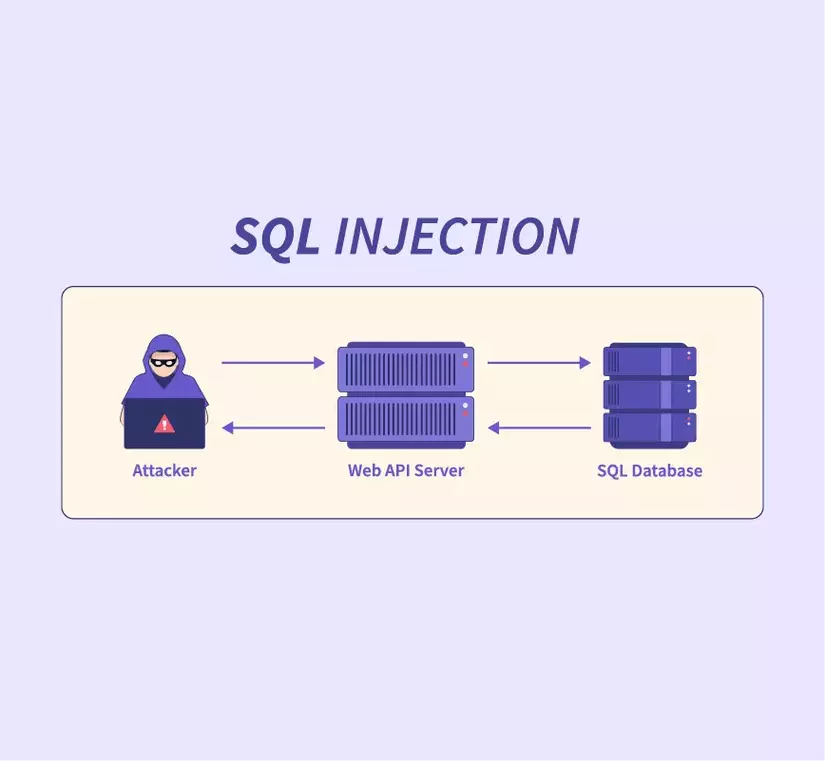

A03:2021-Injection trượt xuống vị trí thứ ba. 94% ứng dụng đã được thử nghiệm cho một số dạng injection với tỷ lệ mới xảy ra tối đa là 19%, tỷ lệ mới trung bình là 3,37% và 33 CWE được ánh xạ vào danh mục này có số lần xuất hiện nhiều thứ hai trong các ứng dụng với 274 nghìn lần xuất hiện. Cross-site Scripting hiện là một phần của danh mục này trong phiên bản này.

A04:2021-Insecure Design _ Thiết kế không an toàn là một danh mục mới cho năm 2021, tập trung vào các rủi ro liên quan đến lỗi thiết kế. Nếu chúng ta thực sự muốn "di chuyển sang trái" với tư cách là một ngành công nghiệp, thì chúng ta cần nhiều mô hình mối đe dọa hơn, các nguyên tắc và mẫu thiết kế an toàn cũng như các kiến trúc tham chiếu. Một thiết kế không an toàn không thể được khắc phục bằng cách triển khai hoàn hảo vì theo định nghĩa, các biện pháp kiểm soát bảo mật cần thiết không bao giờ được tạo ra để chống lại các cuộc tấn công cụ thể.

A05:2021-Security Misconfiguration_Cấu hình sai bảo mật tăng từ vị trí thứ 6 trong phiên bản trước; 90% ứng dụng đã được thử nghiệm để phát hiện một số dạng cấu hình sai, với tỷ lệ mới mắc trung bình là 4,5% và hơn 208 nghìn lần xuất hiện CWE được ánh xạ vào danh mục rủi ro này. Với nhiều thay đổi hơn trong phần mềm có cấu hình cao, không có gì ngạc nhiên khi danh mục này tăng lên. Danh mục trước đây dành cho Thực thể bên ngoài A4:2017-XML (XXE) hiện là một phần của danh mục rủi ro này.

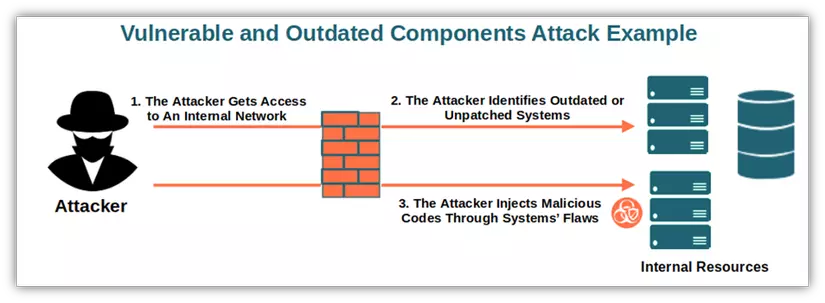

A06:2021-Vulnerable and Outdated Components_Các thành phần dễ bị tấn công và lỗi thời trước đây có tiêu đề là Sử dụng các thành phần có lỗ hổng đã biết và đứng thứ 2 trong Top 10 cuộc khảo sát cộng đồng, nhưng cũng có đủ dữ liệu để lọt vào Top 10 thông qua phân tích dữ liệu. Danh mục này tăng từ vị trí thứ 9 vào năm 2017 và là một vấn đề đã biết mà chúng tôi đang cố gắng kiểm tra và đánh giá rủi ro. Đây là danh mục duy nhất không có bất kỳ Lỗ hổng phổ biến và Phơi nhiễm (CVE) nào được ánh xạ tới các CWE đi kèm, do đó, trọng số khai thác và tác động mặc định là 5.0 được tính vào điểm số của chúng.

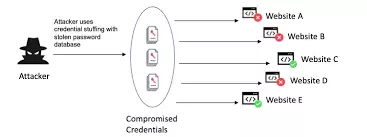

A07:2021-Identification and Authentication Failures- Lỗi xác thực và nhận dạng trước đây là Xác thực bị hỏng và đang trượt xuống từ vị trí thứ hai và hiện bao gồm các CWE liên quan nhiều hơn đến lỗi nhận dạng. Danh mục này vẫn là một phần không thể thiếu trong Top 10, nhưng sự sẵn có ngày càng tăng của các khung tiêu chuẩn hóa dường như đang giúp ích.

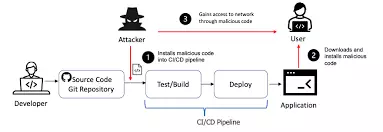

A08:2021-Software and Data Integrity Failures- Lỗi về tính toàn vẹn của phần mềm và dữ liệu là một danh mục mới cho năm 2021, tập trung vào việc đưa ra các giả định liên quan đến các bản cập nhật phần mềm, dữ liệu quan trọng và quy trình CI/CD mà không cần xác minh tính toàn vẹn. Một trong những tác động có trọng số cao nhất từ dữ liệu về Tính dễ bị tổn thương và Phơi nhiễm/Hệ thống chấm điểm tính dễ bị tổn thương chung (CVE/CVSS) được ánh xạ tới 10 CWE trong danh mục này. A8:2017-Insecure Deserialization hiện là một phần của danh mục lớn hơn này.

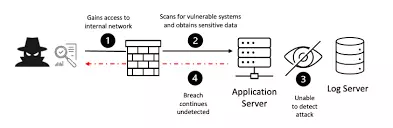

A09:2021-Security Logging and Monitoring Failures- Lỗi giám sát và ghi log bảo mật trước đây là A10:2017-Ghi nhật ký và giám sát không đủ và được thêm vào từ cuộc khảo sát Top 10 cộng đồng (#3), tăng từ #10 trước đó. Danh mục này được mở rộng để bao gồm nhiều loại lỗi hơn, khó kiểm tra và không được trình bày rõ ràng trong dữ liệu CVE/CVSS. Tuy nhiên, lỗi trong danh mục này có thể ảnh hưởng trực tiếp đến khả năng hiển thị, cảnh báo sự cố.

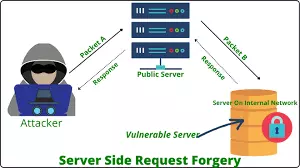

A10:2021-Server-Side Request Forgery- Giả mạo yêu cầu phía máy chủ được thêm vào từ cuộc khảo sát Top 10 cộng đồng (#1). Dữ liệu cho thấy tỷ lệ mới xảy ra tương đối thấp với phạm vi thử nghiệm trên trung bình, cùng với xếp hạng trên trung bình về khả năng Khai thác và Tác động. Danh mục này đại diện cho tình huống mà các thành viên cộng đồng bảo mật cho chúng tôi biết điều này là quan trọng, mặc dù nó không được minh họa trong dữ liệu tại thời điểm này.

Tham khảo: https://owasp.org/Top10/

P/S: Bài viết tự tìm hiểu nên còn nhiều thiếu sót, rất mong được mọi người comment phía dưới góp ý.

Nếu chưa nhận được +1 upvote thì + 1 comment góp ý của mọi người sẽ là nguồn động lực để mình tiếp tục cố gắng và chia sẻ nhiều hơn. Yêu

All rights reserved