Các phương thức tấn công điển hình đe doạ an ninh mạng và các hệ thống giao dịch trực tuyến hiện nay

Bài đăng này đã không được cập nhật trong 4 năm

-

Thị trường Thương Mại Điện Tử (E-Commerce) trên thế giới hiện nay nói chung và tại Việt Nam nói riêng đang có xu hướng phát triển mạnh mẽ trong những năm gần đây.

-

Chỉ tính riêng năm 2014 doanh thu từ Thương mại điện tử của thị trường nước ta đạt xấp xỉ 3 tỷ USD , chiếm 2,12% tổng mức bán lẻ hàng hoá cả nước, trong đó hệ thống GIAO DỊCH TRỰC TUYẾN đóng góp 1,2 tỷ USD.(theo số liệu thống kê của Cục Thương mại điện tử & CNTT - Bộ Công thương).

-

Khi nói đến giao dịch trực tuyến nhiều người thường nhắc đến những rủi ro đi kèm với nó mà nguyên nhân chính là do những lỗ hổng bảo mật của hệ thống thông tin.

-

Để có cái nhìn tổng quan nhất về vấn đề này chúng ta cùng tìm hiểu các phương thức tấn công mạng internet điển hình đe doạ an toàn thông tin hiện nay :

-

Social Engineering:

Kỹ thuật này phụ thuộc nhiều vào sơ hở của nhân viên, hacker có thể gọi điện thoại hoặc gửi e-mail giả danh người quản trị hệ thống từ đó lấy mật khẩu của nhân viên và tiến hành tấn công hệ thống. Cách tấn công này rất khó ngăn chặn. Cách duy nhất để ngăn chặn nó là giáo dục khả năng nhận thức của nhân viên về cách đề phòng.

-

Impersonation(mạo danh):

Kĩ thuật đánh cắp quyền truy cập của người sử dụng có thẩm quyền. Có nhiều cách kẻ tấn công như một hacker có thể mạo danh một người dùng hợp pháp. Ví dụ, hacker có thể nghe lén một phiên telnet sử dụng các công cụ nghe lén như tcpdump hoặc nitsniff. Dĩ nhiên sau khi lấy được password, hacker có thể đăng nhập hệ thống như là người dùng hợp pháp.

-

Exploits (khai thác lỗ hổng):

Tấn công này liên quan đến việc khai thác lỗi trong phần mềm hoặc hệ điều hành. Do gấp rút hoàn thành để đáp ứng nhu cầu của thị trường, các phần mềm thường chưa được kiểm tra lỗi kỹ ngay cả trong dự án phần mềm lớn như hệ điều hành lỗi này cũng rất phổ biến. Các hacker thường xuyên quét các host trong mạng để tìm các lỗi này và tiến hành thâm nhập.

-

Data Attacks (tấn công dữ liệu):

Lập trình Script đã mang lại sự linh động cho sự phát triển của Web và bên cạnh đó cũng mang lại sự nguy hiểm cho các hệ thống do các đoạn mã độc. Những script hiện hành có thể chạy trên cả server (thường xuyên) và client. Bằng cách đó, các script có thể gửi mã độc vào hệ thống như trojan, worm, virus…

-

Infrastructure Weaknesses (Điểm yếu cơ sở hạ tầng):

Một số điểm yếu lớn nhất của cơ sở hạ tầng mạng được tìm thấy trong các giao thức truyền thông. Đa số hacker nhờ kiến thức về cơ sở hạ tầng sẵng có đã tận dụng những lỗ hổng và sử dụng chúng như là nơi tập trung để tấn công. Có nhiều lỗ hổng của các giao thức truyền thông và đã có bản vá những lỗi này tuy nhiên do sự mất cảnh giác không cập nhật bản vá kịp thời của những người quản trị hệ thống mà các hacker có thể tận dụng những lỗ hổng này để tấn công. Dĩ nhiên hacker sẽ phải liên tục quét hệ thống để tìm những lỗ hổng chưa được vá lỗi.

-

Denial of Service (tấn công Từ chối dịch vụ):

Đây là kỹ thuật tấn công rất được ưa chuộng của hacker. Loại tấn công này chủ yếu tập trung lưu lượng để làm ngưng trệ các dịch vụ của hệ thống mạng. Hệ thống được chọn sẽ bị tấn công dồn dập bằng các gói tin với các địa chỉ IP giả mạo. Để thực hiện được điều này hacker phải nắm quyền kiểm soát một số lượng lớn các host trên mạng (thực tế các host này không hề biết mình đã bị nắm quyền kiểm soát bởi hacker) từ đó tập trung yêu cầu đến dịch vụ của hệ thống đích cho đến khi dịch vụ bị ngưng trệ hoàn toàn.

-

Active Wiretap:

Trong kiểu tấn công này, dữ liệu sẽ bị chặn lại trong quá trình truyền. Khi bị chặn lại có hai hành động chủ yếu đối với dữ liệu: một là gói tin sẽ bị thay đổi địa chỉ IP nguồn hoặc đích hoặc số thứ tự của gói tin, hai là dữ liệu không bị thay đổi nhưng sẽ bị sao chép để sử dụng cho những mục đích khác.

-

Đến đây chúng ta đã biết các cách tấn công mạng điển hình hiện nay, nhưng các Hacker đã vận dụng chúng như thế nào để chiếm quyền kiểm soát các hệ thống giao dịch trực tuyến ? Chúng ta cùng xem xét các giai đoạn của quá trình một giao dịch diễn ra :

I. **Tấn công trước khi đăng nhập: **

Ngay từ trước khi người dùng đăng nhập vào các hệ thống GDTT, tin tặc đã tìm mọi cách để lây nhiễm mã độc, chiếm quyền điều khiển hệ thống. Thay vì “thụ động” đợi người dùng tải mã độc xuống thông qua thư rác hay phần mềm trò chơi, tin tặc đã chủ động lợi dụng những lỗ hổng của trình duyệt bằng cách “đầu độc” các máy tìm kiếm (để đưa người dùng đến với những trang web độc hại), tấn công gài mã độc vào các trang web nghiêm túc (website của các nhà cung cấp giải pháp bảo mật lại càng là miếng mồi “danh giá”).

II. Tấn công khi người dùng đăng nhập :

-

“Vượt mặt” bàn phím ảo:

-

Để phòng tránh các chương trình đánh cắp mật khẩu bằng cách bắt phím (keylogger), nhiều tổ chức đã triển khai giải pháp bàn phím ảo (virtual keyboard hay on - screen keyboard).

-

Ý tưởng của cách làm này là thay vì nhập mật khẩu bằng bàn phím, người dùng sẽ kích chuột vào các phím trên một hình ảnh bàn phím do ứng dụng hiển thị trên màn hình.

-

Nhưng ngay từ năm 1997, khá nhiều loại mã độc “cao cấp” đã tìm được cách bắt các vùng màn hình quanh vị trí kích chuột (ví dụ như họ W32/Dumaru).

-

Ở đây có một lưu ý nhỏ là những loại mã độc đơn giản có thể bị người dùng đánh lừa bằng cách “sửa đi sửa lại” mật khẩu.

-

Chẳng hạn mật khẩu của người dùng là “sunshine03”, để đánh lừa mã độc anh ta nhấn chuột theo thứ tự sau:

567[clear all]sun3[backspace]shine3[backspace]03

-

Mã độc “thô sơ” sẽ bỏ qua các thao tác phụ và ghi nhận mật khẩu sai (567sun3shine303). Vì không thể trông chờ vào lỗi lập trình của tin tặc, một số kiểu bàn phím ảo cao cấp đã hoán đổi vị trí các phím để tăng cường khả năng bảo mật.

-

Nhưng tất cả các phương pháp trên đều không có giá trị khi mã độc câu móc (hook) vào IE để thực hiện các lệnh COM, giám sát trực tiếp ô User/Password trên màn hình trình duyệt. Do thao tác đăng nhập chỉ xảy ra khi có lệnh form POST, mã độc tiết kiệm được rất nhiều công sức (và dung lượng đĩa cứng) nhờ việc “bắt” mật khẩu cuối cùng trong ô Password.

-

-

Lấy cắp mã xác thực hai thành tố thời gian thực:

-

Khi những biện pháp xác thực cổ điển đã bị tin tặc vô hiệu hoá, các tổ chức bắt đầu tìm đến sự trợ giúp của phương thức xác thực hai thành tố. Trong số đó, mã dùng một lần (OTP) gửi qua SMS là phương pháp phổ biến nhất. Do thời hạn hiệu lực của OTP rất ngắn nên giới tội phạm buộc phải tìm ra phương thức ăn trộm mới.

-

Mã độc sẽ chặn mọi truy cập của người dùng tới website giao dịch sau khi đã bắt được mã OTP. Trong khi người dùng nghĩ rằng truy cập bị lỗi thì tin tặc sử dụng mã OTP để thực hiện giao dịch gian lận.

-

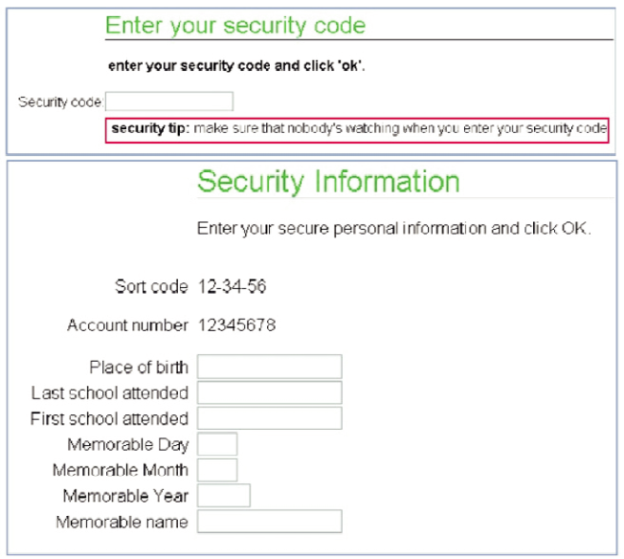

III. Tấn công sau khi người dùng đăng nhập : 1. **Tạo form giả để thu thập thông tin cá nhân: **

- Do xác thực bằng mật khẩu không còn đảm bảo an toàn, nhiều tổ chức đã tăng cường mức độ bảo mật bằng cách kiểm tra thêm các thông tin cá nhân như địa chỉ, số chứng minh thư.... - Trong khi hầu hết mọi người đều đã được cảnh báo về những thủ đoạn lừa đảo, thu thập thông tin cá nhân qua thư điện tử, rất ít người nghi ngờ khi thấy yêu cầu tương tự xuất phát từ website có uy tín. - Các mã độc kiểm soát trình duyệt thực hiện kiểu tấn công Man- in- the- Browser (MITB) đã lợi dụng sự tin tưởng của người dùng với các phiên làm việc đã được xác thực. - Đợi đến khi người dùng đã đăng nhập vào website đích (ví dụ như site VPN của doanh nghiệp hay trang giao dịch trực tuyến của ngân hàng), mã độc mới hiển thị một trang HTML đề nghị người dùng cung cấp thông tin cá nhân với mục đích tăng cường bảo mật. - Khi đó, người dùng sẽ sẵn lòng cung cấp thông tin mà không hề nghi ngờ. Những thông tin cá nhân sẽ có thể bị sử dụng để thực hiện các giao dịch gian lận qua những kênh khác như điện thoại, thư, để chuyển tiền, mở tài khoản mới hay đơn giản là vượt qua các hàng rào xác thực bổ sung. 2. **Chuyển hướng các tin nhắn SMS tới điện thoại của kẻ gian:** - Gửi mã OTP qua SMS được coi là biện pháp xác thực mạnh để chống lại các hành vi gian lận trực tuyến. Vì hành vi đánh cắp mã OTP thời gian thực như đã nêu ở trên tương đối khó thực hiện nên gần đây đã xuất hiện một kiểu tấn công mới, tin tặc tìm cách chuyển hướng các tin nhắn SMS. - Một số ngân hàng cho phép cập nhật số điện thoại mới với điều kiện nhập mã xác nhận do ngân hàng gửi tới số điện thoại cũ của khách. Tuy nhiên, cách làm này không khả thi trong trường hợp khách hàng đánh mất điện thoại. Một trong những cách mà chúng đã áp dụng là: - Khi khách hàng đăng nhập thành công vào trang giao dịch trực tuyến, mã độc lưu giữ thông tin đăng nhập và tự động chuyển tới trang cập nhật số điện thoại (mà không để khách hàng phát hiện và gửi yêu cầu cập nhật số điện thoại (để chuyển thành một số thuê bao trả trước không thể truy vết được).  - Để lấy mã OTP xác nhận, mã độc hiển thị một thông báo về tính năng bảo mật mới miễn phí, theo đó ngân hàng cung cấp một SIM miễn phí dành riêng cho giao dịch trực tuyến. Khách hàng phải nhập mã OTP nhận được qua SMS để xác nhận việc đồng ý nhận “quà”. 3. **Tấn công khi thực hiện giao dịch:** - Một số ngân hàng đã triển khai các hệ thống xác thực giao dịch để đảm bảo rằng ngay cả khi mã độc thay đổi nội dung giao dịch trực tuyến thì khách hàng vẫn có kênh giao tiếp khác để nhận ra giao dịch đã bị chỉnh sử - Tuy nhiên, giả thiết mã độc không thể can thiệp tới kênh giao tiếp ngoài không phải luôn luôn đúng. - Tháng 5/2011, công ty Trusteer nhận thấy loại mã độc Man in the Mobile (MitMo) đã từng tấn công Symbian, Blackberry và Windows được chuyển sang Android. - Kiểu tấn công này có thể qua mặt phương pháp xác thực và quy trình xác nhận giao dịch bằng cách gửi mã qua SMS. - Ý tưởng của việc xác thực qua một kênh giao tiếp khác (out- of- band verification) là giả thiết mã độc không thể tạo giao dịch gian lận vì người dùng không nhập mã xác nhận từ điện thoại vào màn hình giao dịch. - Mã độc MitMo phá vỡ giả định đó bằng cách sau: - Khi thiết bị của người dùng đã nhiễm mã độc mà truy cập hệ thống giao dịch trực tuyến, mã độc sẽ yêu cầu người dùng tải xuống một cấu phần bảo mật và nạp vào điện thoại di động để hoàn tất quá trình đăng nhập. - Khi người dùng đã mắc lừa (cài mã độc vào điện thoại di động), tin tặc sẽ nắm quyền kiểm soát cả máy tính và điện thoại của họ. Mã độc trên PC khởi tạo các giao dịch gian lận, mã độc trên điện thoại di động sẽ đọc các tin nhắn do ngân hàng gửi, chuyển cho mã độc trên PC để xác nhận giao dịch. - Tất nhiên, mã độc trên điện thoại sẽ xóa các tin nhắn gửi mã xác nhận, tin nhắn thông báo hoàn tất giao dịch để người dùng không thể đọc được. - Nhưng đó không phải là cách duy nhất và cũng không phải là cách hay nhất. Tin tặc có thể “đi vòng” để đánh lừa người dùng nhập mã xác nhận giao dịch. - Đã có rất nhiều kiểu lừa đảo như vậy và dưới đây là cách thức lừa mới nhất mà SpyEye đã dùng để thực hiện giao dịch gian lận tại một ngân hàng Tây Ban Nha như sau: - Mã độc đợi cho đến khi người dùng đăng nhập xong vào trang web của ngân hàng rồi hiển thị một thông báo về việc nâng cấp hệ thống bảo mật. Người dùng (khách hàng) được mời tham gia khóa đào tạo/thực tập trực tuyến. - Trong quá trình đó, họ được yêu cầu thử thực hiện một giao dịch chuyển tiền tới một tài khoản giả định và xác thực giao dịch bằng mã xác thực do ngân hàng gửi qua SMS. - Tuy người dùng được (mã độc) đảm bảo rằng đây chỉ là một giao dịch thử và số dư tài khoản sẽ không bị ảnh hưởng, nhưng đến khi họ nhận ra rằng tiền của mình thực sự bị trừ thì tin tặc đã hoàn thành công việc. 4. **Tấn công sau khi thực hiện giao dịch:**  - Gửi thư điện tử và SMS thông báo hoàn tất giao dịch là phương thức phổ biến để xác nhận tính hợp lệ của giao dịch. Do một số ngân hàng chủ ý trì hoãn việc hạch toán thực sự, khách hàng có thể phát hiện giao dịch gian lận khi đọc thông báo hoàn tất giao dịch và liên hệ ngay với ngân hàng để chặn đứng hành vi gian lận. - Các thông báo thường có dạng như sau : “Bạn vừa gửi yêu cầu chuyển số tiền... đến tài khoản... Nếu giao dịch này không phải do bạn thực hiện, hãy liên hệ ngay với ngân hàng qua số điện thoại...”. - Mới đây, người ta đã phát hiện loại mã độc Zeus có thể cấu hình để chèn mã vào các hệ thống web- mail phổ biến như AOL, Yahoo! và Hotmail để che giấu các thư có chứa những thông điệp như “Payment Confirmation” hay “Payee Update”. Và như vậy, các giao dịch gian lận sẽ tiếp diễn mà không bị người dùng phát hiện. 5. **Tấn công vào những lỗ hổng trong logic của ứng dụng trực tuyến:** - Có rất nhiều lỗ hổng bảo mật trong lôgic ứng dụng mà chúng ta chưa phát hiện ra và tin tặc có thể lợi dụng chúng để thu lợi. Sau đây là một ví dụ đơn giản, trong đó bị hại có thể không phải là người dùng mà chính là chủ của website: - Một website đấu giá trực tuyến ngăn chặn việc dò mật khẩu của người dùng bằng cách tạm thời khóa tài khoản sau n lần đăng nhập sai liên tiếp. Khi tài khoản bị khóa, người dùng phải đợi ít nhất 1 giờ để tiếp tục đăng nhập. - Mặc dù đây là phương pháp hiệu quả để phòng chống việc dò mật khẩu, nó có thể bị lợi dụng để hưởng lợi bất hợp pháp. - Hãy hình dung kịch bản sau: - sau khi đăng nhập, người dùng có thể xem các món hàng đang được đấu giá và những người đang tham gia đấu giá (cùng với mức giá mà họ đặt). Khi đặt lệnh, người dùng sẽ phải nhập mật khẩu để xác thực lại. - Mặc dù các biện pháp bảo mật có vẻ đầy đủ, hệ thống vẫn có thể bị lợi dụng một cách dễ dàng. Người dùng gian xảo sẽ đăng nhập thật sớm và đặt giá thật thấp. - Sau đó, nếu có người đặt giá cao hơn, anh ta sẽ đặt giá cao hơn một chút rồi liên tục đăng nhập bằng tên của người kia (với mật khẩu sai) để ngăn chặn họ đặt giá cao hơn. Mặc dù cách làm này không đảm bảo thắng cuộc đấu giá 100% nhưng nó cũng tăng khả năng mua hàng với giá hời của người dùng gian xảo lên rất nhiều. - Để phòng chống kiểu tấn công này, có thể thực hiện các biện pháp: Không hiện tên tài khoản tham gia đấu giá, Dùng hệ thống CAPTCHA để ngăn chặn khả năng tấn công tự động thay cho việc khóa tài khoản người dùng, Chỉ định mức giá tối thiểu để hạn chế lòng tham của những người dùng gian xảo. -

-

Thay cho lời kết:

-

Bảo mật là một cuộc chiến không có hồi kết, giới tội phạm liên tục tìm ra những phương pháp mới để vượt qua các hệ thống bảo mật.

-

Và như chúng ta đã thấy, tội phạm trực tuyến đang có thể vượt mặt các giải pháp bảo mật hiện có (ít nhất là ở một số khía cạnh, trong một số trường hợp cụ thể).

-

Để đảm bảo an ninh cho các hệ thống giao dịch trực tuyến, những người thiết kế và xây dựng hệ thống cần chú ý tuân thủ nguyên tắc phòng thủ nhiều lớp, chủ động tìm kiếm những giải pháp bảo mật mới, cập nhật các phương thức gian lận của tội phạm.

-

Về phía người dùng( đặc biệt là người dùng mới) :

cần tìm hiểu và nắm rõ quy trình giao dịch hợp lệ của hệ thống, kịp thời phát hiện những dấu hiệu đáng ngờ và báo lại cho ban quản trị hệ thống, liên hệ để nhận được sự hỗ trợ cần thiết. Đặt và quản lý mật khẩu cá nhân đủ mức an toàn cần thiết, luôn cảnh giác để tránh rủi do có thể xảy ra.

-

-

###Nguồn tham khảo : Tạp chí an toàn thông tin - Ban Cơ Yếu Chính Phủ : http://antoanthongtin.vn/Default.aspx

All rights reserved