Tại sao hardcode secrets là một thói quen nguy hiểm?

Khi viết mã nguồn, đôi khi chúng ta thường chọn cách tiện lợi nhất: lưu thẳng secrets (như API key, mật khẩu, hoặc token) vào mã nguồn. Không thể phủ nhận đây là một giải pháp nhanh gọn khi làm việc cá nhân hoặc trong các dự án nhỏ, nhưng cách thức này có thể đem lại rủi ro lớn hơn bạn tưởng rất nhiều. Hành động này vô tình biến những dữ liệu tối mật thành miếng mồi ngon cho tin tặc khai thác, dẫn đến lỗ hổng bảo mật và nhiều nguy cơ tấn công mạng khác.

1. Rò rỉ mã nguồn, rò rỉ secrets: Hãy tưởng tượng bạn vô tình chia sẻ mã nguồn lên một kho lưu trữ công khai, hoặc mã nguồn bị xâm phạm trong một dự án nhóm. Secrets nằm trong mã nguồn sẽ bị rò rỉ ngay lập tức, trở thành "chìa khóa" cho kẻ xấu truy cập vào hệ thống của bạn. Chỉ với một dòng API key vô tình bị lộ, không ít trường hợp doanh nghiệp bị tổn thất nặng nề

2. Cập nhật và quản lý thủ công đầy phiền toái: Secrets hardcode thường được sử dụng ở nhiều nơi trong dự án. Khi cần thay đổi hoặc xoay vòng (rotation), bạn sẽ phải sửa từng đoạn code – một quy trình thủ công dễ dẫn đến lỗi, đặc biệt khi có nhiều môi trường như dev, staging, và production.

3. Môi trường phát triển dễ bị tấn công: Các môi trường như staging hoặc testing thường không được bảo vệ chặt chẽ như production. Nếu secrets được lưu trực tiếp trong file cấu hình hoặc mã nguồn, bất kỳ ai có quyền truy cập cũng có thể khai thác chúng, dẫn đến nguy cơ bảo mật.

4. Không đáp ứng các tiêu chuẩn bảo mật: Với các tiêu chuẩn ngày càng khắt khe như SOC 2, ISO 27001, hay GDPR, việc hardcode secrets sẽ vi phạm quy định, khiến hệ thống của bạn dễ bị tổn thương cả về bảo mật lẫn uy tín.

Vậy giải pháp là gì?

Mã hóa các thông tin nhạy cảm

Mã hóa là một phương pháp hiệu quả để bảo vệ thông tin nhạy cảm. Quá trình này chuyển đổi secret sang dạng không thể đọc được nếu không có khóa giải mã. Điều này đảm bảo rằng ngay cả khi ai đó có quyền truy cập vào bí mật được lưu trữ, họ cũng không thể sử dụng chúng.

Tích hợp CI/CD vào DevOps

CI/CD tự động hóa các bước trong quy trình phát triển phần mềm, chẳng hạn như build, test và deployment. Việc tích hợp CI/CD vào DevOps có thể nâng cao đáng kể cách quản lý secret trong pipeline phát triển. Bạn có thể đưa secret vào ứng dụng một cách an toàn mà không để lộ chúng trong mã nguồn. Cách thiết lập này giảm thiểu rủi ro liên quan đến việc hardcode chúng, vì nó cho phép kiểm soát tập trung việc truy cập và phân phối các secret này. Hơn nữa, việc sử dụng CI/CD để quản lý secret đảm bảo rằng bất kỳ thay đổi nào đối với secret đều có thể được tự động lan truyền qua tất cả các giai đoạn trong pipeline để duy trì tính nhất quán và bảo mật trên tất cả các môi trường.

Quản lý secret với công cụ chuyên dụng

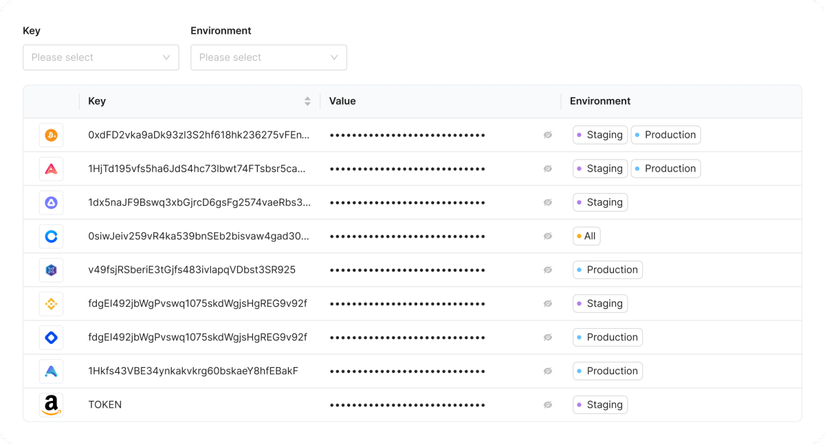

Công cụ quản lý secret (secrets manager) cung cấp một giải pháp an toàn và hiệu quả để lưu trữ, truy cập và quản lý các secret trong quá trình phát triển phần mềm. Thay vì nhúng chúng trực tiếp vào code hoặc file cấu hình, các công cụ này lưu trữ chúng một cách an toàn và chỉ cho phép những nơi đã được cấp quyền tiếp cận các secret đó. Các công cụ này thường đi kèm với nhiều tính năng bảo mật mạnh mẽ như mã hóa dữ liệu “at rest” và “in transit”, kiểm soát truy cập chi tiết, và ghi log đầy đủ. Nhờ đó, tính toàn vẹn và bảo mật của secret luôn được đảm bảo. Một trong những giải pháp nổi bật là Locker Secrets Manager của CyStack. Công cụ này được thiết kế để tối ưu hóa việc lưu trữ, quản lý và cộng tác trên các secret trong suốt vòng đời phát triển phần mềm.

Locker sử dụng công nghệ mã hóa đầu cuối và zero-knowledge để đảm bảo bí mật được bảo mật tuyệt đối. Chỉ chủ sở hữu mới có quyền truy cập dữ liệu, loại bỏ nguy cơ bị lộ từ bên thứ ba. Hơn nữa, Locker cho phép người dùng phân loại secret theo dự án và môi trường, giúp quản lý và truy cập một cách có hệ thống. Chức năng này đặc biệt hữu ích cho các hệ thống lớn, nơi việc quản lý tập trung giúp phân phối, cập nhật và đồng bộ hóa secret một cách an toàn và hiệu quả.

Tích hợp Locker Secrets Manager vào quy trình phát triển không chỉ giúp bảo vệ dữ liệu nhạy cảm mà còn đơn giản hóa việc thay đổi và thu hồi secret khi cần thiết. Điều này đảm bảo tuân thủ các chính sách bảo mật và các yêu cầu cần tuân thủ khác.

Kết luận

Việc lưu trữ secret trực tiếp trong mã nguồn là thói quen nguy hiểm, tiềm ẩn nhiều rủi ro bảo mật. Hơn nữa, quản lý secret phân tán trong codebase là một công việc phức tạp, dễ gây lỗi, đặc biệt trong môi trường nhiều developer cùng làm việc. Sử dụng một trình quản lý secret như Locker Secret Manager giúp giải quyết các vấn đề trên. Nó cho phép bạn lưu trữ, quản lý và kiểm soát truy cập vào secret một cách an toàn và hiệu quả. Việc tích hợp Locker vào pipeline CI/CD cũng rất đơn giản, giúp giảm thiểu lỗi do sai sót thủ công. Dành thời gian để tìm hiểu thêm về những giải pháp này có thể giúp bạn tiết kiệm rất nhiều công sức trong tương lai!

All rights reserved