Mối đe dọa nội bộ trong doanh nghiệp - Internal Security Threats

1. Tổng quan về Internal Security Threats

Trong bối cảnh công nghệ thông tin đang phát triển với tốc độ rất nhanh, các doanh nghiệp hiện đại đang ngày càng phụ thuộc vào công nghệ, dữ liệu và hệ thống giao tiếp để duy trì hoạt động của doanh nghiệp. Tuy nhiên, sự phụ thuộc này cũng mang lại nhiều thách thức về an ninh, không chỉ từ các mối đe dọa bên ngoài mà còn từ các mối đe dọa nội bộ (internal security threats). Các mối đe dọa này đến từ chính bên trong tổ chức, bao gồm nhân viên hiện tại đang làm việc trong công ty, nhân viên cũ đã nghỉ việc, nhà thầu hoặc các đối tác có quyền truy cập vào dữ liệu hoặc hệ thống quan trọng.

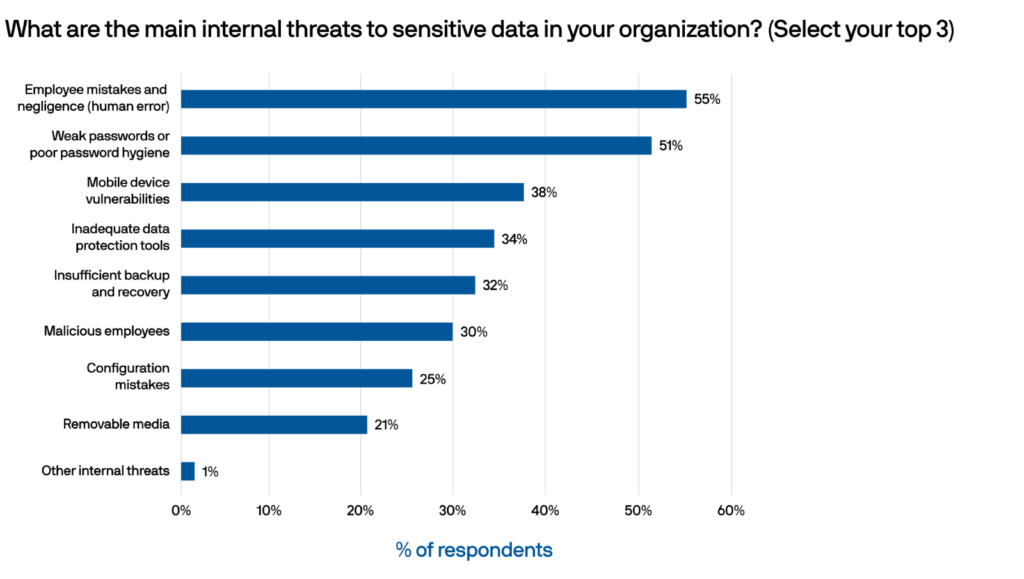

Internal security threats không chỉ là hành động cố ý từ những kẻ muốn gây tổn hại mà còn có thể xuất phát từ những sai sót vô ý, như việc nhân viên không tuân thủ các chính sách bảo mật hoặc lơ là trong việc bảo vệ thông tin cá nhân. Điều này đã dẫn đến nhiều sự cố an ninh nghiêm trọng, từ rò rỉ dữ liệu đến các cuộc tấn công gây tổn hại về tài chính và danh tiếng doanh nghiệp. Một nghiên cứu của nhóm WinZip Enterprise cho thấy rằng các mối đe dọa nội bộ đang ngày càng gia tăng về số lượng cũng như độ phức tạp.

Ngoài ra, theo một báo cáo từ Aspire, khoảng 22% sự cố an ninh mạng xuất phát từ các mối đe dọa nội bộ. Mặc dù con số này không lớn bằng các cuộc tấn công từ bên ngoài, nhưng các cuộc tấn công nội bộ lại có mức độ phá hoại cao hơn nhiều do những người gây ra thường có quyền truy cập trực tiếp vào các tài sản và dữ liệu quan trọng của tổ chức.

(Nguồn: https://blog.winzip.com/internal-security-threats-examples-and-tips-for-avoiding-them/)

2. Những Internal Security Threats phổ biến

2.1. Sai lầm của nhân viên và lỗi con người (55%)

Lỗi của con người, đặc biệt là các sai lầm do thiếu kiến thức về an ninh mạng, chiếm phần lớn các mối đe dọa nội bộ. Những lỗi này có thể không cố ý nhưng lại có thể gây ra những hậu quả nghiêm trọng cho tổ chức.

Ví dụ:

- Phishing và social engineering: Nhân viên có thể dễ dàng trở thành nạn nhân của các cuộc tấn công phishing hoặc social engineering, dẫn đến việc cung cấp thông tin đăng nhập hoặc dữ liệu nhạy cảm cho kẻ tấn công. Một nghiên cứu đã chỉ ra rằng khoảng 30% nhân viên sẽ nhấp vào các liên kết phishing nếu không được đào tạo đúng cách.

- Xử lý dữ liệu sai cách: Nhân viên có thể vô tình gửi tài liệu quan trọng qua các kênh không an toàn hoặc không mã hóa thông tin trước khi chia sẻ, dẫn đến việc dữ liệu bị rò rỉ hoặc truy cập trái phép.

- Thiếu kiến thức về bảo mật: Nhân viên không được đào tạo đầy đủ về an ninh mạng có thể mắc sai lầm như sử dụng các thiết bị không an toàn hoặc tải về phần mềm không được phê duyệt. Hoặc nhân viên sử dụng phần mềm crack, phần mềm dính mã độc làm lây lan mã độc trong mạng nội bộ

Biện pháp:

- Triển khai các chương trình đào tạo toàn diện cho nhân viên.

- Thực thi các quy trình xử lý dữ liệu, gửi nhận dữ liệu an toàn

- Áp dụng các biện pháp kiểm soát và giám sát truy cập chặt chẽ.

2.2. Chính sách mật khẩu yếu (51%)

Sử dụng mật khẩu yếu hoặc không tuân theo các quy tắc về bảo mật khi đặt mật khẩu là một trong những nguyên nhân hàng đầu gây ra các lỗ hổng bảo mật. Một trong những nguy cơ hàng đầu là bị chiếm quyền điều khiển tài khoản

Ví dụ:

- Mật khẩu dễ đoán: Nhân viên sử dụng các mật khẩu dễ đoán hoặc mật khẩu nằm trong list mật khẩu dễ đoán Top 1000 most common passwords như "password" hoặc "123456" khiến hệ thống hoặc máy cá nhân dễ bị hacker tấn công brute force.

- Sử dụng chung mật khẩu cho nhiều tài khoản: Việc sử dụng cùng một mật khẩu cho nhiều tài khoản khác nhau làm tăng khả năng bị tấn công khi một tài khoản bị xâm nhập. Trong trường hợp chúng ta vô tình hoặc một tài khoản nào đó bị tấn công lộ mật khẩu, các tài khoản cũng phải đối mặt với nguy cơ bị hacker chiếm mất.

- Chia sẻ mật khẩu: Nhân viên có thể chia sẻ mật khẩu với đồng nghiệp (qua các cuộc trao đổi điện thoại, tin nhắn..), tạo ra rủi ro cho hệ thống nếu thông tin này vô tình rơi vào tay kẻ xấu

Biện pháp:

- Thực thi chính sách mật khẩu mạnh.

- Áp dụng xác thực đa yếu tố.

- Đào tạo nhân viên thường xuyên về các thực hành tốt nhất liên quan đến mật khẩu để nâng cao thói quen mật khẩu.

2.3. Thiết bị di động và làm việc từ xa (38%)

Khi xu hướng làm việc từ xa và sử dụng thiết bị di động trong công việc trở nên phổ biến, các thiết bị này trở thành mục tiêu tấn công của kẻ xấu. Chúng có thể bị tấn công thông qua các ứng dụng độc hại, kết nối vào các mạng Wi-Fi không an toàn hoặc bị đánh cắp thông qua các kỹ thuật MITM.

Ví dụ:

- Kết nối Wi-Fi không an toàn: Nhân viên có thể vô tình kết nối thiết bị của mình vào một mạng Wi-Fi không bảo mật, cho phép kẻ tấn công xâm nhập vào thiết bị của họ và lấy cắp dữ liệu nhạy cảm.

- Thiết bị di động bị mất: Nếu một thiết bị di động bị mất mà không được mã hóa, kẻ tấn công có thể truy cập vào dữ liệu quan trọng của doanh nghiệp được lưu trữ trong thiết bị di động

- Ứng dụng độc hại: Nhân viên có thể vô tình tải về ứng dụng chứa mã độc, khiến thiết bị của họ bị kiểm soát từ xa.

Biện pháp:

- Sử dụng VPN cho các kết nối từ xa tới mạng công ty

- Áp dụng các giải pháp quản lý thiết bị di động (MDM).

- Thực thi chính sách bảo mật cho thiết bị di động: Bring Your Own Device (BYOD) policy

- Cập nhật hệ điều hành và ứng dụng thường xuyên.

- Giáo dục nhân viên về các thực hành an toàn cho thiết bị di động.

2.4 Thiếu biện pháp bảo vệ dữ liệu (34%)

Bảo vệ dữ liệu không đầy đủ có thể khiến thông tin nhạy cảm dễ bị truy cập trái phép, vi phạm và không tuân thủ các quy định.

Ví dụ:

- Không thực hiện mã hóa dữ liệu nhạy cảm hoặc có mã hóa nhưng mã hóa không đủ mạnh.

- Thiếu kiểm soát truy cập và quyền.

- Kế hoạch sao lưu và phục hồi thảm họa không đầy đủ.

- Thực hành xử lý dữ liệu kém, như để tài liệu bí mật không bảo vệ hoặc chia sẻ qua các kênh không được mã hóa.

Biện pháp:

- Mã hóa dữ liệu quan trọng, dữ liệu nhạy cảm.

- Triển khai các biện pháp kiểm soát truy cập.

- Sao lưu dữ liệu thường xuyên, định kỳ.

- Đào tạo nhân viên về các quy trình bảo mật dữ liệu.

- Tuân thủ các quy định bảo vệ dữ liệu liên quan.

2.5 Sao lưu và phục hồi không đủ (32%)

Nếu doanh nghiệp không thực hiện sao lưu dữ liệu thường xuyên và định kỳ hoặc quá trình sao lưu và phục hồi không đủ có thể dẫn đến mất dữ liệu, thời gian gián đoạn kéo dài và gây ra các hậu quả tài chính và vận hành doanh nghiệp.

Ví dụ:

- Trong trường hợp máy chủ gặp sự cố hoặc hư hỏng, các tệp quan trọng có thể bị mất không thể khôi phục, dẫn đến gián đoạn hoạt động và tổn thất tài chính tiềm ẩn.

- Nếu dữ liệu bị xâm nhập và mã hóa bởi kẻ tấn công và không có bản sao lưu gần đây, tổ chức có thể phải trả tiền chuộc hoặc chịu mất dữ liệu vĩnh viễn.

- Thời gian gián đoạn kéo dài trong các sự cố hệ thống hoặc thiên tai là phổ biến khi không có kế hoạch sao lưu, dẫn đến giảm năng suất và dẫn đến mất lòng tin của khách hàng.

Biện pháp:

- Thiết lập quy trình sao lưu tự động, thường xuyên và định kỳ

- Áp dụng lưu trữ dữ liệu và backup dữ liệu theo nguyên tắc Chiến lược backup dữ liệu 3-2-1

- Thường xuyên kiểm tra quy trình backup và phục hồi dữ liệu.

- Duy trì kế hoạch phục hồi thảm họa (Business Continuity Plan) toàn diện.

2.6 Nhân viên có ý đồ xấu (30%)

Nhân viên có ý đồ xấu có thể gây nguy hiểm cho dữ liệu nhạy cảm, phá hoại hệ thống hoặc thực hiện các hoạt động gian lận nhằm đánh cắp thông tin với mục đích lợi ích cá nhân hoặc bán cho đối thủ. Vì là nhân viên trong công ty nên khó để phát hiện và ngăn chặn sớm, thường mất thời gian điều tra và theo dõi hoặc đến khi có sự cố mới có thể phát hiện vấn đề

Ví dụ:

- Nhân viên có thể lạm dụng quyền truy cập của mình để truy cập thông tin bí mật, chẳng hạn như dữ liệu khách hàng, bí mật thương mại hoặc hồ sơ tài chính, để tư lợi hoặc bán cho đối thủ cạnh tranh.

- Nhân viên không hài lòng có thể cố tình xóa hoặc thay đổi dữ liệu quan trọng, làm gián đoạn hệ thống hoặc đưa phần mềm độc hại vào mạng lưới của công ty.

- Một nhân viên có thể tham gia vào các hoạt động gian lận như tham ô, chỉnh sửa hóa đơn, hoặc biển thủ quỹ.

Biện pháp:

- Áp dụng các biện pháp kiểm soát truy cập mạnh mẽ và phân quyền.

- Giám sát hoạt động của nhân viên thường xuyên.

- Thực hiện kiểm tra lý lịch trong quá trình tuyển dụng.

- Xây dựng một văn hóa làm việc tích cực và minh bạch.

- Thiết lập các chính sách và quy trình rõ ràng để báo cáo hành vi đáng ngờ.

2.7 Lỗi cấu hình hệ thống (25%)

Lỗi cấu hình có thể dẫn đến các lỗ hổng trong hệ thống, network hoặc ứng dụng. Các lỗi này có thể do sự thiếu hiểu biết của quản trị viên, vô tình dẫn đến cấu hình hệ thống không an toàn. Hoặc có thể đến từ việc công ty thiếu các quy định, quy trình về thiết lập hệ thống an toàn để quản trị viên có thể tuân theo

Ví dụ:

- Quản trị viên cấp đặc quyền cao cho tài khoản hoặc không thu hồi quyền truy cập cho nhân viên đã rời công ty có thể khiến các tài nguyên quan trọng dễ bị tấn công.

- Không cấu hình đúng các cài đặt bảo mật như tường lửa, giao thức mã hóa hoặc hệ thống phát hiện xâm nhập có thể tạo ra những lỗ hổng trong cơ chế bảo vệ của công ty. Điều này có thể khiến kẻ tấn công khai thác và truy cập trái phép vào hệ thống hoặc mạng.

- Không thực thi chính sách mật khẩu mạnh mẽ (yêu cầu mật khẩu phức tạp hoặc thay đổi mật khẩu định kỳ) có thể dẫn đến rủi ro truy cập trái phép. Mật khẩu yếu hoặc mặc định có thể dễ dàng bị kẻ tấn công khai thác.

Biện pháp:

- Áp dụng các biện pháp quản lý cấu hình mạnh mẽ.

- Thực hiện audit bảo mật hệ thống định kỳ.

- Tiến hành đánh giá lỗ hổng thường xuyên để phát hiện các vấn đề bảo mật

- Thiết lập quy trình audit và kiểm tra cấu hình định kỳ và thường xuyên.

2.8 Thiết bị lưu trữ di động (21%)

Thiết bị lưu trữ di động, chẳng hạn như USB hoặc ổ cứng ngoài, có thể tạo ra rủi ro nội bộ trong công ty nếu không được xử lý đúng cách. Khi công ty không có những quy định rõ ràng về việc sử dụng thiết bị lưu trữ di động có thể gây ra rủi ro mất mát dữ liệu nội bộ hoặc lây nhiễm mã độc

Ví dụ:

- Khi nhân viên sử dụng thiết bị lưu trữ di động mà không quét hoặc áp dụng các biện pháp bảo mật, họ có thể vô tình đưa mã độc hoặc virus vào hệ thống của công ty. Mã độc có thể lan nhanh và gây tổn hại đến dữ liệu nhạy cảm hoặc làm gián đoạn hoạt động.

- Nhân viên có thể sao chép thông tin nhạy cảm hoặc bí mật của công ty lên thiết bị lưu trữ di động để chia sẻ hoặc bán ra bên ngoài tổ chức. Điều này có thể dẫn đến vi phạm dữ liệu, đánh cắp sở hữu trí tuệ hoặc làm lộ bí mật thương mại.

- Làm mất hoặc thất lạc thiết bị lưu trữ di động chứa dữ liệu nhạy cảm có thể dẫn đến mất hoặc lộ dữ liệu.

Biện pháp:

- Áp dụng các biện pháp bảo mật như mã hóa dữ liệu nhạy cảm.

- Vô hiệu hóa tính năng autorun các file thực thi trên windows.

- Sử dụng phần mềm diệt virus quét thiết bị lưu trữ định kỳ để phát hiện mã độc.

- Hạn chế hoặc giám sát việc sử dụng thiết bị lưu trữ

3. Tổng kết

Internal security threats là một vấn đề phức tạp và khó kiểm soát, nhưng lại có thể gây ra những tổn thất lớn nếu không được quản lý chặt chẽ. Các mối đe dọa này không chỉ đến từ các nhân viên có động cơ xấu mà còn từ các sai sót vô ý, thói quen bảo mật kém, hoặc thiếu nhận thức về an ninh mạng.

Việc bảo vệ tổ chức khỏi các mối đe dọa nội bộ đòi hỏi một chiến lược toàn diện, bao gồm cả biện pháp kỹ thuật như mã hóa, quản lý quyền truy cập, nâng cao nhận thức thông qua đào tạo nhân viên kết hợp với việc xây dựng các chính sách bảo mật rõ ràng trong doanh nghiệp. Thực hiện các biện pháp bảo mật đúng đắn sẽ giúp doanh nghiệp giảm thiểu rủi ro và duy trì hoạt động bền vững trong bối cảnh ngày càng nhiều mối đe dọa an ninh mạng xuất hiện.

4. Tham khảo:

Internal security threats: Examples and tips for avoiding them

All rights reserved