Wireshark Advanced Usage - Sử dụng Wireshark nâng cao

Bài đăng này đã không được cập nhật trong 3 năm

Đây là phần 2 về Wireshark. Trong phần này, chúng ta sẽ đề cập đến một số cách sử dụng nâng cao với Wireshark. Các nhà phát triển dự án đã bao gồm nhiều khả năng khác nhau, từ theo dõi các cuộc hội thoại TCP đến bẻ khóa thông tin xác thực không dây.

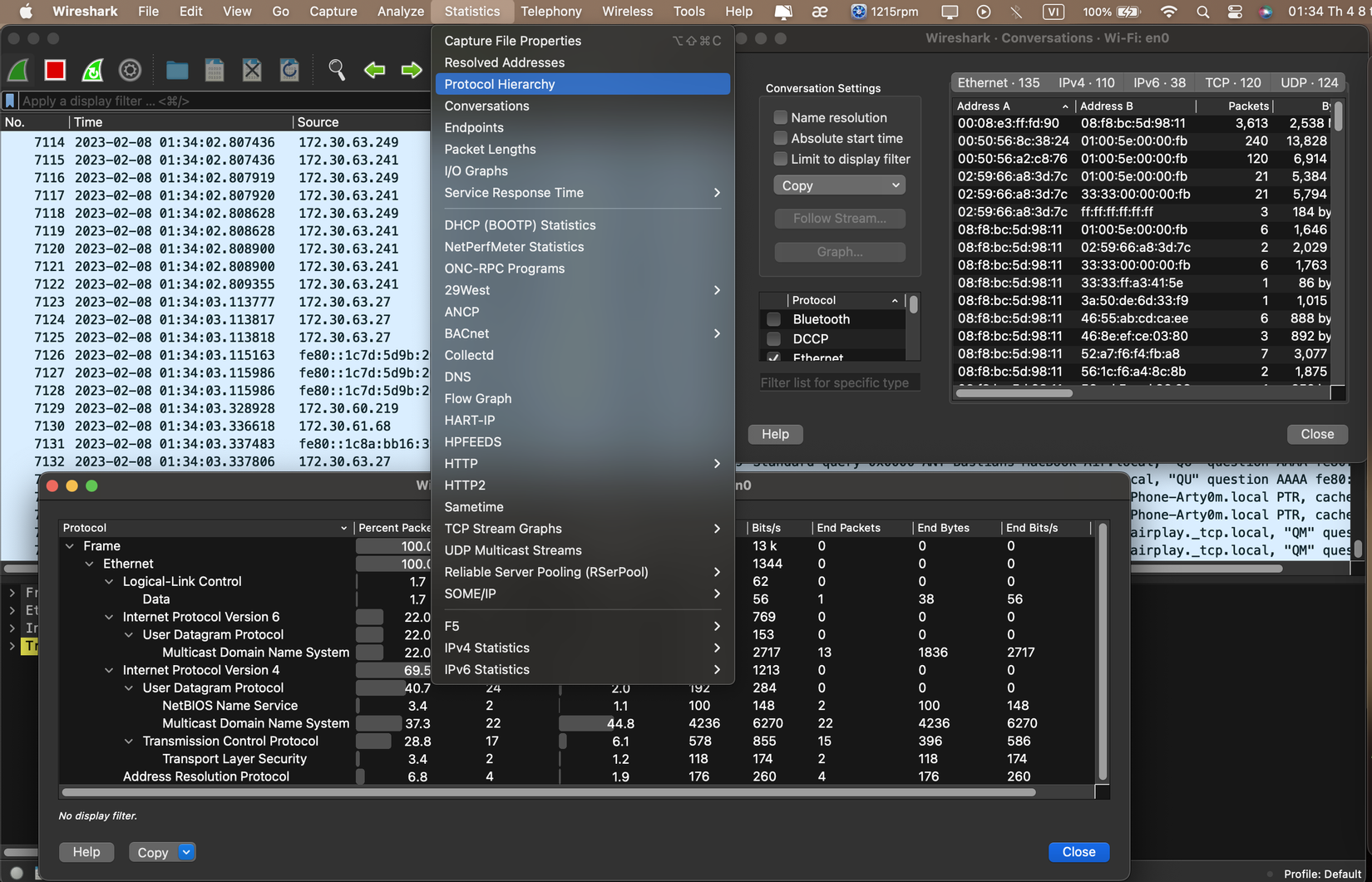

I. The Statistics and Analyze Tabs

Tab Statistics và Analyze có thể cung cấp cho chúng ta cái nhìn sâu sắc về dữ liệu mà chúng ta đang kiểm tra. Từ những điểm này, chúng ta có thể sử dụng nhiều plugin tích hợp sẵn mà Wireshark cung cấp. Các plugin ở đây có thể cung cấp cho chúng ta các báo cáo chi tiết về lưu lượng mạng đang được sử dụng. Nó có thể hiển thị cho chúng ta mọi thứ, từ những top talkers hàng đầu trong environment đến các cuộc trò chuyện cụ thể và thậm chí phân tích theo IP và giao thức.

A. Statistics Tab

Mỗi mục menu sẽ hiển thị một cửa sổ mới hiển thị số liệu thống kê cụ thể.

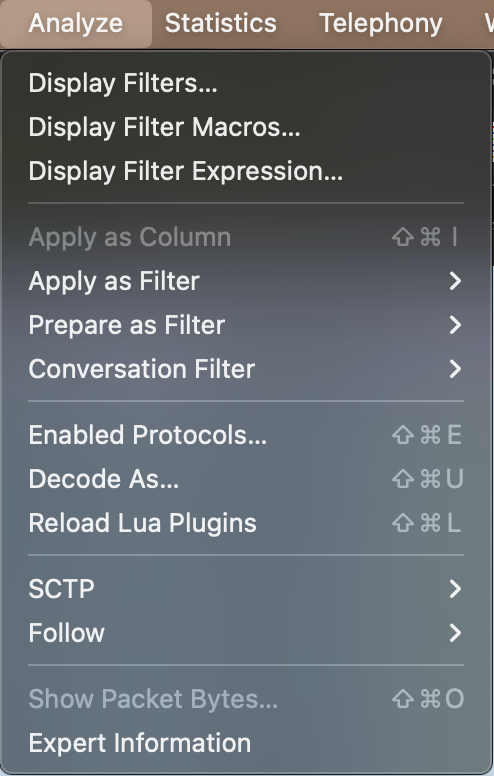

B. Analyze Tab

Từ tab Analyze, chúng ta có thể sử dụng các plugin cho phép chúng tôi thực hiện những việc như theo dõi các luồng TCP, lọc các loại hội thoại, chuẩn bị các bộ lọc gói mới và kiểm tra thông tin mà Wireshark tạo ra về lưu lượng truy cập. Dưới đây là một vài ví dụ về cách sử dụng các plugin này.

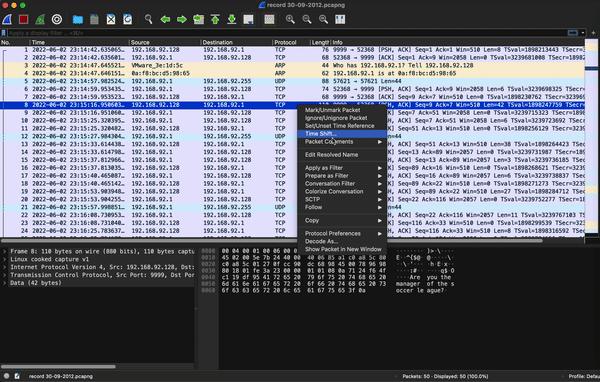

1. TCP Streams

Wireshark có thể ghép các gói TCP lại với nhau để tạo lại toàn bộ luồng ở định dạng có thể đọc được. Khả năng này cũng cho phép chúng ta lấy dữ liệu ( images, files, etc.) ra khỏi quá trình chụp. Điều này hoạt động với hầu hết mọi giao thức sử dụng TCP làm cơ chế vận chuyển.

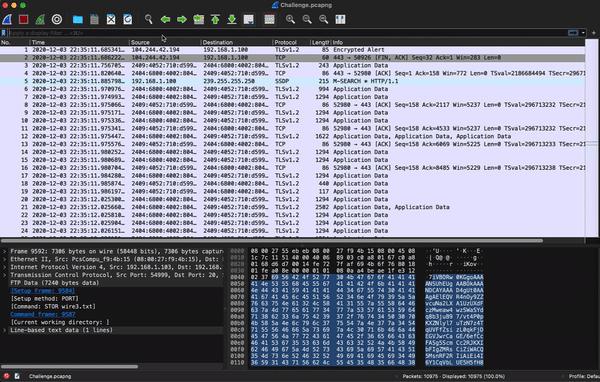

2. Extract Files From The GUI

Một cách thú vị khác để lấy dữ liệu từ tệp pcap đến từ FTP. Giao thức truyền tệp di chuyển dữ liệu giữa máy chủ và máy chủ để lấy dữ liệu đó ra khỏi byte thô và tái tạo lại tệp. (hình ảnh, tài liệu văn bản, v.v.) FTP sử dụng TCP làm giao thức vận chuyển và sử dụng các cổng 20 & 21để hoạt động. Cổng TCP 20 được sử dụng để truyền dữ liệu giữa máy chủ và máy chủ, trong khi cổng 21 được sử dụng làm cổng điều khiển FTP. Bất kỳ lệnh nào như đăng nhập, liệt kê tệp và phát hành tải xuống hoặc tải lên đều diễn ra qua cổng này. Để làm như vậy, chúng ta cần xem xét các FTPbộ lọc hiển thị khác nhau trong Wireshark.

II. Filter

Các bộ lọc cũng được sử dụng bởi các tính năng khác như tạo số liệu thống kê và tô màu danh sách gói (tính năng sau chỉ khả dụng cho Wireshark ). Bạn có thể tìm thấy tham chiếu toàn diện về các trường bộ lọc trong Wireshark và trong tham chiếu bộ lọc hiển thị tại https://www.wireshark.org/docs/dfref/ .

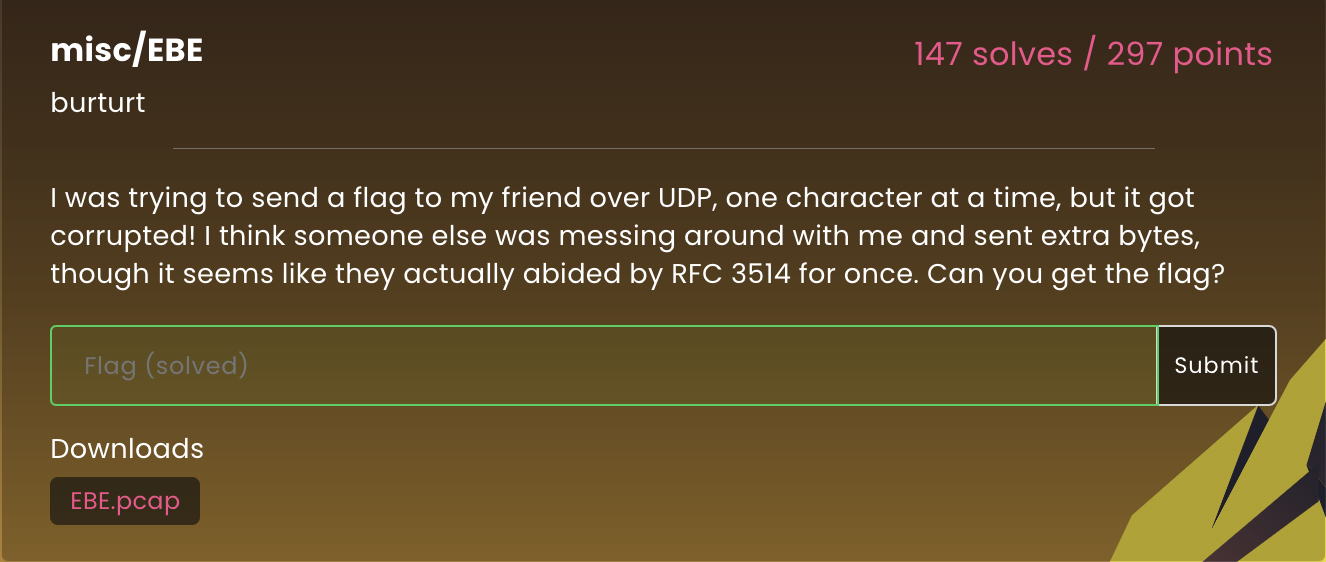

Ở đây mình có một bài ctf misc của LACTF về RFC 3514 có liên quan đến phần này. misc/EBE

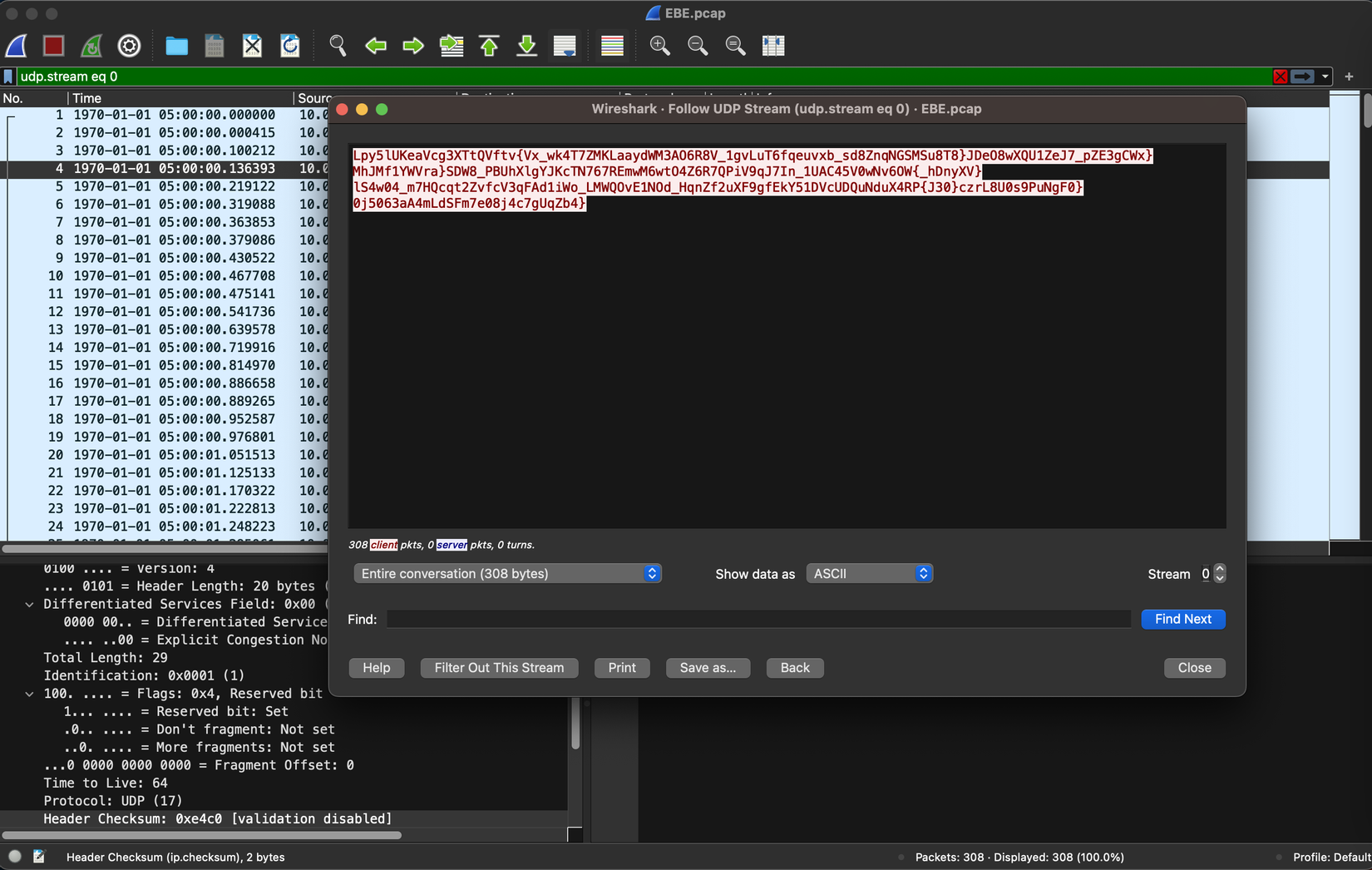

Khi chưa dùng filter thì chúng ta thấy ở phần Follow UDP Stream là một flag bị làm nhiễu và trong trường hợp chúng ta không biết về quy tắc làm nhiễu.

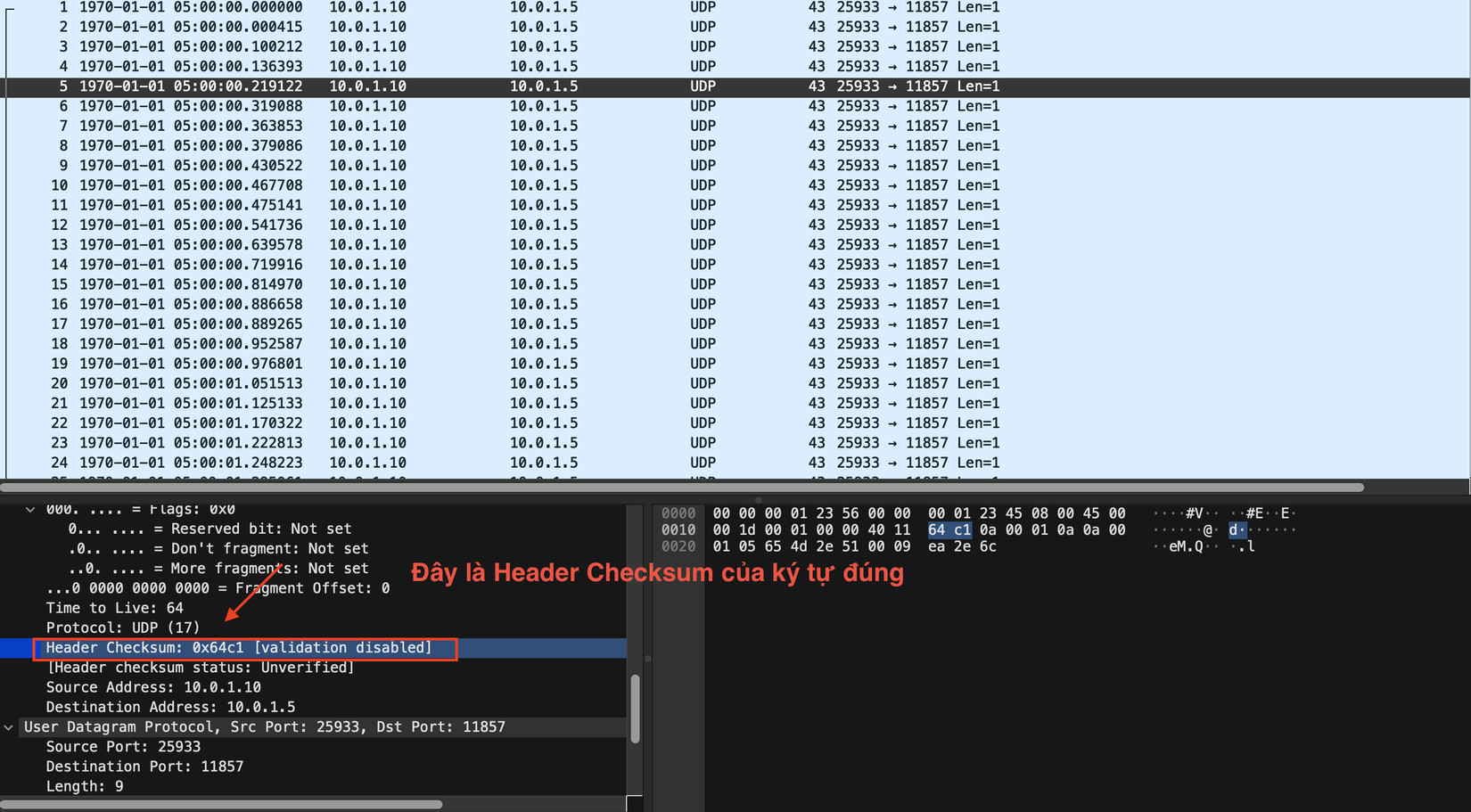

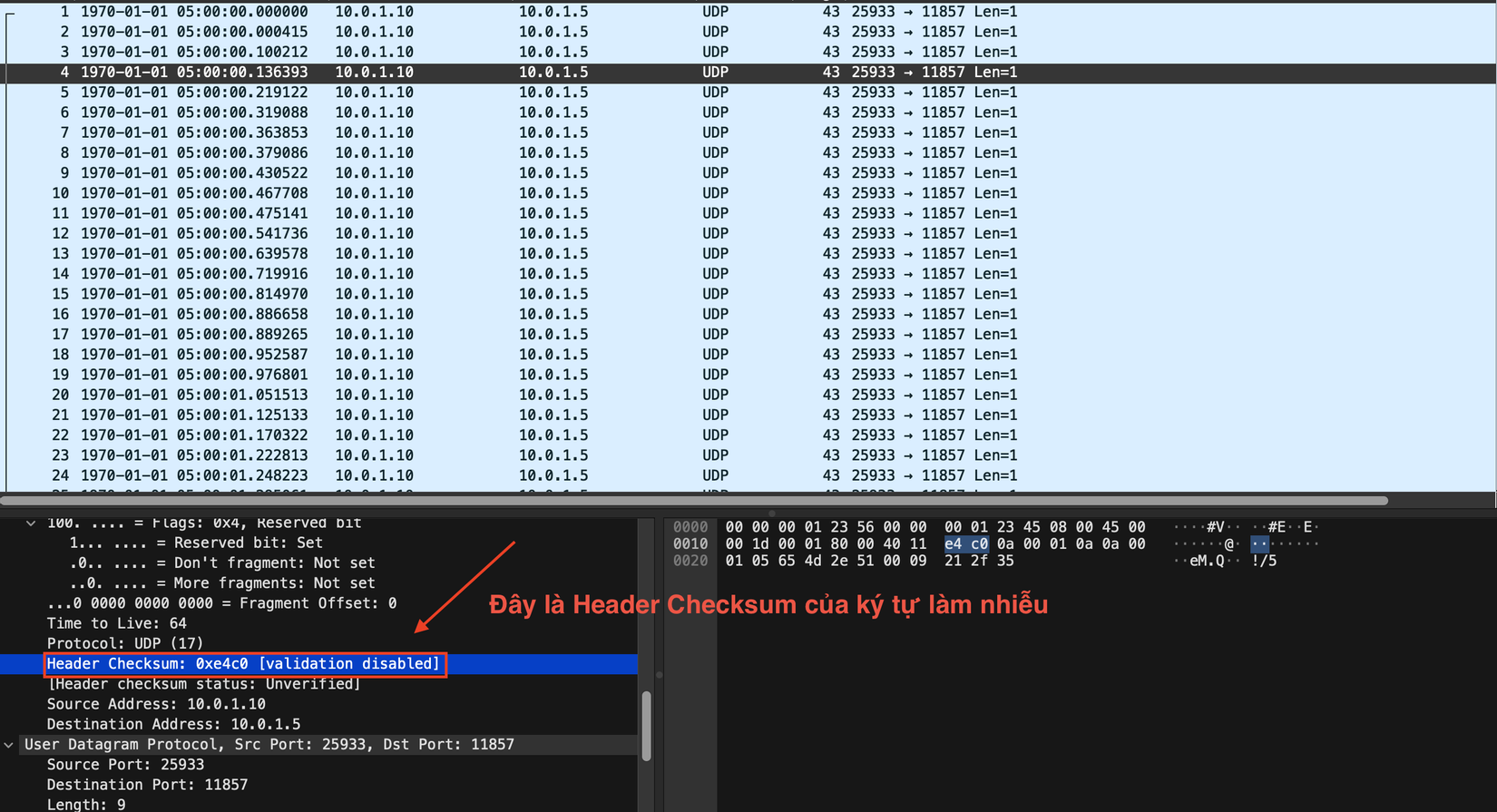

Vậy bước đầu để giải được bài này thì chúng ta cần so sánh ký tự đúng với ký tự bị làm nhiễu!

Với flag mẫu chúng ta có được từ người ra đề là lactf{123456}. Vậy chúng ta sẽ so sánh lactf với các ký tự khác.

Vậy Header Checksum của ký tự đúng là 0x64c1 và sai là 0xe4c0.

=> Công thức Filter của phần này là ip.checksum == 0x64c1

Sau đó chúng ta sẽ lấy được flag là: lactf{3V1L_817_3xf1l7R4710N_4_7H3_W1N_51D43c8000034d0c}

All rights reserved