Phiên bản 2025 Giải Thích Hoàn Chỉnh TOP10 Lỗ Hổng Web! Tại sao SQL Injection không phải số 1?

Thành thật mà nói, điều này thực sự khiến tôi bất ngờ

Kể từ khi tham gia vào công việc bảo mật trong môi trường phát triển, tôi luôn nghĩ rằng SQL injection là mối đe dọa lớn nhất. Bởi vì ở trường lớp cũng như công ty, ai cũng nhắc nhở "Phải ngăn chặn SQL injection bằng mọi giá!" đến mức tai tôi đã mỏi.

Nhưng khi nhìn vào bảng xếp hạng lỗ hổng năm 2025, tôi đã sốc. SQL injection không còn đứng đầu nữa.

Khi điều tra các incident thực tế xảy ra tại hiện trường, quả thực thiệt hại do XSS, mật khẩu yếu, truy cập trái phép nhiều hơn rất nhiều. Tại sao lại như vậy nhỉ?

Khoảnh khắc cảm nhận được sự thay đổi của mối đe dọa

Đó là khi tôi tham gia dự án cloud migration. Chúng tôi đã đối mặt với những pattern tấn công mới mà trong môi trường on-premise truyền thống không thể tưởng tượng được.

Với sự phổ biến của remote work, kẻ tấn công cũng đã thay đổi phương thức. Giờ đây các cuộc tấn công lợi dụng hành vi người dùng hiệu quả hơn so với SQL injection đơn thuần.

Chứng kiến tại hiện trường! Đối phó lỗ hổng trong CI/CD Pipeline

Team chúng tôi đang sử dụng Apidog để tự động hóa security testing.

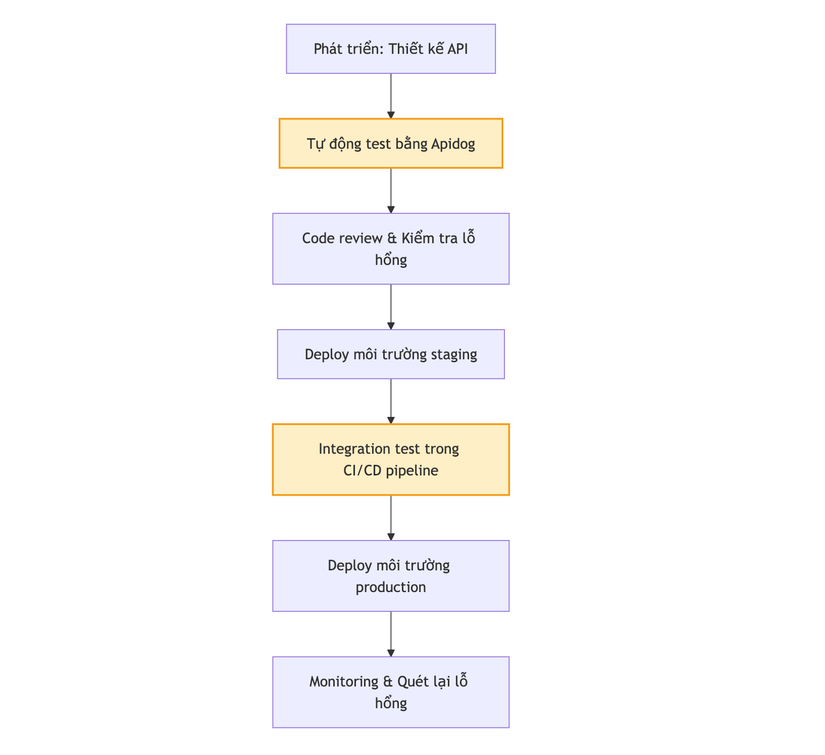

Flow vận hành thực tế:

Giải thích: Node màu vàng là điểm tích hợp Apidog

- Tự động test ở giai đoạn phát triển

- Xác minh liên tục trong integration test CI/CD

Khoảnh khắc cảm nhận sức mạnh của Apidog: Phát hiện ngay lập tức lỗi cấu hình quyền mà test thủ công không thể tìm ra bằng tính năng chuyển đổi ID. Nhờ sửa được từ giai đoạn phát triển sớm mà tránh được trouble lớn sau khi release.

Về Apidog

Apidog là platform dành cho developer tích hợp thiết kế API, test, quản lý tài liệu, xây dựng môi trường mock, phát hiện lỗ hổng.

- Tự động hóa API test: Hỗ trợ unit test, integration test, tích hợp CI/CD

- Phát hiện bảo mật: Tự động detect XSS, CSRF, mật khẩu yếu, SQL injection, v.v.

- Tăng hiệu quả phát triển và hỗ trợ AI: Ngoài tạo tài liệu và mock server, còn sử dụng AI để hỗ trợ:

- Sửa đổi bổ trợ data model (thêm mô tả và Mock)

- Kiểm tra quy ước tài liệu API

- Hỗ trợ đặt tên field API

- Tạo test case, tự động tạo API example

Trong bài viết, chúng tôi giới thiệu như là ví dụ ứng dụng trong CI/CD pipeline và tự động API test.

Phiên bản 2025: TOP10 lỗ hổng thực sự nguy hiểm

Hạng 1: Cross-Site Scripting (XSS)

Tại sao đứng hạng 1: Tấn công dễ dàng, thiệt hại nghiêm trọng

Case thực tế đã trải qua: Script độc hại được nhúng vào chức năng review của trang EC, thông tin session của user bị rò rỉ hàng loạt.

Đối sách thực tế:

- Xác minh nghiêm ngặt input value

- Xử lý escape thích hợp khi output

- Triển khai CSP (Content Security Policy)

Hạng 2: CSRF (Cross-Site Request Forgery)

Chuyện có thật: Nhân viên click vào site độc hại trong lúc làm việc. Không hay biết gì mà dữ liệu quan trọng đã bị xóa ở màn hình quản lý.

Điểm chính của đối sách:

- Bắt buộc sử dụng CSRF token

- Cài đặt SameSite Cookie

- Xác nhận Referer header

Hạng 3: Mật khẩu yếu・Cài đặt mặc định

Chuyện thường thấy ở hiện trường: "admin/123456", "root/password"... vẫn còn đang hoạt động.

Phương pháp xác minh bằng Apidog: Sử dụng tính năng chuyển đổi quyền để tự động phát hiện mật khẩu yếu và lỗi cài đặt.

Hạng 4: Giao tiếp không mã hóa

Nguy hiểm của HTTP communication: Khi API giao tiếp bằng plain text thì thông tin sẽ lộ hết qua man-in-the-middle attack.

Cách sử dụng Apidog: Xác minh hàng loạt cài đặt HTTPS để catch trước lỗ hổng mã hóa.

Hạng 5: Thiếu sót kiểm soát truy cập

Ví dụ thất bại thường gặp: Lỗi cài đặt khiến user thường có thể truy cập API dành cho admin.

Hạng 6: Lỗ hổng file upload

Cơ bản của đối sách:

- Whitelist hóa định dạng file

- Cách ly nơi upload

- Triển khai virus scan

Hạng 7: Truy cập trái phép

Đối sách bằng Apidog: Kiểm soát thích hợp phạm vi công khai tài liệu API, ngăn chặn nhầm lẫn công khai môi trường test.

Hạng 8: SQL Injection

Tại sao thứ hạng giảm:

- Phổ biến ORM framework

- Chuẩn hóa prepared statement

- Nâng cao ý thức của developer

Nhưng vẫn không được chủ quan.

Hạng 9: Command Injection

Điểm chính của đối sách:

- Whitelist hóa input value

- Thực thi trong môi trường sandbox

Hạng 10: Lỗ hổng đã biết chưa sửa

Vấn đề thực tế: Biết rồi mà vẫn bỏ mặc, lỗ hổng như vậy nhiều bất ngờ.

So sánh mức độ ảnh hưởng・tần suất xảy ra của 10 lỗ hổng hàng đầu

Khi đánh giá risk tại hiện trường thực tế, chúng tôi sắp xếp như thế này:

| Lỗ hổng | Mức độ ảnh hưởng | Tần suất xảy ra |

|---|---|---|

| XSS (Cross-Site Scripting) | ★★★★★ | ★★★★★ |

| CSRF (Cross-Site Request Forgery) | ★★★★☆ | ★★★★☆ |

| Mật khẩu yếu・Cài đặt mặc định | ★★★★☆ | ★★★★★ |

| Giao tiếp không mã hóa | ★★★★☆ | ★★★★☆ |

| Thiếu sót kiểm soát truy cập | ★★★★★ | ★★★☆☆ |

| File upload | ★★★★☆ | ★★★☆☆ |

| Truy cập trái phép | ★★★★☆ | ★★★★☆ |

| SQL Injection | ★★★★★ | ★★☆☆☆ |

| Command injection・Code execution | ★★★★★ | ★★☆☆☆ |

| Lỗ hổng đã biết chưa sửa | ★★★★★ | ★★★☆☆ |

Cách đọc bảng:

- ★5 sao: Mức cao nhất (cần đối phó ngay lập tức)

- ★4 sao: Mức cao (đối phó ưu tiên)

- ★3 sao: Mức trung (đối phó có kế hoạch)

- ★2 sao: Mức thấp (check định kỳ)

Nhìn bảng này có thể thấy SQL injection có mức độ ảnh hưởng cao nhất nhưng tần suất xảy ra thấp.

Tại sao SQL Injection rơi khỏi vị trí đầu bảng?

Tổng hợp những thay đổi thực sự cảm nhận được tại hiện trường:

1. Tiến bộ của công nghệ phòng thủ

- Tăng tỷ lệ phổ biến ORM: Cơ hội viết raw SQL giảm mạnh

- Chuẩn hóa framework: Laravel, Django, Spring Boot, v.v. thiết kế secure là mặc định

- Phong phú công cụ tự động detect: Có thể phát hiện sớm ở giai đoạn phát triển

2. Thay đổi phương thức tấn công

- Chú trọng social engineering: Phương thức chọc tâm lý con người thay vì tấn công kỹ thuật trở thành chủ đạo

- Tăng tấn công client-side: XSS và CSRF có tỷ lệ thành công cao hơn

- Tấn công nhắm vào lỗi cấu hình: Nhắm vào lỗ hổng cấu hình trong kiến trúc hệ thống phức tạp

3. Nâng cao ý thức bảo mật

Security literacy của developer chắc chắn đang tăng lên.

Đối sách thực tế có thể sử dụng tại hiện trường

Quan trọng là ưu tiên hóa

Lỗ hổng không phải đều giống nhau. Hãy quyết định thứ tự ưu tiên theo mức độ ảnh hưởng × tần suất xảy ra.

Xây dựng phòng thủ đa tầng

- Tầng application: Xác minh input, escape output

- Tầng giao tiếp: HTTPS, quản lý certificate

- Tầng database: Quản lý quyền, mã hóa

- Tầng infrastructure: WAF, hệ thống monitoring

Vận hành bảo mật liên tục

Tự động hóa sử dụng Apidog:

- Tích hợp vào CI/CD pipeline

- Quét lỗ hổng định kỳ

- Tự động thực thi test quyền

Chiến lược bảo mật 2025

Nói thật thì bảo mật hoàn hảo không tồn tại. Nhưng bằng cách tiếp tục đối sách thích hợp có thể giảm đáng kể risk.

Đặc biệt quan trọng là:

- Phát hiện sớm・đối phó sớm

- Monitoring liên tục bằng tự động hóa

- Nâng cao ý thức bảo mật của toàn team

SQL injection rơi khỏi vị trí đầu bảng không có nghĩa là mối đe dọa đã biến mất. Hiểu được cả đa dạng hóa tấn công và tiến bộ công nghệ phòng thủ sẽ là chìa khóa cho đối sách bảo mật năm 2025.

Nếu bài viết này hữu ích, hãy chia sẻ nhé! Nếu bạn có đối sách bảo mật tại hiện trường hoặc case study sử dụng Apidog, hãy comment cho tôi biết. Cùng nhau tạo ra môi trường phát triển an toàn hơn!

All rights reserved