Let’s Encrypt rút ngắn hạn dùng xuống 45 ngày – DevOps có “trụ” nổi không?

Let’s Encrypt vừa chính thức thông báo: từ nay đến năm 2028, thời hạn hiệu lực của chứng chỉ TLS/SSL sẽ tiếp tục bị “cắt ngắn”. Từ 90 ngày hiện tại, chứng chỉ miễn phí sẽ dần dần rút xuống chỉ còn 45 ngày.

Đây không phải quyết định đơn lẻ của Let’s Encrypt mà là xu hướng chung của cả ngành, dựa trên chuẩn mới của CA/Browser Forum. Về mặt bảo mật, câu chuyện nghe khá hợp lý. Nhưng với DevOps, SRE hay bất kỳ ai đang phải trông coi hạ tầng, cảm giác rất giống… trời sắp sập.

Bài này thử nhìn thực tế: chuyện gì sẽ xảy ra với hệ thống của bạn, cần chuẩn bị gì, và khi nào nên cân nhắc chuyển một phần sang chứng chỉ thương mại “1 năm cho lành”.

Chuyện gì đang thay đổi?

Theo lộ trình Let’s Encrypt công bố:

-

13/05/2026

- Profile

tlsserver(tùy chọn, cho early adopter) sẽ bắt đầu phát hành cert 45 ngày – chủ yếu để test.

- Profile

-

10/02/2027

- Profile mặc định

classicrút xuống 64 ngày. - “Authorization reuse period” (thời gian tái sử dụng xác minh domain) rút còn 10 ngày.

- Profile mặc định

-

16/02/2028

classictiếp tục rút xuống 45 ngày.- “Authorization reuse period” còn đúng 7 giờ.

Hiểu đơn giản:

- Cert hết hạn nhanh hơn.

- Thời gian bạn được “tận dụng lại” kết quả xác minh domain cũng ngắn hơn rất nhiều.

Nếu hệ thống đã auto renew tốt, có monitoring bài bản thì vẫn chịu được. Còn nếu chưa, đây là lúc phải nghiêm túc rà soát lại.

Tại sao họ làm vậy? (và tại sao Ops vẫn kêu trời)

Let’s Encrypt đưa ra 3 lý do chính:

- Tăng bảo mật – Nếu private key bị lộ, kẻ tấn công chỉ có ít thời gian để lợi dụng.

- Cải thiện hiệu quả revoke – Cert sống càng ngắn, việc thu hồi/mất hiệu lực càng bớt quan trọng.

- Tuân thủ tiêu chuẩn ngành – Tất cả CA public-trust đều phải theo baseline mới.

Về mặt lý thuyết, rất khó phản đối. Nhưng ai từng ăn “dính đòn” vì cert hết hạn giữa đêm sẽ hiểu: ảnh hưởng vận hành là cực kỳ cụ thể và… đau.

Góc nhìn DevOps: nhiều lần gia hạn hơn = nhiều chỗ vỡ hơn

Nếu hệ thống vẫn đang dùng cron/script khá cũ, đây là vài điểm cần soi thẳng:

1. Tần suất gia hạn tăng, sai số nhỏ cũng thành lỗi nghiêm trọng

Ví dụ rất phổ biến:

90 ngày → gia hạn mỗi 60 ngày 0 3 */60 * * certbot renew

Cấu hình này có thể tạm ổn với cert 90 ngày (dù vẫn sát mép). Nhưng với cert 45 ngày, chạy 60 ngày/lần là… chắc chắn hết hạn trước khi renew.

Gợi ý an toàn:

- Renew khoảng 2/3 vòng đời cert.

- Với 45 ngày → nên renew tầm ngày thứ 30 trở đi.

Các cron job “cứng” kiểu 60 ngày/lần gần như chắc chắn phải bỏ.

2. Nên kích hoạt ARI nếu client hỗ trợ

Let’s Encrypt giới thiệu ARI (ACME Renewal Information) để:

- Cho phép CA nói luôn cho client: “Nên renew từ thời điểm X trở đi.”

- Giảm việc client tự đoán mốc thời gian và bị “dồn toa” gia hạn.

Nếu ACME client của bạn đã hỗ trợ ARI:

Nếu ACME client của bạn đã hỗ trợ ARI:

- Bật lên là bớt phải nghĩ nhiều.

- Giảm nguy cơ renew quá trễ hoặc “spam” yêu cầu renew quá sớm.

Nếu chưa, bắt buộc phải:

- Rút ngắn chu kỳ cron.

- Kiểm tra kỹ retry + cảnh báo khi renew fail.

3. Gia hạn thủ công gần như không còn khả thi

Nếu đến giờ bạn vẫn:

- Đăng nhập control panel.

- Bấm cấp cert.

- Tải file về.

- Upload lên server, chỉnh config, reload dịch vụ.

…thì với chu kỳ 45 ngày, đây là cơn ác mộng có lịch hẹn định kỳ.

- Số lần thao tác tay mỗi năm tăng mạnh.

- Xác suất “quên”, “nhầm file”, “quên reload” tăng theo đúng cấp số.

Ở tần suất này, gia hạn thủ công không còn là phương án dài hạn chấp nhận được.

DNS-PERSIST-01: tương lai dễ thở hơn cho DNS challenge

Hiện ACME chủ yếu có:

- HTTP-01

- TLS-ALPN-01

- DNS-01

DNS-01 rất mạnh (dùng được sau CDN, wildcard…), nhưng cũng kéo theo:

- Phải cho client quyền sửa DNS (API key có quyền cao).

- Phụ thuộc uptime & độ ổn định API DNS.

Để giải quyết, Let’s Encrypt và các bên đang chuẩn hóa DNS-PERSIST-01:

- Bạn set một bản ghi TXT tĩnh cho domain.

- Bản ghi này có thể được tái sử dụng nhiều lần cho các lần renew sau.

- Không cần update DNS liên tục.

Dự kiến từ 2026, cơ chế này sẽ giúp:

- Dễ tự động hóa hơn cho các setup không muốn/không thể cho script quyền ghi DNS.

- Giảm lệ thuộc vào “authorization reuse period” ngắn ngủi.

Tự động hóa không phải đũa thần: những chỗ thường nổ

Ngay cả khi dùng ACME + ARI + DNS-PERSIST-01 (khi có), thực tế vẫn có nhiều case “toang”:

-

Môi trường mong manh

- Nâng OS, đổi package, thay đổi Python environment là đủ làm Certbot/ACME client hỏng.

- Thường chỉ phát hiện khi… cert sắp/đã hết hạn.

-

Rủi ro bảo mật

- Để tự động cập nhật DNS, bạn cần lưu API key DNS provider trên server.

- Nếu server bị xâm nhập, kẻ tấn công có thể chiếm luôn DNS của bạn.

-

Kiến trúc phức tạp

- Khi có CDN, reverse proxy, LB, service nội bộ… script phân phối cert, reload dịch vụ trở nên rất phức tạp.

- Viết được một lần chưa đủ, phải duy trì được qua năm tháng.

-

Thời gian reuse quá ngắn

- Khi “authorization reuse” chỉ còn 7 giờ, mọi trục trặc nhỏ về mạng / API DNS / hạ tầng bên ngoài có thể khiến batch renew fail.

- Lúc đó, uptime của bạn một phần phụ thuộc vào “nhiệt độ” của API bên thứ ba.

Đối với team có tài nguyên, có thể thiết kế hệ thống đủ mạnh để nuốt hết complexity này. Còn team nhỏ lẻ thì đôi khi… không đáng.

Khi nào nên cân nhắc “trả tiền cho xong”?

Nếu bạn:

- Không muốn bảo trì một pipeline ACME phức tạp.

- Không muốn giữ API key DNS quyền cao trên nhiều server.

- Không muốn cứ vài chục ngày lại thấp thỏm “cert này đã renew chưa?”.

…thì bỏ chút chi phí cho chứng chỉ DV 1 năm có thể là lựa chọn hợp lý về mặt kinh tế, chứ không phải “hoang phí”.

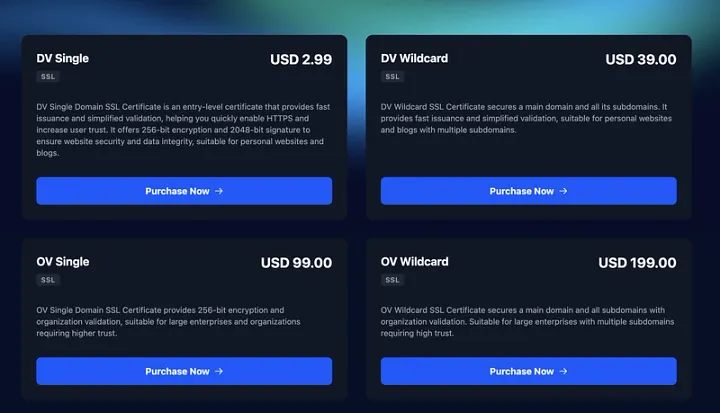

ServBay Store: DV giá mềm cho dev & team nhỏ

Trong mảng này, ServBay Store là một lựa chọn đáng chú ý cho dev:

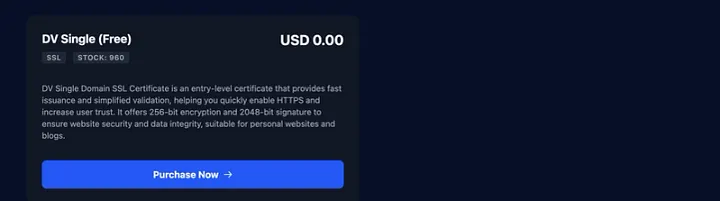

-

Tặng miễn phí

- 1000 chứng chỉ DV 1 năm, dựa trên root CA uy tín.

- Mỗi tài khoản 1 cert, đủ để bảo vệ một domain production hoặc staging quan trọng suốt 1 năm.

-

Giá thấp cho nhu cầu thêm

- DV single‑domain: $2.99/năm

- DV wildcard: $39/năm

So với mặt bằng CA truyền thống (thường vài chục đến hàng trăm đô mỗi năm), mức giá này vừa túi tiền freelancer, studio nhỏ, startup, thậm chí side project.

Bạn có thể xem chi tiết tại ServBay store.

Chiến lược “lai”: miễn phí + thương mại

Một chiến lược thực tế:

-

Let’s Encrypt / ACME cho:

- Service nội bộ.

- Môi trường ít quan trọng, có thể chấp nhận thi thoảng trục trặc.

- Các nơi bạn đã đầu tư automation tốt.

-

DV 1 năm cho:

- Login, checkout, API public, trang marketing chính.

- Nơi downtime / cảnh báo bảo mật là không thể chấp nhận.

- Các hệ thống kiến trúc phức tạp, khó triển khai automation an toàn.

Như vậy, bạn vẫn hưởng lợi từ chuẩn mới (ngắn hạn, an toàn hơn), nhưng không biến SSL thành “quả bom hẹn giờ” cho mọi endpoint quan trọng.

Bạn nên làm gì ngay bây giờ?

Dù 2028 nghe có vẻ còn xa, với người làm hạ tầng thì “từ giờ đến đó” trôi rất nhanh. Checklist tối thiểu:

-

Audit lại toàn bộ quy trình renew hiện tại

- Cert nào đang auto, cert nào vẫn manual?

- Cron/CI đang chạy theo lịch bao lâu?

- Có cảnh báo khi renew fail hoặc cert sắp hết hạn không?

-

Kiểm tra và bật ARI nếu có thể

- Đọc docs của ACME client để xem hỗ trợ ARI chưa.

-

Giảm tối đa thao tác tay

- Ưu tiên tự động hóa cho domain quan trọng trước.

- Xóa dần quy trình “upload file thủ công rồi reload”.

-

Theo dõi sự xuất hiện của DNS-PERSIST-01

- Đặc biệt quan trọng nếu kiến trúc của bạn dựa nhiều trên DNS-01.

-

Xác định các domain nên dùng DV 1 năm

- Đánh dấu những điểm “sập là toang” và cân nhắc chuyển sang cert 1 năm giá rẻ.

- ServBay Store là một trong những lựa chọn phù hợp nếu bạn muốn tiết kiệm chi phí mà vẫn giữ được sự ổn định cho production.

Kết

Việc rút ngắn hạn dùng chứng chỉ xuống 45 ngày là xu thế bảo mật không thể đảo ngược. Về lâu dài, tất cả chúng ta đều phải nâng cấp automation và monitoring cho cert lên một level mới.

Nhưng trong giai đoạn chuyển tiếp, đặc biệt với team nhỏ và cá nhân, một chiến lược lai:

- ACME cho nơi automation làm tốt.

- DV 1 năm cho nơi “không được phép sai”.

…sẽ giúp bạn vừa không tụt hậu trước chuẩn mới, vừa giữ được hệ thống đủ ổn định để ngủ ngon mỗi đêm.

Nếu gần đây bạn từng gặp sự cố do cert hết hạn, có thể đã đến lúc xem lại toàn bộ cách mình quản lý SSL – trước khi 45 ngày trở thành chuẩn bắt buộc cho tất cả.

All rights reserved