Kiểm soát bảo mật doanh nghiệp với Security Control (Phần 2)

I. Tổng quan

Ở phần 1 của bài viết Kiểm soát bảo mật doanh nghiệp với Security Control (Phần 1) chúng ta đã cùng tìm hiểu và làm rõ một số khái niệm cơ bản về Security Controls trong doanh nghiệp cùng với các ví dụ cũng như lợi ích của một số biện pháp kiểm soát bảo mật. Ở phần 2 này, chúng ta sẽ cùng tìm hiểu về một số các thức triển khai thực tế của Security Controls trong doanh nghiệp và lợi ích của chúng ra sao.

Các biện pháp triển khai Security Control

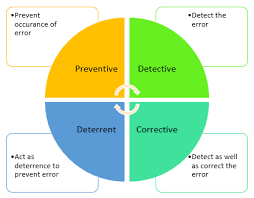

Trong bối cảnh an ninh mạng ngày càng phức tạp, các biện pháp kiểm soát an ninh (security controls) trở thành một phần không thể thiếu để bảo vệ thông tin và tài nguyên của tổ chức khỏi các mối đe dọa. Security controls là những biện pháp kỹ thuật và tổ chức được thiết lập để giảm thiểu rủi ro bảo mật, ngăn chặn các cuộc tấn công và đảm bảo tính bảo mật, tính toàn vẹn và tính sẵn sàng của dữ liệu. Security controls được phân loại dựa trên chức năng và mục tiêu của chúng. Dưới đây là một số hình thức triển khai:

1. Preventive Controls

Biện pháp phòng ngừa được thiết kế để ngăn chặn các sự cố bảo mật xảy ra ngay từ đầu. Chúng bao gồm các hoạt động như triển khai giải pháp bảo mật, hardening (thắt chặt bảo mật), đào tạo nhận thức an ninh, nhân viên bảo vệ, quản lý thay đổi, và chính sách vô hiệu hóa tài khoản. Mục tiêu là giảm thiểu khả năng xảy ra các mối đe dọa và lỗ hổng bảo mật. Các biện pháp triển khai gồm

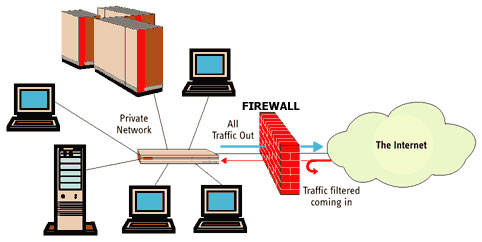

Tường lửa (Firewalls):

Tường lửa là hệ thống bảo mật mạng giám sát và kiểm soát lưu lượng mạng đến và đi dựa trên các quy tắc bảo mật được xác định trước. Một tường lửa thường thiết lập một rào cản giữa một mạng nội bộ đáng tin cậy và mạng bên ngoài không tin cậy, chẳng hạn như Internet.

Mã hóa (Encryption):

Bảo vệ dữ liệu bằng cách mã hóa thông tin. Mã hóa sử dụng những bộ mật mã bí mật để chỉ những người có khóa giải mã mới có thể truy cập được dữ liệu từ đó bảo vệ được tính bí mật của dữ liệu.

Xác thực hai yếu tố (Two-Factor Authentication):

Tăng cường bảo mật thông qua yêu cầu người dùng xác minh danh tính bằng cách yêu cầu cung cấp thêm các lớp xác thực bổ sung: mã pin, OTP, xác thực thông qua sinh trắc học (vân tay, khuôn mặt...)

Hardening

Là quá trình giảm thiểu lỗ hổng bảo mật và thắt chặt các biện pháp kiểm soát an ninh. Đây cũng là quá trình bổ sung các biện pháp bảo mật giúp hệ thống trở nên an toàn hơn, tránh được các cuộc tấn công từ hacker bên ngoài.

Đào Tạo Nhận Thức An Ninh (Security Awareness Training)

Là quá trình cung cấp cac chương trình đào tạo chính thức về an ninh mạng cho nhân viên về nhiều mối đe dọa bảo mật thông tin và các chính sách và quy định của công ty để đối phó với các nguy cơ bảo mật.

Nhân Viên Bảo Vệ (Security Guards)

Là người được tuyển dụng bởi một bên công hoặc tư để bảo vệ tài sản của tổ chức. Nhân viên bảo vệ thường là tuyến phòng thủ đầu tiên của các doanh nghiệp chống lại các mối đe dọa bên ngoài, xâm nhập và các lỗ hổng đối với tài sản và người truy cập trái phép vào các công ty.

Quản Lý Thay Đổi (Change Management)

Là các phương pháp và cách thức mà một công ty mô tả và thực hiện thay đổi trong cả quy trình nội bộ và bên ngoài của mình. Điều này bao gồm việc chuẩn bị và hỗ trợ nhân viên, thiết lập các bước cần thiết cho sự thay đổi, và giám sát các hoạt động trước và sau thay đổi để đảm bảo thực hiện thành công.

Chính Sách Vô Hiệu Hóa Tài Khoản (Account Disablement Policy)

Là một chính sách xác định phải làm gì với các tài khoản truy cập của người dùng khi nhân viên nghỉ việc, bị sa thải ngay lập tức, hoặc đang nghỉ phép.

2. Detective Controls

Biện pháp phát hiện giúp phát hiện và nhận diện các sự cố bảo mật khi chúng xảy ra. Chúng bao gồm hệ thống phát hiện xâm nhập (IDS), giám sát hoạt động, và kiểm tra định kỳ. Mục tiêu là phát hiện sớm các sự cố để có thể phản ứng kịp thời và giảm thiểu thiệt hại. Các giải pháp triển khai gồm:

Giám Sát Nhật Ký mạng (Log Monitoring)

Giám sát nhật ký là một phương pháp được sử dụng để phân tích các sự kiện theo thời gian thực hoặc dữ liệu đã lưu trữ để đảm bảo tính sẵn sàng của ứng dụng và đánh giá tác động của sự thay đổi trong hoạt động của ứng dụng. Đây cũng là bước vô cùng quan trọng trong việc truy vết các cuộc tấn công mạng giúp tìm ra nguyên nhân của cuộc tấn công.

SIEM (Security Information and Event Management)

SIEM (Security information and event management) là một giải pháp đa chiều giúp tổ chức giải quyết mối đe dọa an ninh mạng trước khi chúng xảy ra và gây ảnh hưởng đến hoạt động kinh doanh. SIEM là sự kết hợp hài hòa giữa quản lý thông tin bảo mật (SIM) và quản lý sự kiện bảo mật (SEM) trong một hệ thống đồng bộ. Công nghệ SIEM không chỉ thu thập dữ liệu nhật ký sự kiện từ nhiều nguồn, mà còn sử dụng phân tích thời gian thực để xác định bất thường và thực hiện các biện pháp hợp lý.

Phân Tích Xu Hướng (Trend Analysis)

Là giải pháp giúp phát hiện, phân tích & dự đoán sự vận động của các xu hướng thông qua theo dõi liên tục các chủ đề nóng liên quan. Trend Analysis sẽ giúp thương hiệu nắm được bí mật hình thành chủ đề nóng & xu hướng, hiểu quy luật vận động, bùng nổ, duy trì & suy thoái của nó.

Security Audit

Security Audit là quá trình kiểm tra tình trạng của mọi yếu tố khác nhau trong các hệ thống của khách hàng. Tuỳ theo yêu cầu của tổ chức, doanh nghiệp, các nghiệp vụ bao gồm rà soát kiểm định độ an toàn của hệ thống hoặc ứng dụng, kiến trúc topo mạng, thiết bị mạng/hệ thống hạ tầng (Switch, Router,…)

Giám Sát Video (Video Surveillance)

Hệ thống giám sát video có khả năng chụp ảnh và video kỹ thuật số có thể được nén, lưu trữ hoặc gửi qua mạng truyền thông để giám sát tại chỗ hoặc từ xa.

Phát Hiện Chuyển Động (Motion Detection)

Thiết bị phát hiện chuyển động sử dụng cảm biến để phát hiện chuyển động gần đó. Thiết bị như vậy thường được tích hợp như một thành phần của hệ thống giám sát tự động thực hiện một nhiệm vụ hoặc cảnh báo cho nhà phân tích giám sát về chuyển động đã được phát hiện.

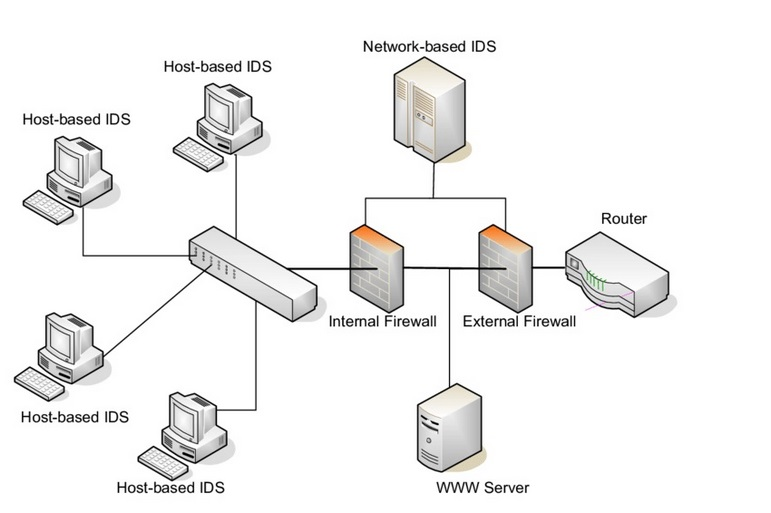

Hệ thống phát hiện xâm nhập (Intrusion Detection Systems - IDS):

IDS là gì? IDS là viết tắt của “Intrusion Detection System” (Hệ thống Phát hiện xâm nhập). IDS là một công cụ hoặc hệ thống phần mềm giúp bảo vệ và cảnh báo khi có sự xâm nhập vào hệ thống. Nhiệm vụ chính của IDS là phát hiện và thông báo về các hành vi xâm nhập không mong muốn hoặc bất thường trong hệ thống mạng. IDS có thể là một phần của hệ thống bảo mật hoặc một phần mềm riêng biệt được triển khai để giám sát và phát hiện các mối đe dọa và cuộc tấn công vào hệ thống. Có 2 loại IDS đó là:

-

Network IDS (NIDS): Là hệ thống phát hiện xâm nhập mạng. NIDS giám sát và phân tích lưu lượng mạng để phát hiện các hoạt động xâm nhập hoặc bất thường trên mạng.

-

Host IDS (HIDS) Là hệ thống phát hiện xâm nhập trên máy chủ hoặc thiết bị cuối. HIDS giám sát và phân tích hoạt động của một máy chủ hoặc thiết bị đơn lẻ để phát hiện các hoạt động xâm nhập hoặc bất thường trên máy chủ.

Giám sát hoạt động (Activity Monitoring): Theo dõi các hoạt động của người dùng và hệ thống để phát hiện các hành vi bất thường.

3. Corrective Controls

Hình thức kiểm soát phản ứng hay khắc phục được đánh giá là nằm giữa các biện pháp kiểm soát phòng ngừa và phát hiện. Hình thức này không giúp ngăn chặn một sự kiện xấu xảy ra, nhưng lại cung cấp một cách có hệ thống để phát hiện khi những sự kiện xấu đã xảy ra và khắc phục nó, đó là lý do tại sao đôi khi chúng được gọi là kiểm soát khắc phục. Các biện pháp triển khai gồm:

Install and update patches

Cài đặt và cập nhật bản vá bảo mật một cách thường xuyên giúp khắc phục các lỗ hổng đã được phát hiện hoặc sau khi sự cố xảy ra.

Sao lưu dữ liệu (Data Backup): Đảm bảo dữ liệu có thể được khôi phục sau các sự cố như mất dữ liệu hay tấn công ransomware.

Kế hoạch khôi phục thảm họa (Disaster Recovery Plan): Kế hoạch phục hồi sau thảm họa (disaster recovery plan) là một chiến lược được đặt ra nhằm giúp các doanh nghiệp nhanh chóng hoạt động trở lại sau khi trải qua một biến cố bất ngờ. Kế hoạch này được soạn thảo chi tiết, có cấu trúc rõ ràng và thường xuyên được xem xét để duy trì khả năng thực hiện.

Thay đổi cấu hình hệ thống:

Sau khi phát hiện rằng một dịch vụ trên máy chủ được cấu hình sai, mở cổng không cần thiết ra Internet, hoặc sử dụng mật khẩu yếu, mật khẩu mặc định nhóm bảo mật cần thay đổi cấu hình để nâng cao bảo mật hệ thống bằng cách đóng các port không sử dụng, chỉ cho phép các kết nối cần thiết và thay đổi mật khẩu mạnh

Cách ly và loại bỏ mã độc:

Khi phát hiện một máy tính trong mạng bị nhiễm malware, đội ngũ bảo mật cách ly máy tính đó khỏi mạng và sử dụng phần mềm diệt virus để quét và loại bỏ malware. Sau đó cần điều tra tìm ra nguyên nhân để có biện pháp phòng tránh

4. Deterrent Controls

Một biện pháp kiểm soát mang tính răn đe (deterrent control) có tác dụng làm nản lòng kẻ tấn công bằng cách giảm khả năng thành công theo quan điểm của kẻ tấn công. Bất kỳ kiểm soát nào làm tăng chi phí cho kẻ tấn công là kiểm soát ngăn chặn. Một ví dụ sẽ là các luật và quy định làm tăng hình phạt, tăng rủi ro và chi phí cho kẻ tấn công. Một ví dụ khác là việc sử dụng các salt để băm mật khẩu để tăng chi phí xây dựng bảng rainbow. Các biện pháp triển khai gồm:

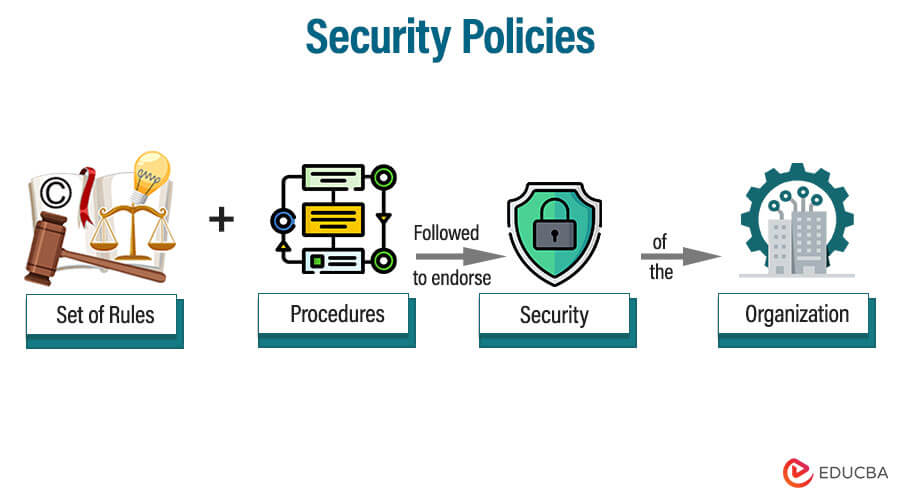

Chính sách bảo mật (Security Policies):

Chính sách bảo mật là các quy tắc, quy định và hướng dẫn được thiết lập bởi một tổ chức nhằm bảo vệ thông tin và tài sản của mình khỏi các mối đe dọa và rủi ro. Chúng cung cấp một khuôn khổ cho việc quản lý an ninh thông tin và định rõ cách thức nhân viên và các bên liên quan nên hành động để duy trì an ninh.

Biển báo cảnh báo (Warning Signs):

Biển báo cảnh báo là các tín hiệu hoặc thông báo được đặt tại các vị trí chiến lược để cảnh báo và nhắc nhở mọi người về các quy định an ninh và các nguy cơ tiềm ẩn. Chúng có thể ở dạng biển báo vật lý, nhãn dán, hoặc thông báo kỹ thuật số.

Cable Locks (Khóa Cáp) Khóa cáp là các thiết bị bảo mật được thiết kế để ngăn chặn việc di chuyển hoặc trộm cắp thiết bị bằng cách sử dụng một dây cáp bền chắc kết nối thiết bị với một vật cố định. Chúng thường được sử dụng để bảo vệ máy tính xách tay, màn hình, và các thiết bị điện tử khác trong văn phòng hoặc môi trường công cộng.

Hardware Locks (Khóa Phần Cứng)

Khóa phần cứng là các thiết bị cơ học được thiết kế để bảo vệ các thành phần phần cứng của máy tính và thiết bị điện tử khác. Chúng có thể bao gồm khóa để ngăn chặn việc mở case máy tính, khóa cho các khe cắm cáp, hoặc khóa cho các thành phần cụ thể như ổ đĩa cứng.

Video Surveillance & Guards (Giám Sát Video & Nhân Viên Bảo Vệ):

Cách hoạt động: Hệ thống giám sát video sử dụng các camera để ghi lại và giám sát hoạt động tại các khu vực quan trọng hoặc nhạy cảm. Các camera này có thể được kết nối với hệ thống lưu trữ video hoặc truyền trực tiếp đến trung tâm giám sát.

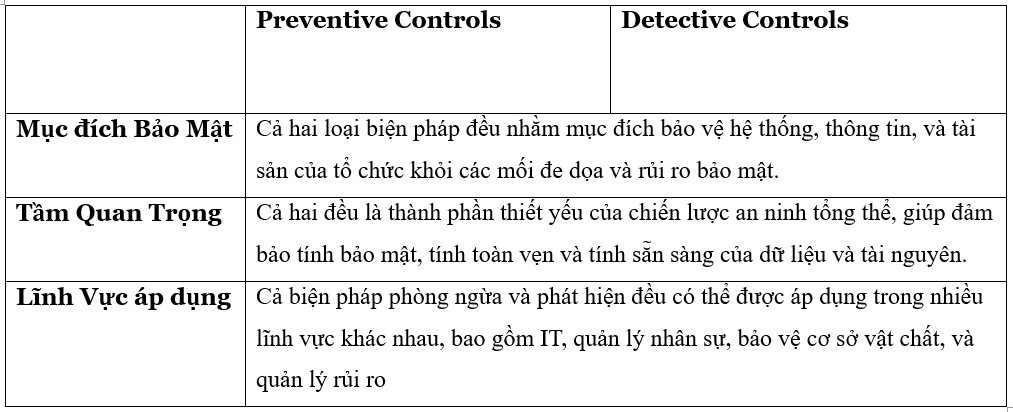

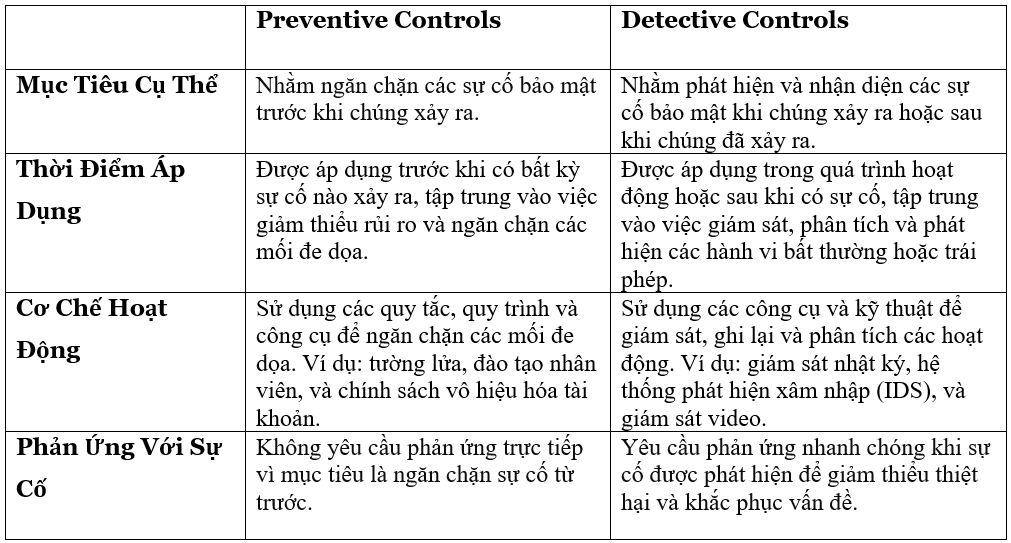

Preventive or Detective Controls

Preventive Controls (Biện pháp phòng ngừa): Chủ yếu tập trung vào việc ngăn chặn các sự cố bảo mật trước khi chúng xảy ra, bằng cách áp dụng các biện pháp và quy trình an ninh.

Detective Controls (Biện pháp phát hiện): Tập trung vào việc giám sát và phát hiện các sự cố bảo mật khi chúng xảy ra, cho phép tổ chức phản ứng nhanh chóng và hiệu quả để giảm thiểu thiệt hại.

Cả hai loại biện pháp này đều cần thiết và bổ sung cho nhau trong một chiến lược an ninh toàn diện, đảm bảo rằng tổ chức có thể bảo vệ tốt nhất trước, trong và sau khi sự cố bảo mật xảy ra. Chúng ta cần xem xét để lựa chọn những biện pháp phù hợp

III. Tổng kết

Trong việc đảm bảo an ninh thông tin và bảo vệ tài sản của tổ chức, các biện pháp kiểm soát an ninh đóng vai trò quan trọng và bổ sung cho nhau. Preventive Controls (Biện Pháp Phòng Ngừa) là những biện pháp chủ động nhằm ngăn chặn sự cố bảo mật trước khi chúng xảy ra, thông qua việc thắt chặt bảo mật hệ thống và đào tạo nhận thức an ninh. Detective Controls (Biện Pháp Phát Hiện) giúp phát hiện và nhận diện các sự cố bảo mật khi hoặc sau khi chúng xảy ra bằng cách giám sát và phân tích các hoạt động. Corrective Controls (Biện Pháp Sửa Chữa) được thiết kế để khắc phục hậu quả của các sự cố bảo mật và khôi phục hệ thống về trạng thái bình thường, bao gồm các biện pháp khắc phục và kế hoạch khôi phục thảm họa. Cuối cùng, Deterrent Controls (Biện Pháp Răn Đe) nhằm ngăn chặn các cuộc tấn công bằng cách tạo ra các hậu quả tiêu cực cho các hành vi xâm phạm, giúp giảm thiểu nguy cơ xảy ra sự cố bảo mật. Tích hợp và triển khai đồng bộ các loại biện pháp này sẽ tạo ra một môi trường bảo mật toàn diện và hiệu quả, bảo vệ tối đa tài sản và thông tin của tổ chức.

IV. Link tham khảo bài viết

https://purplesec.us/security-controls/

https://www.infosectrain.com/blog/types-of-security-controls/

All Rights Reserved