🔐Node.js Expressでの総当たり攻撃対策

Bài đăng này đã không được cập nhật trong 2 năm

1. はじめに

総当たり攻撃は、ウェブ開発の世界で一般的なセキュリティ脅威です。これは、パスワードを解読したり、制限されたエリアにアクセスしたりするために、文字のすべての組み合わせを順番に試す方法です。この記事では、Node.js Expressアプリケーションを総当たり攻撃から保護するための包括的なガイドを提供します。

1.1 総当たり攻撃とは?

総当たり攻撃とは、攻撃者がシステムへの不正なアクセスを試みる方法で、すべてのユーザー名とパスワードの組み合わせを順番に試すことで、正しいものを見つけることを目的としています。このタイプの攻撃は、時間がかかりリソースを消費することがありますが、対象となるシステムに適切なセキュリティ対策が欠けている場合は成功することがあります。

1.2 Node.js Expressの概要

Node.js Expressは、スケーラブルでメンテナンス性の高いアプリケーションを構築するための人気のあるWebアプリケーションフレームワークです。ネイティブのNode.js HTTPモジュール上に抽象化層を提供することで、開発プロセスを簡略化し、最小限のコードで堅牢なアプリケーションを作成できるようにします。

2. 総当たり攻撃の特定

アプリケーションを総当たり攻撃から保護するためには、まず攻撃が進行中である兆候を特定する必要があります。以下は、一般的な指標です。

2.1 失敗したログイン試行の数が通常よりも多い

急に失敗したログイン試行が増えると、総当たり攻撃が行われていることを示すことがあります。ログイン試行を監視し、アラートを設定することで、このタイプの活動を特定できます。

2.2 要求の不審なパターン

総当たり攻撃者は、自動スクリプトを使用してリクエストを高速に送信することがよくあります。急激なトラフィックの増加や単一のIPアドレスからのリクエストなど、通常とは異なるリクエストのパターンは、総当たり攻撃の兆候であることがあります。

2.3 IPアドレスの評判

攻撃者は、悪意のある活動で知られているIPアドレスを使用することがあります。そのようなIPからのトラフィックを監視し、ブロックすることで、アプリケーションを総当たり攻撃から保護することができます。

3. セキュリティ対策の実装

Node.js Expressアプリケーションを総当たり攻撃から保護するためには、さまざまなセキュリティ対策を実装する必要があります。以下の手法について説明します。

3.1 レート制限

レート制限は、クライアントが特定の期間内に送信できるリクエストの数を制限することで、自動スクリプトがリクエストでサーバーを圧倒し、リソースを消費し、総当たり攻撃が成功するのを防ぎます。

3.1.1 Express-rate-limitミドルウェア

Express-rate-limitは、Express用のレート制限を有効にするミドルウェアです。使用するには、パッケージをインストールします。

npm install express-rate-limit

次に、アプリケーションに設定と適用します。

const rateLimit = require('express-rate-limit');

const limiter = rateLimit({

windowMs: 15 * 60 * 1000, // 15分

max: 100, // 各IPをwindowMsごとに100リクエストに制限

});

app.use(limiter);

windowMsとmaxオプションを、アプリケーションのニーズに合わせて調整します。

3.2 キャプチャ

キャプチャは、ユーザーに画像内のオブジェクトを識別したり、簡単な数学問題を解いたりするチャレンジを解決させることで、人間とボットを区別します。これにより、攻撃者が総当たり攻撃で自動スクリプトを使用するのが難しくなります。

3.2.1 Google reCAPTCHAの実装

GoogleのreCAPTCHAサービスは、一般的なキャプチャソリューションです。Node.js Expressアプリケーションに実装するには、以下の手順に従ってください。

- reCAPTCHAウェブサイトでアプリケーションを登録し、APIキーを取得します。

- google-recaptchaパッケージをインストールします。

npm install google-recaptcha

- クライアントサイドのコードをログインフォームに追加します。

<head>

<script src="https://www.google.com/recaptcha/api.js" async defer></script>

</head>

<body>

<form>

<!-- フォームフィールド -->

<div class="g-recaptcha" data-sitekey="YOUR_SITE_KEY"></div>

<button type="submit">送信</button>

</form>

</body>

- サーバーサイドでreCAPTCHAの応答を検証します。

const GoogleRecaptcha = require('google-recaptcha');

const recaptcha = new GoogleRecaptcha({secret: 'YOUR_SECRET_KEY'});

app.post('/login', (req, res) => {

const recaptchaResponse = req.body['g-recaptcha-response'];

recaptcha.verify({response: recaptchaResponse}, (error) => {

if (error) {

// 無効または期限切れのreCAPTCHA応答

res.status(400).json({error: '無効なキャプチャ'});

} else {

// ログインロジックを続ける

}

});

});

3.3 アカウントのロックアウト

特定の回数のログイン試行が失敗した後にアカウントをロックアウトすることも、総当たり攻撃に対する効果的な対策です。ただし、セキュリティと利便性のバランスを取ることが重要であり、ロックアウトが過剰になると、正当なユーザーが不便を感じることがあります。

3.3.1 アカウントロックアウトの実装

アカウントロックアウトを実装するには、各ユーザーのログイン試行回数を追跡する必要があります。この目的で、データベースやRedisのようなインメモリストアを使用することを検討してください。以下はRedisを使用した例です。

- redisパッケージをインストールします。

npm install redis

- Redisを設定し、失敗したログイン試行を追跡します。

const redis = require('redis');

const client = redis.createClient();

app.post('/login', (req, res) => {

const { username, password } = req.body;

// アカウントがロックされているかどうかを確認します。

client.get(lockout: ${ username }, (err, lockout) => {

if (lockout) {

return res.status(429).json({ error: 'アカウントがロックされています' });

}// 資格情報を確認します。

authenticate(username, password, (err, success) => {

if (success) {

// 失敗したログイン試行カウンタをリセットします。

client.del(`failed:${username}`);

// ログインロジックを続けます。

} else {

// 失敗したログイン試行カウンタを増やします。

client.incr(`failed:${username}`);

// 制限に達しているかどうかを確認します。

client.get(`failed:${username}`, (err, attempts) => {

if (attempts >= 5) {

// 30分間アカウントをロックします。

client.setex(`lockout:${username}`, 30 * 60, 1);

}

});

res.status(401).json({ error: '無効な資格情報' });

}

});

});

});

ロックアウト期間と失敗試行回数の最大値を必要に応じて調整します。

まとめ

Node.js Expressアプリケーションを総当たり攻撃から保護することは、システムのセキュリティと完全性を確保するために重要です。レート制限、キャプチャ、アカウントロックアウトなどのセキュリティ対策を実装することで、不正アクセスのリスクを大幅に減らすことができます。警戒心を持ち続け、最新のセキュリティプラクティスにアプリケーションをアップデートして、ユーザーに安全で安心な環境を提供しましょう。

Mình hy vọng bạn thích bài viết này và học thêm được điều gì đó mới.

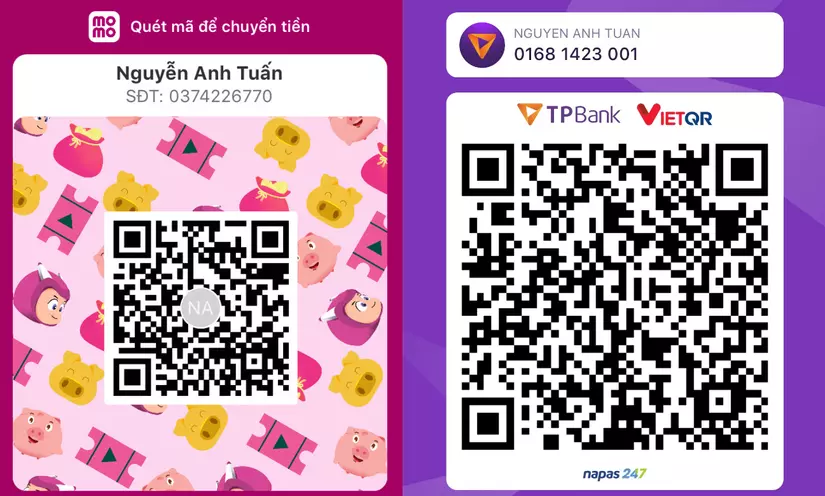

Donate mình một ly cafe hoặc 1 cây bút bi để mình có thêm động lực cho ra nhiều bài viết hay và chất lượng hơn trong tương lai nhé. À mà nếu bạn có bất kỳ câu hỏi nào thì đừng ngại comment hoặc liên hệ mình qua: Zalo - 0374226770 hoặc Facebook. Mình xin cảm ơn.

Momo: NGUYỄN ANH TUẤN - 0374226770

TPBank: NGUYỄN ANH TUẤN - 0374226770 (hoặc 01681423001)

All rights reserved