Tìm hiểu về OAuth2, OpenID Connect, SAML và Kerberos: Các phương thức xác thực và ủy quyền trong ứng dụng hiện đại

Bài đăng này đã không được cập nhật trong 2 năm

1. Giới thiệu về OAuth2

OAuth2 (Open Authorization 2) là một giao thức xác thực và ủy quyền mở rộng được thiết kế để cung cấp quyền truy cập tới các tài nguyên của người dùng từ ứng dụng của bên thứ ba mà không cần chia sẻ mật khẩu. OAuth2 đóng vai trò như một giao diện giữa các client, người dùng (resource owner) và resource server.

Mục đích chính của OAuth2 là đảm bảo an toàn và bảo mật cho người dùng khi họ chia sẻ thông tin cá nhân và tài nguyên trên nền tảng của mình với các ứng dụng khác. Ví dụ, một người dùng có thể cấp quyền cho ứng dụng A truy cập vào danh sách bạn bè của họ trên mạng xã hội B mà không cần cung cấp thông tin đăng nhập của họ cho ứng dụng A.

OAuth2 cũng giúp đơn giản hóa quá trình xác thực và ủy quyền cho các ứng dụng bằng cách cung cấp một giao thức chung, làm cho việc tích hợp các dịch vụ và ứng dụng trở nên dễ dàng hơn.

Trong bài viết này, chúng ta sẽ tìm hiểu về các thành phần chính trong OAuth2 và cách chúng tương tác với nhau để đạt được mục đích xác thực và ủy quyền.

2. Các thành phần chính trong OAuth2

2.1. Resource Owner

Resource Owner là một cá nhân hoặc tổ chức có quyền kiểm soát việc truy cập và sử dụng tài nguyên được bảo vệ. Trong trường hợp của mạng xã hội, resource owner là người dùng có thông tin cá nhân, danh sách bạn bè, bài đăng và các dữ liệu khác trên tài khoản của họ.

Resource owner chịu trách nhiệm cấp quyền cho các client truy cập tới tài nguyên của họ thông qua OAuth2. Quá trình cấp quyền này thường diễn ra khi người dùng đồng ý cung cấp quyền truy cập cho client thông qua một giao diện xác thực và ủy quyền.

Resource owner không chia sẻ mật khẩu của họ trực tiếp với client. Thay vào đó, họ sẽ cấp một mã xác thực (authorization code) hoặc access token cho client. Client sau đó sử dụng mã này để truy cập tài nguyên của chủ sở hữu mà không cần biết thông tin đăng nhập của họ.

Trong phần tiếp theo, chúng ta sẽ tìm hiểu về một thành phần khác trong OAuth2, đó là Resource Server.

2.2. Resource Server

Resource Server là một hệ thống chịu trách nhiệm lưu trữ và quản lý tài nguyên được bảo vệ. Resource server nhận yêu cầu từ client để truy cập các tài nguyên của resource owner và đáp ứng yêu cầu đó sau khi xác thực thành công.

Trong quá trình này, resource server sẽ kiểm tra access token được cung cấp bởi client. Nếu access token hợp lệ, resource server sẽ cung cấp quyền truy cập vào tài nguyên yêu cầu theo phạm vi và thời gian hợp lệ. Resource server có thể hạn chế quyền truy cập dựa trên các điều kiện nhất định, chẳng hạn như scope ủy quyền đã cấp cho client.

Resource server đóng vai trò quan trọng trong việc đảm bảo an toàn thông tin và bảo mật của resource owner, bằng cách kiểm soát quyền truy cập và chỉ cung cấp thông tin khi access token hợp lệ được cung cấp.

Trong phần tiếp theo, chúng ta sẽ tìm hiểu về một thành phần khác trong OAuth2, đó là Client.

2.3. Client

Client là một ứng dụng bên thứ ba muốn truy cập tài nguyên của resource owner thông qua resource server. Client có thể là một ứng dụng web, di động, máy tính để bàn hoặc dịch vụ chạy trên máy chủ.

Để truy cập tài nguyên, client cần được resource owner ủy quyền thông qua OAuth2. Khi được cấp quyền, client sẽ nhận được một access token hoặc mã xác thực (authorization code) từ authorization server. Mã này sẽ được sử dụng để truy cập tài nguyên từ resource server mà không cần biết thông tin đăng nhập của resource owner.

Client cần đăng ký với authorization server để nhận thông tin cần thiết cho quá trình xác thực và ủy quyền, bao gồm các thông tin như:

- Client ID: Là một định danh duy nhất được cấp cho client khi đăng ký với authorization server

- Client secret: Là một chuỗi bí mật được sử dụng để xác thực client với authorization server

- Redirect URI: Là địa chỉ mà authorization server sẽ gửi mã xác thực hoặc access token sau khi resource owner đồng ý cấp quyền.

Trong chương tiếp theo, chúng ta sẽ tìm hiểu về thành phần cuối cùng trong OAuth2, đó là Authorization Server.

2.4. Authorization Server

Authorization Server là một hệ thống chịu trách nhiệm xác thực resource owner và cấp access token cho client. Authorization server đóng vai trò trung gian giữa client, resource owner, và resource server.

Khi client yêu cầu quyền truy cập tài nguyên của resource owner, nó sẽ được chuyển hướng đến authorization server. Máy chủ này sẽ xác thực danh tính của resource owner và yêu cầu họ đồng ý cấp quyền truy cập tài nguyên cho client. Sau khi resource owner đồng ý, authorization server sẽ cấp một mã xác thực (authorization code) hoặc access token cho client.

Client sẽ sử dụng mã xác thực hoặc access token này để truy cập tài nguyên từ resource server. Nếu client nhận được mã xác thực, nó sẽ phải đổi mã xác thực này lấy access token bằng cách gửi yêu cầu đến authorization server kèm theo mã xác thực, client ID, client secret, và redirect URI.

Authorization server đóng vai trò quan trọng trong việc bảo vệ thông tin của resource owner và đảm bảo quá trình ủy quyền diễn ra một cách an toàn.

Với việc tìm hiểu về các thành phần chính trong OAuth2, chúng ta sẽ tiếp tục khám phá các luồng xác thực và ủy quyền của OAuth2 trong chương tiếp theo.

3. Các luồng xác thực trong OAuth2

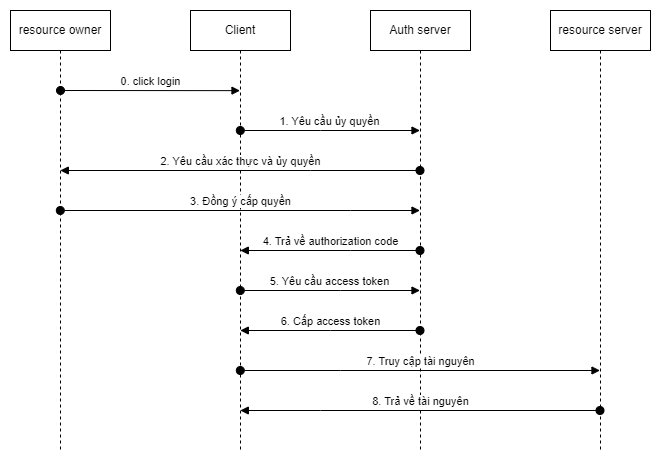

3.1. Authorization Code Flow

Authorization Code Flow là một luồng xác thực phổ biến trong OAuth2, thích hợp cho các client như ứng dụng web hoặc máy tính để bàn. Luồng này sử dụng một mã xác thực (authorization code) làm trung gian để lấy access token từ authorization server.

Dưới đây là các bước chính của Authorization Code Flow:

- Yêu cầu ủy quyền: Client sẽ chuyển hướng người dùng đến authorization server, kèm theo các thông tin sau:

- Client ID

- Redirect URI

- Scope (phạm vi ủy quyền)

- State (trạng thái, tùy chọn nhưng nên sử dụng để tăng bảo mật)

- Xác thực và ủy quyền: Authorization server sẽ xác thực danh tính của resource owner và yêu cầu họ đồng ý cấp quyền truy cập tài nguyên cho Client.

- Cấp authorization code: Nếu resource owner đồng ý cấp quyền, Authorization server sẽ gửi một authorization code về client thông qua Redirect URI đã đăng ký.

- Yêu cầu access token: Client sẽ gửi yêu cầu đổi authorization code lấy access token đến Authorization server. Yêu cầu này cần bao gồm:

- Authorization code

- Client ID

- Client secret

- Redirect URI

- Cấp access token: Nếu yêu cầu hợp lệ, Authorization server sẽ cấp access token và refresh token (nếu hỗ trợ) cho client.

- Truy cập tài nguyên: Client sẽ sử dụng access token để truy cập tài nguyên của resource owner từ resource server.

Authorization Code Flow giúp bảo vệ thông tin đăng nhập của resource owner và đảm bảo rằng access token không bị lộ trong quá trình truyền tải giữa client và authorization server. Tuy nhiên, luồng này đòi hỏi client phải có khả năng bảo mật cao, đảm bảo client secret không bị rò rỉ.

Ngoài ra, việc sử dụng refresh token cho phép client có thể lấy access token mới mà không cần người dùng phải ủy quyền lại. Điều này tạo ra trải nghiệm tốt hơn cho người dùng và giảm thiểu số lần cần xác thực.

Sau khi đã nắm được cách thức hoạt động của Authorization Code Flow, chúng ta sẽ tiếp tục tìm hiểu về luồng xác thực khác trong OAuth2, đó là Implicit Flow.

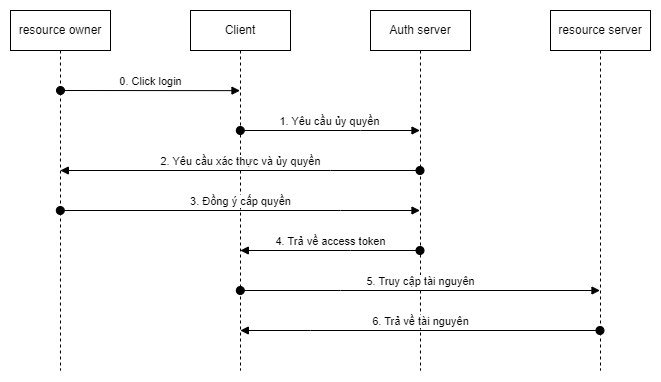

3.2. Implicit Flow

Implicit Flow là một luồng xác thực trong OAuth2 được thiết kế cho các client không có khả năng bảo mật cao, chẳng hạn như ứng dụng JavaScript chạy trên trình duyệt. Trong luồng này, authorization server cấp access token trực tiếp cho client mà không cần thông qua mã xác thực (authorization code).

Dưới đây là các bước chính của Implicit Flow:

- Yêu cầu ủy quyền: Client sẽ chuyển hướng người dùng đến authorization server, kèm theo các thông tin sau:

- Client ID

- Redirect URI

- Scope (phạm vi ủy quyền)

- State (trạng thái, tùy chọn nhưng nên sử dụng để tăng bảo mật)

- Response type: "token" (để chỉ rõ rằng client muốn sử dụng Implicit Flow)

- Xác thực và ủy quyền: Authorization server sẽ xác thực danh tính của resource owner và yêu cầu họ đồng ý cấp quyền truy cập tài nguyên cho client.

- Cấp access token: Nếu resource owner đồng ý cấp quyền, authorization server sẽ gửi access token về client thông qua Redirect URI đã đăng ký. Nó sẽ được gắn vào URL dưới dạng tham số truy vấn hoặc fragment.

- Truy cập tài nguyên: Client sẽ sử dụng access token để truy cập tài nguyên của resource owner từ resource server.

Implicit Flow có ưu điểm là đơn giản hơn so với Authorization Code Flow, nhưng độ bảo mật thấp hơn. Access token có thể bị lộ qua URL hoặc được lưu trữ tạm thời trong trình duyệt. Do đó, luồng này chỉ nên được sử dụng cho các client không sử dụng được client secret hoặc authorization code.

Tuy nhiên, cần lưu ý rằng Implicit Flow ngày càng ít được sử dụng do những hạn chế về bảo mật. Thay vào đó, nhiều client không có khả năng bảo mật cao đã chuyển sang sử dụng PKCE (Proof Key for Code Exchange - sẽ được nhắc đến ở phần sau), một phương pháp bổ sung cho Authorization Code Flow giúp tăng cường bảo mật cho các client không sử dụng được client secret hoặc authorization code.

Như vậy, chúng ta đã tìm hiểu về Implicit Flow, một trong những luồng xác thực của OAuth2. Tiếp theo, chúng ta sẽ tìm hiểu về luồng xác thực khác trong OAuth2, đó là Resource Owner Password Credentials Flow.

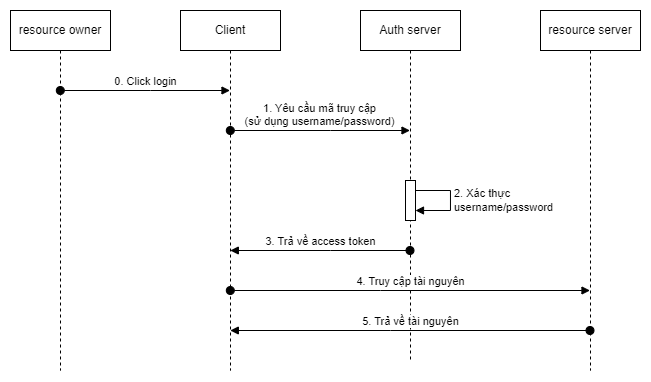

3.3. Resource Owner Password Credentials Flow

Resource Owner Password Credentials Flow là một luồng xác thực trong OAuth2 cho phép client sử dụng thông tin đăng nhập của resource owner (username và password) để lấy access token từ authorization server. Luồng này thích hợp cho các ứng dụng đáng tin cậy và đã được resource owner tin tưởng, chẳng hạn như ứng dụng nội bộ do chính tổ chức phát triển.

Dưới đây là các bước chính của Resource Owner Password Credentials Flow:

- Thu thập thông tin đăng nhập: client sẽ yêu cầu người dùng nhập thông tin đăng nhập, bao gồm username và password.

- Yêu cầu access token: client sẽ gửi yêu cầu lấy access token đến authorization server, kèm theo các thông tin sau:

- Client ID

- Client secret (nếu có)

- Grant type: "password" (để chỉ rõ rằng client muốn sử dụng Resource Owner Password Credentials Flow)

- Username và password của resource owner

- Cấp access token: Nếu thông tin đăng nhập hợp lệ, authorization server sẽ cấp access token và refresh token (nếu hỗ trợ) cho client.

- Truy cập tài nguyên: client sẽ sử dụng access token để truy cập tài nguyên của resource owner từ resource server.

Resource Owner Password Credentials Flow không nên được sử dụng cho các client không đáng tin cậy, vì việc thu thập thông tin đăng nhập của người dùng có thể dẫn đến rủi ro bảo mật. Tuy nhiên, trong một số trường hợp cụ thể, luồng này có thể đáp ứng được nhu cầu của tổ chức và người dùng (Ví dụ như các ứng dụng nội bộ do chính tổ chức phát triển).

Tiếp theo, chúng ta sẽ tìm hiểu về luồng xác thực cuối cùng trong OAuth2, đó là Client Credentials Flow.

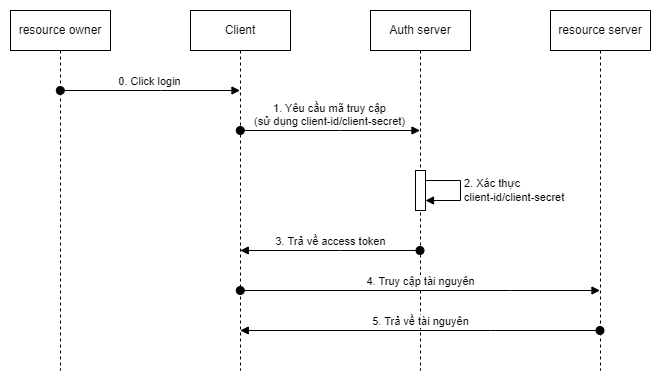

3.4. Client Credentials Flow

Client Credentials Flow là một luồng xác thực trong OAuth2 dành riêng cho việc truy cập các tài nguyên không liên quan đến người dùng cuối (resource owner). Trong luồng này, client sẽ xác thực với authorization server bằng cách sử dụng thông tin xác thực của chính nó (client ID và client secret) để lấy access token. Luồng này thường được sử dụng trong các ứng dụng server-to-server, nơi mà client cần truy cập vào tài nguyên mà không cần người dùng cuối phải ủy quyền.

Dưới đây là các bước chính của Client Credentials Flow:

- Yêu cầu access token: client sẽ gửi yêu cầu lấy access token đến authorization server, kèm theo các thông tin sau:

- Client ID

- Client secret

- Grant type: "client_credentials" (để chỉ rõ rằng client muốn sử dụng Client Credentials Flow)

- Scope (phạm vi ủy quyền, tùy chọn)

- Cấp access token: Nếu thông tin xác thực của client hợp lệ, authorization server sẽ cấp access token cho client.

- Truy cập tài nguyên: Client sẽ sử dụng access token để truy cập các tài nguyên không liên quan đến người dùng cuối từ resource server.

Client Credentials Flow có ưu điểm là đơn giản và hiệu quả cho việc truy cập các tài nguyên không liên quan đến người dùng cuối, giúp đơn giản hóa quy trình xác thực và ủy quyền cho các ứng dụng server-to-server.

Tiếp theo, chúng ta sẽ tìm hiểu về một số luồng mở rộng được thiết kế trong OAuth2 để đáp ứng các nhu cầu đặc biệt và tăng cường bảo mật.

3.5. Extension Flows

Bên cạnh các luồng xác thực chính của OAuth2, còn có một số luồng mở rộng được thiết kế để đáp ứng các nhu cầu đặc biệt và tăng cường bảo mật. Trong phần này, chúng ta sẽ tìm hiểu về một số Extension Flows phổ biến.

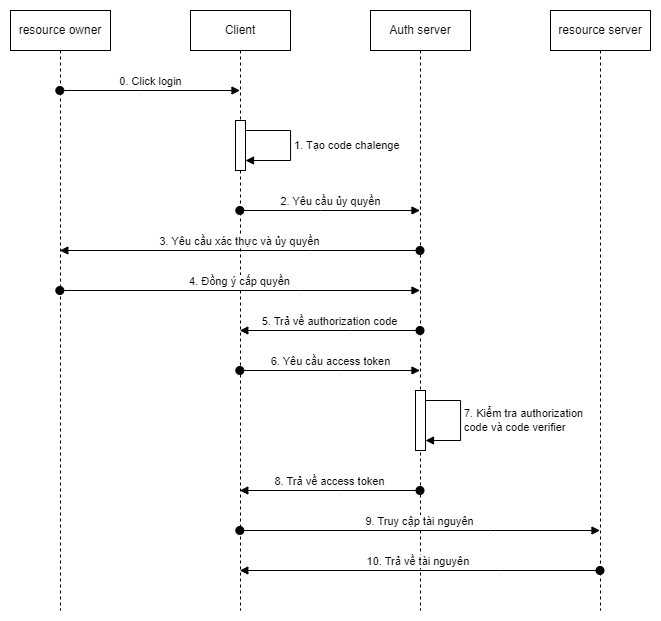

3.5.1. Proof Key for Code Exchange (PKCE)

PKCE (Proof Key for Code Exchange) là một phương pháp bảo mật mới được đưa ra bởi OAuth 2.0 để tăng cường tính bảo mật cho Authorization Code Flow. PKCE được thiết kế để ngăn chặn các cuộc tấn công về bảo mật mà dựa trên mã xác thực (authorization code) để lấy token truy cập (access token) từ Authorization Server.

Vấn đề ở đây là, nếu client không bảo mật được client secret, thì mã xác thực (authorization code) có thể bị đánh cắp và sử dụng để lấy token truy cập bằng cách giả mạo client. Điều này có thể dẫn đến việc lộ thông tin người dùng hoặc dữ liệu quan trọng.

PKCE giải quyết vấn đề này bằng cách yêu cầu client tạo ra code challenge và code verifier trước khi gửi yêu cầu xác thực. Code challenge được tính toán dựa trên code verifier theo một thuật toán định sẵn và được gửi đến Authorization Server cùng với yêu cầu xác thực. Authorization Server sẽ kiểm tra code challenge với authorization code và chỉ trả về token truy cập nếu chúng khớp với nhau.

Với PKCE, thậm chí nếu authorization code bị đánh cắp, hacker vẫn không thể lấy được token truy cập nếu không có code challenge tương ứng. Do đó, PKCE giúp cải thiện tính bảo mật của Authorization Code Flow cho các ứng dụng không đảm bảo được client secret, như các ứng dụng di động hoặc các ứng dụng công cộng.

Dưới đây là các bước chính của Proof Key for Code Exchange (PKCE):

- Tạo code challenge: Trước khi gửi yêu cầu ủy quyền đến authorization server, client sẽ tạo ra một code challenge bằng cách sử dụng một hàm băm (hash function) trên một mã gốc ngẫu nhiên (code verifier). Mã gốc này được lưu trữ trên client và không được gửi đến authorization server.

- Yêu cầu ủy quyền: Client sẽ chuyển hướng người dùng đến authorization server, kèm theo các thông tin sau:

- Client ID

- Redirect URI

- Scope (phạm vi ủy quyền)

- State (trạng thái, tùy chọn nhưng nên sử dụng để tăng bảo mật)

- Response type: "code" (để chỉ rõ rằng client muốn sử dụng Authorization Code Flow)

- Code challenge method (phương pháp sử dụng để tạo code challenge, thường là S256).

- Xác thực và ủy quyền: Authorization server sẽ xác thực danh tính của resource owner và yêu cầu họ đồng ý cấp quyền truy cập tài nguyên cho client.

- Cấp authorization code: Nếu resource owner đồng ý cấp quyền, authorization server sẽ gửi authorization code về client thông qua Redirect URI đã đăng ký.

- Trao đổi authorization code: Client sẽ sử dụng authorization code để yêu cầu access token từ authorization server thông qua một yêu cầu đặc biệt. Yêu cầu này sẽ bao gồm cả mã gốc và code challenge đã được tạo ra ở bước 1.

- Xác thực code challenge: Authorization server sẽ kiểm tra tính hợp lệ của code challenge bằng cách so sánh với mã gốc đã được lưu trữ trên client. Nếu hai mã khớp nhau, authorization server sẽ cấp access token cho client.

Thông qua việc sử dụng PKCE, các ứng dụng công khai có thể tăng cường bảo mật khi sử dụng luồng Authorization Code, ngăn chặn các cuộc tấn công giả mạo ứng dụng và bảo vệ quyền riêng tư của người dùng.

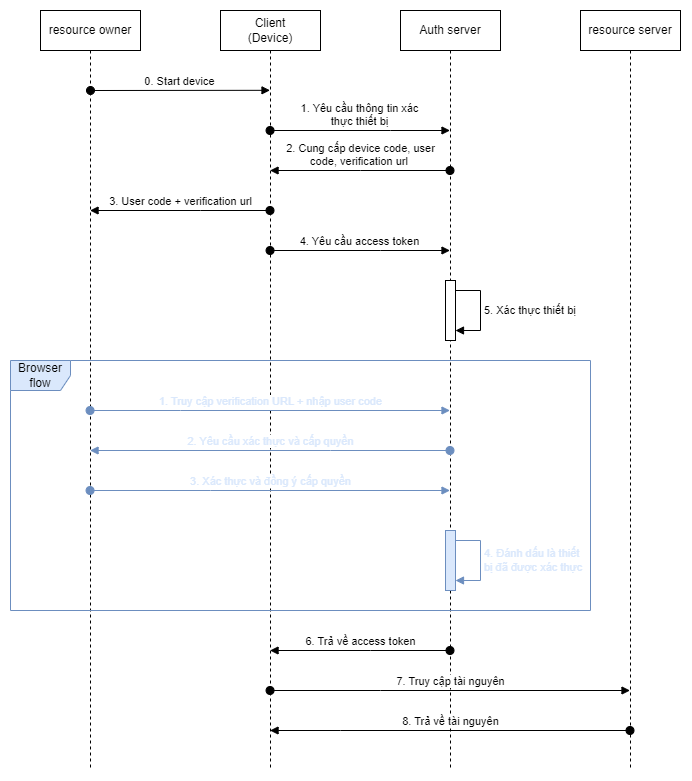

3.5.2. Device Flow

Device Flow là một phương thức xác thực OAuth2 được thiết kế đặc biệt cho các thiết bị không có bàn phím hoặc màn hình hiển thị, chẳng hạn như smart TV, thiết bị IoT hoặc máy chủ ảo. Trong trường hợp này, việc xác thực thông qua một thiết bị khác (như điện thoại thông minh) là cần thiết để thực hiện quá trình xác thực.

Cơ chế hoạt động của Device Flow khá đơn giản. Khi một thiết bị cần xác thực, nó sẽ tạo ra một mã thiết bị (device code) và một URL xác thực (verification URI) được hiển thị trên màn hình hoặc được truyền về cho thiết bị khác thông qua cách thức nào đó. Người dùng sẽ truy cập URL xác thực từ một thiết bị có thể xác thực được (như điện thoại thông minh) và nhập mã thiết bị để xác thực. Khi xác thực thành công, Authorization Server sẽ cung cấp cho thiết bị một token truy cập.

Device Flow được thiết kế để giải quyết vấn đề bảo mật khi xác thực các thiết bị không có bàn phím hoặc màn hình hiển thị. Thông qua việc yêu cầu người dùng xác thực thông qua một thiết bị khác, Device Flow giảm thiểu nguy cơ tấn công từ bên ngoài và tăng cường tính bảo mật cho các ứng dụng và thiết bị IoT.

Các bước chính trong Device Flow:

- Yêu cầu mã thiết bị (device_code): Thiết bị gửi yêu cầu đến Authorization Server để lấy mã thiết bị (device_code), mã xác thực người dùng (user_code), và đường dẫn xác thực (verification_uri).

- Hiển thị thông tin xác thực: Thiết bị sẽ hiển thị mã xác thực người dùng (user_code) và đường dẫn xác thực (verification_uri) cho người dùng. Người dùng sẽ nhập mã xác thực người dùng (user_code) tại đường dẫn xác thực (verification_uri) trên một thiết bị khác có khả năng nhập liệu, ví dụ như điện thoại thông minh.

- Người dùng xác thực và ủy quyền: Người dùng đăng nhập tài khoản của mình tại đường dẫn xác thực (verification_uri) trên thiết bị khác và ủy quyền cho thiết bị không thuận tiện nhập liệu truy cập vào các tài nguyên được yêu cầu.

- Kiểm tra trạng thái xác thực: Trong khi người dùng đang xác thực và ủy quyền, thiết bị sẽ liên tục gửi yêu cầu đến Authorization Server để kiểm tra trạng thái xác thực và ủy quyền, sử dụng mã thiết bị (device_code) nhận được ở bước 1.

- Nhận mã thông báo truy cập (access_token): Khi người dùng hoàn thành quá trình xác thực và ủy quyền, Authorization Server sẽ gửi mã thông báo truy cập (access_token) cho thiết bị trong lần yêu cầu kiểm tra trạng thái xác thực tiếp theo. Thiết bị có thể sử dụng access_token này để truy cập vào các tài nguyên được ủy quyền.

Nhờ luồng Device Flow, các thiết bị không thuận tiện nhập liệu có thể xác thực và nhận quyền truy cập vào các tài nguyên được ủy quyền mà không cần người dùng phải nhập thông tin đăng nhập trực tiếp trên thi

Như vậy, chúng ta đã tìm hiểu về các luồng xác thực chính và mở rộng trong OAuth2. Tiếp theo, chúng ta sẽ tìm hiểu về OpenID Connect, một tiêu chuẩn xác thực được xây dựng trên nền tảng OAuth2, và so sánh nó với OAuth2.

4. OpenID Connect

4.1. Giới thiệu về OpenID Connect

OpenID Connect (OIDC) là một tiêu chuẩn xác thực được phát triển bởi OpenID Foundation, dựa trên nền tảng của OAuth2. OIDC là sự kết hợp giữa OAuth2 và một số phần mở rộng, nhằm cung cấp một giải pháp xác thực người dùng đơn giản và an toàn cho các ứng dụng web, di động và API.

Mục đích chính của OIDC là giúp các client xác định danh tính của người dùng thông qua một authentication server mà người dùng tin tưởng. Điều này cho phép người dùng sử dụng tài khoản hiện có (ví dụ, tài khoản Google, Facebook) để đăng nhập vào nhiều ứng dụng khác nhau mà không cần tạo tài khoản riêng cho từng ứng dụng. Quá trình này được gọi là Single Sign-On (SSO).

Trong quá trình xác thực, OIDC cung cấp thông tin về người dùng dưới dạng một JSON Web Token (JWT) gọi là ID token. ID token chứa các thông tin như định danh người dùng, thời gian hết hạn của token và các thông tin khác mà client yêu cầu. JWT là một định dạng token tiêu chuẩn, dễ giải mã và xác minh tính hợp lệ của nó.

OIDC hoạt động trên các luồng xác thực của OAuth2, ví dụ như Authorization Code Flow, Implicit Flow và PKCE. Tuy nhiên, trong khi OAuth2 chỉ cung cấp access token để truy cập tài nguyên của người dùng, OIDC còn cung cấp ID token để xác định danh tính người dùng.

Việc sử dụng OIDC giúp giảm thiểu các rủi ro bảo mật liên quan đến việc xử lý mật khẩu của người dùng, giảm bớt công việc cho các nhà phát triển ứng dụng trong việc xây dựng và duy trì hệ thống xác thực, đồng thời tăng trải nghiệm người dùng khi họ không cần nhớ nhiều mật khẩu cho các ứng dụng khác nhau.

Tiếp theo, chúng ta sẽ tìm hiểu về cách thức hoạt động của OpenID Connect và sự khác biệt giữa OAuth2 và OpenID Connect.

4.2. Cách thức hoạt động của OpenID Connect

OpenID Connect hoạt động trên nền tảng OAuth2, kết hợp thêm một số phần mở rộng để cung cấp chức năng xác thực người dùng. Dưới đây là cách thức hoạt động của OIDC:

- Yêu cầu xác thực: Khi người dùng muốn đăng nhập vào client, ứng dụng sẽ chuyển hướng người dùng đến authorization server (thường là một OpenID Provider, ví dụ: Google, Facebook). Yêu cầu này sẽ chứa thông tin về client, phạm vi quyền truy cập (scopes) yêu cầu, và một số thông tin khác như chế độ xác thực mong muốn.

- Xác thực người dùng: Authorization server sẽ kiểm tra danh tính của người dùng, thông qua việc đăng nhập bằng tài khoản hiện có hoặc xác minh thông qua một phương thức khác. Sau khi xác thực thành công, người dùng sẽ cung cấp sự đồng ý cho việc chia sẻ thông tin cá nhân và quyền truy cập tài nguyên với client.

- Trả về mã xác thực và ID token: Sau khi người dùng đồng ý, authorization server sẽ trả về một mã xác thực (authorization code) và ID token (dưới dạng JWT) cho client. Mã xác thực sẽ được sử dụng để đổi lấy access token, trong khi ID token chứa thông tin về danh tính của người dùng.

- Đổi mã xác thực thành access token và lấy thông tin người dùng: client sẽ gửi mã xác thực đến authorization server để đổi lấy access token. Sau đó, client có thể sử dụng access token này để truy cập tài nguyên của người dùng từ resource server (resource server). Ứng dụng cũng có thể giải mã ID token để lấy thông tin người dùng, như định danh, tên, địa chỉ email, ảnh đại diện, và các thông tin khác theo yêu cầu.

- Duy trì phiên đăng nhập và làm mới token: Access token có thời hạn sử dụng, do đó, client có thể yêu cầu một refresh token từ authorization server để làm mới access token mà không cần người dùng phải đăng nhập lại. Refresh token thường có thời hạn dài hơn access token, cho phép ứng dụng duy trì phiên đăng nhập của người dùng trong thời gian dài hơn.

Như vậy, chúng ta đã tìm hiểu về cách thức hoạt động của OpenID Connect, một giao thức xác thực người dùng dựa trên OAuth2. Tiếp theo, chúng ta sẽ tìm hiểu về SAML, Kerberos, và so sánh chúng với OAuth2 và OpenID Connect.

4.3. Sự khác biệt giữa OAuth2 và OpenID Connect

Dù OpenID Connect (OIDC) được xây dựng trên nền tảng của OAuth2, hai giao thức này có những mục đích và chức năng khác nhau. Dưới đây là một số điểm khác biệt chính giữa OAuth2 và OIDC:

- Mục đích

- OAuth2: Giao thức OAuth2 chủ yếu nhằm mục đích ủy quyền (authorization), cho phép client truy cập vào tài nguyên của người dùng mà không cần biết mật khẩu của họ. OAuth2 không định nghĩa một cách thức xác thực người dùng chuẩn.

- OpenID Connect: OIDC được thiết kế để xác thực người dùng (authentication), tức là xác định danh tính của người dùng đang truy cập vào ứng dụng. OIDC được xây dựng dựa trên OAuth2 và mở rộng các tính năng của nó để hỗ trợ xác thực người dùng.

- ID Token

- OAuth2: Giao thức OAuth2 không cung cấp ID token. Thay vào đó, nó sử dụng access token để ủy quyền truy cập tài nguyên.

- OpenID Connect: OIDC sử dụng ID token (dưới dạng JWT) để đại diện cho thông tin về danh tính của người dùng. ID token được trả về từ authorization server sau khi người dùng đồng ý chia sẻ thông tin cá nhân và quyền truy cập tài nguyên với client.

- Scopes

- OAuth2: Scopes trong OAuth2 được sử dụng để yêu cầu quyền truy cập vào tài nguyên cụ thể từ người dùng.

- OpenID Connect: OIDC sử dụng một số scopes đặc biệt, chẳng hạn như "openid", "profile", "email" và "address", để yêu cầu thông tin người dùng cụ thể từ authorization server.

Tóm lại, OAuth2 và OpenID Connect đều là giao thức liên quan đến quyền truy cập và thông tin người dùng, nhưng chúng đáp ứng các nhu cầu khác nhau. OAuth2 tập trung vào việc ủy quyền truy cập tài nguyên, trong khi OpenID Connect mở rộng OAuth2 để hỗ trợ xác thực danh tính người dùng.

5. SAML

5.1. Giới thiệu về SAML

SAML (Security Assertion Markup Language) là một tiêu chuẩn XML dựa trên giao thức được phát triển bởi OASIS (Organization for the Advancement of Structured Information Standards) để trao đổi thông tin xác thực và ủy quyền giữa các bên. SAML giúp đơn giản hóa quá trình đăng nhập cho người dùng khi họ truy cập vào nhiều ứng dụng và dịch vụ web khác nhau.

SAML thường được sử dụng trong các giải pháp Single Sign-On (SSO), cho phép người dùng đăng nhập một lần và sử dụng quyền truy cập đó để truy cập vào nhiều ứng dụng khác nhau mà không cần phải đăng nhập lại. SAML giúp giảm bớt khó khăn và thời gian đăng nhập cho người dùng, đồng thời tăng cường bảo mật và giảm thiểu rủi ro liên quan đến việc quản lý nhiều tài khoản và mật khẩu.

Cấu trúc chính của SAML bao gồm hai thành phần: Identity Provider (IdP) và Service Provider (SP). Identity Provider là nơi xác thực danh tính của người dùng và cung cấp thông tin xác thực cho Service Provider. Service Provider là ứng dụng hoặc dịch vụ mà người dùng muốn truy cập, yêu cầu xác thực từ Identity Provider để đảm bảo người dùng có quyền truy cập hợp lệ.

Tiếp theo, chúng ta sẽ tìm hiểu về cách thức hoạt động của SAML.

5.2. Cách thức hoạt động của SAML

SAML hoạt động dựa trên việc trao đổi các thông điệp XML giữa Identity Provider (IdP) và Service Provider (SP) để xác thực người dùng và truyền dữ liệu ủy quyền. Dưới đây là các bước chính trong quá trình hoạt động của SAML:

- Yêu cầu truy cập: Khi người dùng truy cập vào một ứng dụng hoặc dịch vụ (SP), họ sẽ được chuyển hướng đến IdP để xác thực danh tính.

- Xác thực danh tính: IdP sẽ kiểm tra danh tính của người dùng thông qua tài khoản và mật khẩu, xác nhận hai yếu tố hoặc các phương thức xác thực khác. Nếu xác thực thành công, IdP sẽ tạo ra một thông điệp SAML Assertion chứa thông tin xác thực và ủy quyền của người dùng.

- Truyền thông điệp SAML Assertion: IdP sẽ gửi thông điệp SAML Assertion đến SP thông qua trình duyệt của người dùng. Thông điệp này sẽ được ký bằng chữ ký số của IdP để đảm bảo tính bảo mật và toàn vẹn của dữ liệu.

- Xử lý SAML Assertion: SP sẽ kiểm tra chữ ký số của thông điệp SAML Assertion để đảm bảo rằng nó đến từ IdP đáng tin cậy. Sau đó, SP sẽ trích xuất thông tin xác thực và ủy quyền từ SAML Assertion để cấp quyền truy cập cho người dùng.

- Cấp quyền truy cập: Người dùng sẽ được cấp quyền truy cập vào ứng dụng hoặc dịch vụ (SP) dựa trên thông tin xác thực và ủy quyền từ SAML Assertion.

Quá trình hoạt động của SAML đảm bảo tính bảo mật, toàn vẹn dữ liệu và đơn giản hóa quá trình đăng nhập cho người dùng. Tiếp theo, chúng ta sẽ tìm hiểu về giao thức Kerberos và so sánh nó với các giao thức xác thực khác như OAuth2, OpenID Connect và SAML.

5.3. Ứng dụng của SAML trong Single Sign-On (SSO)

SAML được thiết kế chủ yếu để hỗ trợ Single Sign-On (SSO), một kỹ thuật cho phép người dùng đăng nhập một lần và truy cập nhiều ứng dụng hoặc dịch vụ mà không cần phải xác thực lại. SSO giúp đơn giản hóa quá trình xác thực, giảm thiểu khả năng quên mật khẩu và tăng cường bảo mật do không cần lưu trữ mật khẩu tại nhiều hệ thống. Dưới đây là cách SAML hỗ trợ SSO:

- Đăng nhập trung tâm: Người dùng chỉ cần đăng nhập một lần tại IdP. Sau đó, họ có thể truy cập nhiều ứng dụng hoặc dịch vụ (SP) mà không cần nhập lại tài khoản và mật khẩu.

- SAML Assertion: Khi người dùng truy cập vào một ứng dụng hoặc dịch vụ (SP) trong quá trình SSO, IdP sẽ tạo ra một thông điệp SAML Assertion chứa thông tin xác thực và ủy quyền của người dùng. Thông điệp này sẽ được truyền đến SP để cấp quyền truy cập.

- Chia sẻ thông tin giữa IdP và SP: SAML giúp truyền thông tin xác thực và ủy quyền giữa IdP và SP một cách bảo mật và hiệu quả. Điều này giúp đơn giản hóa việc quản lý danh tính người dùng và giảm thiểu khả năng bị rò rỉ thông tin.

- Bảo mật và toàn vẹn dữ liệu: SAML Assertion được ký bằng chữ ký số của IdP, đảm bảo tính bảo mật và toàn vẹn của dữ liệu trong quá trình truyền thông điệp giữa IdP và SP.

SAML là một giải pháp phổ biến trong việc triển khai SSO, giúp đơn giản hóa quá trình xác thực và cải thiện trải nghiệm người dùng. Tiếp theo, chúng ta sẽ tìm hiểu về giao thức Kerberos và so sánh nó với các giao thức xác thực khác như OAuth2, OpenID Connect và SAML.

6. Kerberos

6.1. Giới thiệu về Kerberos

Kerberos là một giao thức xác thực mạng được phát triển bởi MIT (Massachusetts Institute of Technology) vào những năm 1980. Giao thức này được thiết kế để cung cấp xác thực người dùng đáng tin cậy trong môi trường mạng không an toàn, bằng cách sử dụng công nghệ mã hóa để bảo mật thông tin xác thực. Kerberos đã trở thành một tiêu chuẩn xác thực trong môi trường mạng do sự hỗ trợ rộng rãi từ các nhà sản xuất phần mềm và phần cứng.

Kerberos hoạt động dựa trên mô hình "ủy quyền tập trung" với ba thành phần chính: Key Distribution Center (KDC), Client và Service. KDC chịu trách nhiệm quản lý và phân phối các "ticket" cho Client để truy cập Service. Client cần xác thực với KDC để nhận được ticket, sau đó sử dụng ticket này để xác thực với Service và nhận dịch vụ. Ticket được mã hóa bằng các khóa bí mật chung giữa KDC, Client và Service, đảm bảo tính bảo mật và toàn vẹn dữ liệu.

Mặc dù Kerberos không cung cấp các tính năng SSO hay ủy quyền như OAuth2 và SAML, nó vẫn là một giải pháp xác thực mạnh mẽ, phù hợp cho các môi trường mạng nội bộ hoặc doanh nghiệp. Trong phần tiếp theo, chúng ta sẽ tìm hiểu về cách thức hoạt động của Kerberos.

6.2. Cách thức hoạt động của Kerberos

Kerberos hoạt động dựa trên mô hình "ủy quyền tập trung" với ba thành phần chính: Key Distribution Center (KDC), Client và Service. Dưới đây là các bước trong quá trình xác thực của Kerberos:

- Xác thực Client với KDC:

- Client gửi yêu cầu xác thực (Authentication Service Request - AS-REQ) đến KDC, bao gồm tên người dùng và tên dịch vụ mà người dùng muốn truy cập.

- KDC kiểm tra thông tin xác thực của người dùng dựa trên cơ sở dữ liệu bên trong. Nếu thông tin xác thực hợp lệ, KDC sẽ tạo ra một "Ticket Granting Ticket" (TGT) và gửi lại cho Client dưới dạng một bản tin xác thực (Authentication Service Response - AS-REP). TGT được mã hóa bằng khóa bí mật chung giữa KDC và Client.

- Yêu cầu Ticket Granting Service (TGS) từ KDC:

- Khi muốn truy cập vào một dịch vụ, Client sẽ gửi yêu cầu Ticket Granting Service (TGS-REQ) đến KDC, bao gồm TGT và tên dịch vụ cần truy cập.

- KDC giải mã TGT bằng khóa bí mật của nó và kiểm tra tính hợp lệ của yêu cầu. Nếu hợp lệ, KDC sẽ tạo ra một "Service Ticket" và gửi lại cho Client dưới dạng một bản tin TGS (Ticket Granting Service Response - TGS-REP). Service Ticket được mã hóa bằng khóa bí mật chung giữa KDC và Service.

- Xác thực Client với Service

- Client giải mã Service Ticket bằng khóa bí mật của nó và gửi yêu cầu dịch vụ (Service Request - S-REQ) đến Service, kèm theo Service Ticket.

- Service giải mã Service Ticket bằng khóa bí mật của nó, kiểm tra tính hợp lệ của yêu cầu và thông tin Client. Nếu hợp lệ, Service sẽ xác nhận xác thực thành công và cung cấp dịch vụ cho Client.

Kerberos đảm bảo tính bảo mật và toàn vẹn dữ liệu trong quá trình xác thực bằng cách sử dụng mã hóa khóa bí mật chung giữa các thành phần. Tuy nhiên, Kerberos không hỗ trợ Single Sign-On (SSO) và ủy quyền như các giao thức OAuth2 và SAML.

6.3. Ứng dụng của Kerberos trong xác thực và ủy quyền

Kerberos là một giao thức xác thực được sử dụng rộng rãi trong các môi trường mạng doanh nghiệp và hệ thống phân tán. Dưới đây là một số ứng dụng phổ biến của Kerberos:

- Xác thực tập trung:

Kerberos cung cấp một mô hình xác thực tập trung, giúp giảm thiểu việc quản lý thông tin xác thực của người dùng trên nhiều hệ thống và dịch vụ khác nhau. KDC đóng vai trò trung tâm trong việc quản lý và kiểm soát quá trình xác thực, giúp nâng cao hiệu quả và đơn giản hóa quá trình quản lý.

- Bảo mật thông tin xác thực:

Kerberos sử dụng mã hóa khóa bí mật chung giữa các thành phần để bảo đảm tính bảo mật và toàn vẹn dữ liệu trong quá trình xác thực. Điều này giúp ngăn chặn các cuộc tấn công giả mạo và đảm bảo rằng thông tin xác thực của người dùng không bị đánh cắp hoặc thay đổi.

- Ứng dụng trong môi trường mạng doanh nghiệp:

Kerberos thường được sử dụng trong các môi trường mạng doanh nghiệp, đặc biệt là trong hệ thống Microsoft Active Directory. Kerberos giúp đơn giản hóa quá trình xác thực cho người dùng và dịch vụ trong môi trường mạng phức tạp và phân tán của doanh nghiệp.

- Hỗ trợ nhiều hệ điều hành và ứng dụng

Kerberos hỗ trợ nhiều hệ điều hành khác nhau, từ Windows, Linux đến macOS, cũng như nhiều ứng dụng phổ biến như Apache, OpenSSH và PostgreSQL. Điều này giúp đảm bảo tính tương thích và linh hoạt trong việc triển khai và tích hợp Kerberos vào các hệ thống và môi trường mạng đa dạng.

Tuy nhiên, cần lưu ý rằng Kerberos chủ yếu tập trung vào xác thực và không hỗ trợ Single Sign-On (SSO) hay ủy quyền như các giao thức OAuth2 và SAML. Trong một số trường hợp, Kerberos có thể được kết hợp với các giao thức khác như OpenID

7. So sánh OAuth2, OpenID Connect, SAML và Kerberos

7.1. Đặc điểm chung và khác biệt

Dưới đây là một số đặc điểm chung và khác biệt giữa các giao thức OAuth2, OpenID Connect, SAML và Kerberos:

- Đặc điểm chung

- Cả OAuth2, OpenID Connect, SAML và Kerberos đều là các giao thức xác thực và ủy quyền được thiết kế để giải quyết các vấn đề bảo mật trong việc truy cập và sử dụng dữ liệu và dịch vụ trực tuyến.

- Các giao thức này đều hỗ trợ xác thực người dùng và đảm bảo rằng chỉ những người dùng có quyền hạn mới có thể truy cập vào các tài nguyên và dịch vụ được bảo vệ.

- Khác biệt

- Mục đích:

- OAuth2 chủ yếu tập trung vào ủy quyền, giúp người dùng chia sẻ quyền truy cập vào tài nguyên của họ với các ứng dụng bên thứ ba mà không cần chia sẻ thông tin xác thực trực tiếp.

- OpenID Connect được xây dựng trên nền tảng OAuth2 nhưng mở rộng để hỗ trợ xác thực người dùng thông qua cung cấp thông tin người dùng (ID Token).

- SAML tập trung vào xác thực và ủy quyền dựa trên XML, đặc biệt là trong Single Sign-On (SSO) giữa các nhà cung cấp dịch vụ và nhà cung cấp danh tính.

- Kerberos là một giao thức xác thực tập trung sử dụng mã hóa khóa bí mật để đảm bảo bảo mật trong quá trình xác thực.

- Phương thức hoạt động:

- OAuth2 và OpenID Connect sử dụng token để xác thực và ủy quyền, giúp giảm thiểu rủi ro thông tin xác thực bị đánh cắp.

- SAML sử dụng các thông điệp XML được ký bằng chữ ký số để đảm bảo tính bảo mật và toàn vẹn của thông tin xác thực và ủy quyền.

- Kerberos sử dụng mã hóa khóa bí mật chung giữa các thành phần để đảm bảo tính bảo mật và toàn vẹn dữ liệu trong quá trình xác thực.

- Môi trường ứng dụng:

- OAuth2 và OpenID Connect rất phổ biến trong các ứng dụng web và di động hiện đại, cho phép người dùng đăng nhập và chia sẻ quyền truy cập vào tài nguyên của họ với các ứng dụng bên thứ ba một cách an toàn và tiện lợi.

- SAML thường được sử dụng trong các môi trường doanh nghiệp và giữa các tổ chức, đặc biệt trong các giải pháp Single Sign-On (SSO) giúp người dùng truy cập nhiều dịch vụ với một lần đăng nhập duy nhất.

- Kerberos phổ biến trong các môi trường mạng doanh nghiệp, nhất là trong hệ thống Microsoft Active Directory, cung cấp xác thực tập trung cho người dùng và dịch vụ trong môi trường mạng phức tạp và phân tán của doanh nghiệp.

Như vậy, mỗi giao thức có những ưu điểm và điểm mạnh riêng, phù hợp với các mục đích và môi trường ứng dụng khác nhau. Trong khi OAuth2 và OpenID Connect phù hợp với các ứng dụng web và di động hiện đại, SAML tập trung vào giải pháp Single Sign-On trong môi trường doanh nghiệp, và Kerberos giúp đơn giản hóa quá trình xác thực tập trung trong mạng doanh nghiệp.

7.2. Ưu và nhược điểm của từng công nghệ

7.2.1. OAuth2

-

Ưu điểm:

- Linh hoạt và mở rộng: OAuth2 hỗ trợ nhiều luồng xác thực phù hợp với nhiều mục đích và ứng dụng khác nhau.

- Phổ biến và dễ tích hợp: Nhiều dịch vụ lớn như Google, Facebook, và Twitter đều sử dụng OAuth2.

- Bảo mật cao: OAuth2 cho phép người dùng chia sẻ quyền truy cập vào tài nguyên của họ mà không cần chia sẻ mật khẩu.

-

Nhược điểm:

- Phức tạp: OAuth2 có nhiều luồng xác thực và quy trình xác thực khá phức tạp.

- Không xác định danh tính người dùng: OAuth2 chỉ xác nhận quyền truy cập, không xác định danh tính người dùng.

7.2.2. OpenID Connect

-

Ưu điểm

- Xác định danh tính người dùng: OpenID Connect mở rộng OAuth2 để xác định danh tính người dùng.

- Tương thích với OAuth2: OpenID Connect dựa trên OAuth2, giúp tích hợp dễ dàng vào các ứng dụng sử dụng OAuth2.

- Hỗ trợ Single Sign-On: OpenID Connect hỗ trợ SSO, giúp người dùng đăng nhập vào nhiều dịch vụ với một lần đăng nhập duy nhất.

-

Nhược điểm

- Cũng khá phức tạp: OpenID Connect kế thừa độ phức tạp của OAuth2.

7.2.3. SAML

-

Ưu điểm:

- Đã được chứng minh trong các môi trường doanh nghiệp: SAML là một chuẩn xác thực phổ biến trong các môi trường doanh nghiệp và giữa các tổ chức.

- Hỗ trợ Single Sign-On: SAML giúp người dùng truy cập nhiều dịch vụ với một lần đăng nhập duy nhất.

- Bảo mật cao: SAML sử dụng kỹ thuật mã hóa và chữ ký số để đảm bảo tính bảo mật của thông tin xác thực.

-

Nhược điểm:

- Khó tích hợp: SAML có thể khó tích hợp vào các ứng dụng hiện đại, đặc biệt là ứng dụng di động.

- XML-heavy: SAML sử dụng XML, có thể gây ra tốn kém về tài nguyên và khó tiếp cận đối với một số lập trình viên.

7.2.4. Kerberos

-

Ưu điểm:

- Bảo mật cao: Kerberos sử dụng mã hóa đối xứng và chứng từ (ticket) để đảm bảo tính bảo mật cho quá trình xác thực.

- Hiệu năng tốt: Kerberos giảm thiểu số lượng truy vấn xác thực, giúp cải thiện hiệu năng hệ thống.

- Đã được chứng minh: Kerberos đã được sử dụng rộng rãi trong các hệ thống mạng lớn, như mạng của MIT và Microsoft Active Directory.

-

Nhược điểm:

- Phụ thuộc vào thời gian: Kerberos đòi hỏi đồng bộ hóa thời gian giữa các thành phần hệ thống, điều này có thể gây khó khăn trong một số trường hợp.

- Khó mở rộng: Kerberos khó mở rộng đối với các ứng dụng phân tán và đa tổ chức, đặc biệt là khi cần tương tác với các ứng dụng bên ngoài hệ thống.

- Khó tích hợp: Kerberos có thể khó tích hợp với các công nghệ xác thực khác và đòi hỏi kiến thức chuyên sâu để triển khai thành công.

Sau khi đã nắm được ưu và nhược điểm của từng công nghệ, bạn có thể lựa chọn phương thức xác thực phù hợp với nhu cầu và ứng dụng của mình.

7.3. Lựa chọn phù hợp cho các tình huống khác nhau

Dựa trên ưu và nhược điểm của từng công nghệ, dưới đây là một số khuyến nghị cho việc lựa chọn phương thức xác thực phù hợp với các tình huống khác nhau:

- Ứng dụng di động và ứng dụng web hiện đại: Nếu bạn đang xây dựng ứng dụng di động, ứng dụng đơn trang (SPA) hoặc ứng dụng web hiện đại, việc sử dụng OAuth2 kết hợp với OpenID Connect là lựa chọn tốt nhất. Cả hai công nghệ này đều hỗ trợ JSON và RESTful API, phù hợp với xu hướng hiện tại của ứng dụng web và di động.

- Ứng dụng doanh nghiệp và hệ thống phân quyền: Nếu bạn đang xây dựng hệ thống cho một tổ chức lớn với nhiều ứng dụng và dịch vụ nội bộ, SAML có thể là lựa chọn phù hợp. SAML hỗ trợ Single Sign-On (SSO), giúp người dùng dễ dàng truy cập vào các dịch vụ khác nhau mà không cần phải đăng nhập nhiều lần. Tuy nhiên, nếu bạn muốn tích hợp với các ứng dụng bên ngoài, OAuth2 và OpenID Connect có thể là lựa chọn tốt hơn.

- Mạng nội bộ và hệ thống máy tính để bàn: Đối với các môi trường mạng nội bộ và hệ thống máy tính để bàn, Kerberos có thể là lựa chọn phù hợp. Kerberos được thiết kế để đáp ứng các yêu cầu về bảo mật và hiệu năng cao trong môi trường mạng nội bộ. Tuy nhiên, nếu bạn cần tương tác với các ứng dụng bên ngoài, việc sử dụng OAuth2 và OpenID Connect có thể là lựa chọn tốt hơn.

- Ứng dụng đa tổ chức và đám mây: Trong trường hợp bạn cần xây dựng ứng dụng đa tổ chức hoặc chạy trên môi trường đám mây, việc sử dụng OAuth2 và OpenID Connect sẽ mang lại nhiều lợi ích hơn. Cả hai công nghệ này đều hỗ trợ tốt việc xác thực và ủy quyền cho nhiều tổ chức và ứng dụng khác nhau, giúp đơn giản hóa quá trình quản lý truy cập và bảo mật cho các ứng dụng chạy trên đám mây. Nếu bạn muốn đảm bảo tương thích rộng rãi và dễ dàng tích hợp với các dịch vụ bên ngoài, OAuth2 và OpenID Connect là lựa chọn hợp lý.

Tóm lại, việc lựa chọn phương thức xác thực và ủy quyền phù hợp phụ thuộc vào nhiều yếu tố, bao gồm mục đích sử dụng, môi trường ứng dụng, và yêu cầu về bảo mật. OAuth2 và OpenID Connect phù hợp với các ứng dụng web, di động và đám mây hiện đại; SAML thích hợp cho các ứng dụng doanh nghiệp và hệ thống phân quyền; trong khi đó, Kerberos hoạt động tốt trong môi trường mạng nội bộ và hệ thống máy tính để bàn. Cân nhắc kỹ các yếu tố này sẽ giúp bạn đưa ra quyết định phù hợp cho hệ thống của mình.

8. Ứng dụng OAuth2 và OpenID Connect

8.1. OAuth2 và OpenID Connect trong ứng dụng client-to-server

Trong ứng dụng client-to-server, một ứng dụng client (thường là ứng dụng web hoặc di động) cần truy cập vào các tài nguyên được lưu trữ trên một máy chủ (resource server) thay mặt cho người dùng (resource owner). OAuth2 và OpenID Connect đóng vai trò quan trọng trong việc xác thực và ủy quyền giữa các thành phần này.

- Sử dụng OAuth2 trong ứng dụng client-to-server:

- Trong trường hợp này, ứng dụng client sẽ sử dụng luồng xác thực phù hợp (như Authorization Code Flow hoặc Implicit Flow) để nhận access token từ Authorization Server.

- Sau khi nhận được access token, ứng dụng client sẽ sử dụng nó để gọi các API được bảo vệ trên resource server thay mặt cho người dùng.

- OAuth2 giúp đảm bảo rằng ứng dụng client chỉ có quyền truy cập vào những tài nguyên mà người dùng đã cấp quyền.

- Sử dụng OpenID Connect trong ứng dụng client-to-server:

- OpenID Connect được xây dựng dựa trên OAuth2 và bổ sung thêm các tính năng xác thực người dùng. Khi ứng dụng client cần xác thực người dùng, nó sẽ chuyển hướng người dùng đến Authorization Server và yêu cầu một ID token.

- ID token được trả về cho ứng dụng client dưới dạng một chuỗi JWT (JSON Web Token), chứa thông tin về người dùng và các thông tin bổ sung khác.

- Ứng dụng client có thể kiểm tra ID token để xác thực người dùng và lưu trữ thông tin người dùng một cách an toàn.

Bằng cách kết hợp OAuth2 và OpenID Connect, ứng dụng client-to-server có thể đảm bảo an toàn và bảo mật trong việc truy cập vào các tài nguyên của người dùng, đồng thời xác thực người dùng một cách hiệu quả và đáng tin cậy.

8.2. OAuth2 và OpenID Connect trong ứng dụng server-to-server

Trong mô hình ứng dụng server-to-server, các máy chủ (server) trao đổi thông tin với nhau mà không cần sự tham gia của người dùng. OAuth2 và OpenID Connect cũng có thể được sử dụng trong những tình huống này để đảm bảo bảo mật và ủy quyền giữa các máy chủ.

- Sử dụng OAuth2 trong ứng dụng server-to-server:

- Trong trường hợp này, máy chủ A (client) sẽ sử dụng luồng xác thực Client Credentials Flow để nhận access token từ Authorization Server. Lưu ý rằng trong tình huống này, không cần người dùng (resource owner) tham gia.

- Sau khi nhận được access token, máy chủ A sẽ sử dụng nó để gọi các API được bảo vệ trên máy chủ B (resource server).

- OAuth2 giúp đảm bảo rằng chỉ những máy chủ được ủy quyền mới có quyền truy cập vào các tài nguyên trên resource server.

- Sử dụng OpenID Connect trong ứng dụng server-to-server:

- Trong một số trường hợp, máy chủ A có thể cần xác thực danh tính của một người dùng hoặc một dịch vụ khác khi giao tiếp với máy chủ B. OpenID Connect có thể được sử dụng để đạt được mục đích này.

- Máy chủ A sẽ gửi yêu cầu xác thực đến Authorization Server và nhận về một ID token, chứa thông tin về người dùng hoặc dịch vụ được xác thực.

- Máy chủ A sau đó có thể gửi ID token này đến máy chủ B trong các yêu cầu API, cho phép máy chủ B xác thực danh tính của người dùng hoặc dịch vụ liên quan.

Khi kết hợp OAuth2 và OpenID Connect trong ứng dụng server-to-server, các máy chủ có thể trao đổi thông tin một cách an toàn và bảo mật, đồng thời đảm bảo xác thực danh tính của người dùng hoặc dịch vụ khi cần thiết.

9. Kết luận

Qua bài viết này, chúng ta đã tìm hiểu về OAuth2, OpenID Connect, SAML và Kerberos - những công nghệ quan trọng trong lĩnh vực xác thực và ủy quyền. Chúng ta đã đi qua từng công nghệ, cách hoạt động, ưu nhược điểm, và các tình huống thích hợp để sử dụng từng công nghệ. Đặc biệt, chúng ta đã tìm hiểu về cách ứng dụng OAuth2 và OpenID Connect trong mô hình ứng dụng client-to-server và server-to-server.

Hiểu rõ về các công nghệ này sẽ giúp chúng ta xây dựng các ứng dụng an toàn hơn và đáp ứng được yêu cầu về bảo mật thông tin trong thời đại số hóa ngày nay. Tuy nhiên, đây chỉ là khởi đầu, và để có thể áp dụng thành thạo các công nghệ này, chúng ta cần nghiên cứu sâu hơn và thực hành nhiều hơn.

10. Tài liệu tham khảo

- Hardt, D. (2012). The OAuth 2.0 Authorization Framework. IETF. doi:10.17487/RFC6749. [Online]. Available: https://tools.ietf.org/html/rfc6749

- Sakimura, N., Bradley, J., Jones, M., de Medeiros, B., & Mortimore, C. (2014). OpenID Connect Core 1.0. OpenID Foundation. [Online]. Available: https://openid.net/specs/openid-connect-core-1_0.html

- Cantor, S., Kemp, J., Philpott, R., & Maler, E. (2005). Assertions and Protocols for the OASIS Security Assertion Markup Language (SAML) V2.0. OASIS. [Online]. Available: http://docs.oasis-open.org/security/saml/v2.0/saml-core-2.0-os.pdf

- Neuman, C., Yu, T., Hartman, S., & Raeburn, K. (2005). The Kerberos Network Authentication Service (V5). IETF. doi:10.17487/RFC4120. [Online]. Available: https://tools.ietf.org/html/rfc4120

- Jones, M. (2012). JSON Web Token (JWT). IETF. doi:10.17487/RFC7519. [Online]. Available: https://tools.ietf.org/html/rfc7519

- ORY Hydra - OAuth2 Server and OpenID Certified™ OpenID Connect Provider. [Online]. Available: https://www.ory.sh/hydra

All rights reserved