Tìm hiểu về các chuẩn bảo mật thư điện tử (part 2)

Bài đăng này đã không được cập nhật trong 4 năm

Transport Layer Security (TLS)

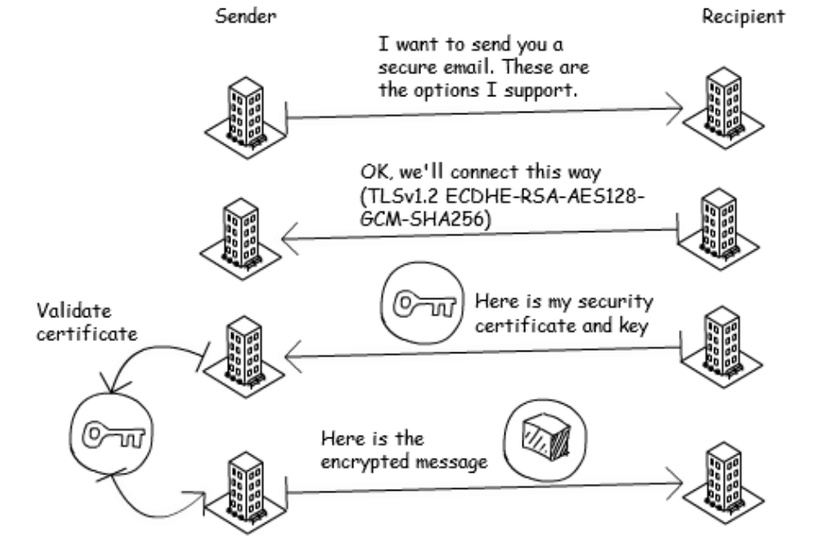

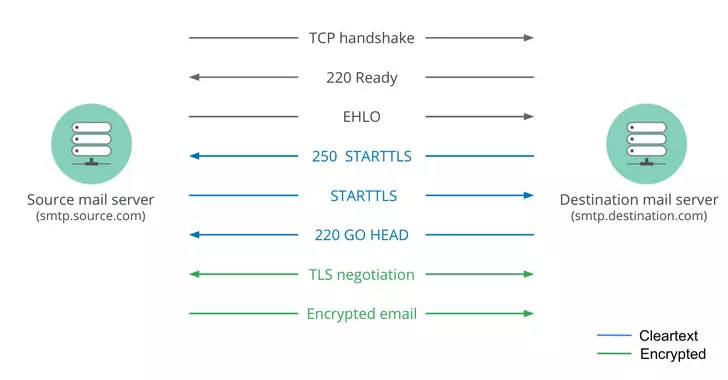

Transport Layer Security (TLS) là một giao thức mã hóa được sử dụng để bảo vệ dữ liệu trong quá trình chuyển tiếp giữa các máy tính. Khi hai máy tính gửi dữ liệu cho nhau, thông tin được mã hóa theo cách mà cả hai đều hiểu. Tùy thuộc vào các quy tắc, một trong hai máy có thể từ chối kết nối nếu không thể tìm thấy một phương pháp mã hóa phù hợp. Trong trao đổi email, máy chủ gửi liên lạc với máy chủ nhận qua kết nối SMTP tiêu chuẩn và sẽ yêu cầu liệu có chấp nhận kết nối TLS an toàn hơn (STARTTLS) hay không. Khi thực hiện điều này, máy chủ gửi chia sẻ một danh sách các giao thức và mật mã mà nó hiểu được. Máy chủ nhận sẽ nhìn vào danh sách và chọn một tùy chọn mà cả hai đều hiểu. Sau đó nó sẽ gửi lại chứng chỉ bảo mật và khóa mã hóa công khai. Máy chủ gửi sẽ kiểm tra chứng chỉ bảo mật hợp lệ, sau đó sử dụng khóa công khai để mã hóa và gửi email. Chỉ máy chủ nhận được có khóa cá nhân có thể giải mã email, vì vậy tin nhắn được gửi được đảm bảo an toàn. Nếu một trong hai máy chủ không thể hỗ trợ kết nối được mã hoá thì chúng sẽ được mặc định kết nối Secure Sockets Layer (SSL) ít an toàn hơn hoặc kết nối không mã hóa. Khi trao đổi email giữa các tổ chức chính phủ, cả hai bên nên nhấn mạnh vào kết nối TLS và từ chối các loại kết nối khác.

TLS hoạt động như thế nào ?

Bất kỳ dịch vụ email hiện đại nào đều có thể sử dụng TLS. Trong hầu hết các trường hợp, bạn sẽ có cơ hội lựa chọn sử dụng TLS trên tất cả các kết nối. Điều này có nghĩa là các máy chủ sẽ cố gắng tạo ra một kết nối được mật mã, nhưng nếu họ không thể gửi thì chúng sẽ không được mã hóa. Điều này về cơ bản thì vẫn được , nhưng không đủ để đảm bảo cho việc sử dụng thường xuyên. Để sử dụng thường xuyên, bạn nên tạo ra quy tắc đảm bảo rằng kết nối TLS được thực hiện khi kết nối với một số miền nhất định. Nếu các máy chủ gửi và nhận không thể thống nhất về phương pháp mã hóa, kết nối sẽ bị loại bỏ và không có dữ liệu nào được gửi đi.

TLS cơ hội cần được kích hoạt. Bạn cũng có thể yêu cầu TLS khi bạn biết rằng người gửi hỗ trợ nó. Bằng cách này mọi kết nối không sử dụng nó sẽ tự động từ chối email. Bạn có thể kiểm tra email đã được gửi bằng TLS hay chưa bằng cách xem tiêu đề thư với một phiên bản TLS và mật mã, nhưng những điều này có thể khó hiểu đối với người dùng không phải là dân kỹ thuật. Năm 2002, bằng cách sử dụng kĩ thuật TLS, STARTTLS đã được phát minh ra với vai trò là một bản nâng cấp dành cho kết nối kém bảo mật thành kết nối an toàn. Nhưng STARTTLS cũng rất dễ bị khai thác bằng kỹ thuật tấn công Man-in-the-Middle (MitM) nhằm làm suy yếu khả năng mã hóa.

Tại sao StartTLS lại không thể đảm bảo an toàn cho Email ?

STARTTLS rất dễ bị khai thác bởi kỹ thuật tấn công MitM nhằm làm khả năng mã hoá bị suy yếu do đó giao thức này không thể đảm bảo cơ chế bảo mật cho thông điệp hay xác thực cho máy chủ. Cơ chế hoạt động của giao thức này như sau:

Khi một client ping đến máy chủ Email, client sẽ hỏi máy chủ Email có hỗ trợ SSL hay không. Tại đây, tin tặc có thể can thiệp vào quá trình thỏa hiệp này và làm Client tin rằng máy chủ Email không hỗ trợ SSL. Điều này đồng nghĩa với việc tin tặc có thể làm suy yếu khả năng mã hoá TLS hoặc thậm chí có thể đọc, sửa được nội dung Email khi Client đã bị thuyết phục và gửi thư trong trạng thái không được mã hoá.

Khi một client ping đến máy chủ Email, client sẽ hỏi máy chủ Email có hỗ trợ SSL hay không. Tại đây, tin tặc có thể can thiệp vào quá trình thỏa hiệp này và làm Client tin rằng máy chủ Email không hỗ trợ SSL. Điều này đồng nghĩa với việc tin tặc có thể làm suy yếu khả năng mã hoá TLS hoặc thậm chí có thể đọc, sửa được nội dung Email khi Client đã bị thuyết phục và gửi thư trong trạng thái không được mã hoá.

SMTP Strict Transport Security (SMTP STS)

Tháng 03/2016, nhóm các kỹ sư đến từ Google, Microsoft, Yahoo, Comcast, LinkedIn và 1&1 Mail đã cùng phát triển một cơ chế bảo mật mới dành cho giao thức truyền tải thư tín đơn giản SMTP (Simple Mail Transfer Protocol).Theo đó, cơ chế mới sẽ cho phép các nhà cung cấp dịch vụ email kiểm soát sâu hơn giao tiếp giữa máy chủ và máy client, tăng cường tính bảo mật và ngăn ngừa tin tặc tấn công.

Tháng 03/2016, nhóm các kỹ sư đến từ Google, Microsoft, Yahoo, Comcast, LinkedIn và 1&1 Mail đã cùng phát triển một cơ chế bảo mật mới dành cho giao thức truyền tải thư tín đơn giản SMTP (Simple Mail Transfer Protocol).Theo đó, cơ chế mới sẽ cho phép các nhà cung cấp dịch vụ email kiểm soát sâu hơn giao tiếp giữa máy chủ và máy client, tăng cường tính bảo mật và ngăn ngừa tin tặc tấn công.

SMTP Strict Transport Security được thiết kế làm việc cùng với StartTLS để tăng tính bảo mật cho giao thức SMTP nhằm chống lại khả năng làm suy yếu mã hoá từ kỹ thuật tấn công Man-in-the-Middle (MitM) hoặc sửa đổi mail giữa các thiết bị đầu cuối hỗ trợ STARTTLS. SMTP STS hoạt động dựa trên xác nhận chứng chỉ được nhận dạng bởi TLS hoặc DANE TLSA. Chuẩn bảo mật mới này sẽ kiểm tra liệu người nhận email có hỗ trợ SMTP STS hay không và nếu hợp lệ sẽ cập nhật chứng chỉ mã hóa. Email sau đó sẽ được gửi đi. Trong trường hợp email không gửi được, sẽ có thông báo lí do tới người dùng. Cách thức hoạt động của SMTP STS tương tự với HSTS (HTTP Strict Transport Security), nó cũng ngăn ngừa khả năng tấn công hạ cấp bảo mật từ giao thức HTTPS bằng cách lưu đệm lại các chính sách HTTPS của một tên miền ngay trong trình duyệt. Tuy nhiên, nó chỉ an toàn trong trường hợp kết nối đầu tiên từ máy client với máy chủ được thực hiện mà không bị can thiệp. Trong trường hợp kết nối bị can thiệp từ trước, bộ chính sách giả mạo vẫn có thể bị lưu lại.

Mặc dù đã có rất nhiều nỗ lực để áp dụng những chuẩn bảo mật tiên tiến, nhưng trên thực tế việc bảo mật email vẫn còn gặp rất nhiều vấn đề. Vậy người dùng nên có những phương pháp gì để tự mình bảo mật mail một cách tối ưu nhất có thể.

1. Không dùng một email cho nhiều dịch vụ

Nếu bạn có nhiều tài khoản email khác nhau, không những chống lại những nguy cơ bị mất cắp mà còn nâng cao hiệu quả của bạn khi sử dụng email trên internet. Mình đoán rằng, bạn sẽ không mấy dễ chịu khi bỗng bắt đầu từ một ngày không đẹp trời nào đó, bạn sẽ nhận được vô số các email quảng cáo mà bạn không quan tâm, đơn giản vì bạn dùng email đó để đăng ký một số dịch vụ và có thể họ dùng nó để bán cho các nhà Email Marketing để tiến hành quảng cáo. Hãy phân chia các email nào dành cho các hoạt động giải trí, công việc, mua sắm, bạn bè…v..v..Và đừng quên, các dịch vụ email hiện nay đều có tính năng thêm tài khoản email phụ, tất nhiên mình đang khuyên bạn nên dùng các email đó để làm email phụ lẫn nhau, vì khi có một trong các tài khoản email đó bị đánh cắp thì bạn vẫn có thể dùng email phụ để khôi phục lại tài khoản.

2. Sử dụng mật khẩu thật phức tạp

Đi cùng với nhiều tài khoản email khác nhau là những mật khẩu phức tạp cũng nên khác nhau, tránh việc dùng chung với các mật khẩu email khác hay các dịch vụ khác. Vì nếu bạn luôn sử dụng các mật khẩu giống nhau thì điều đó đồng nghĩa các tài khoản liên quan của bạn sẽ bị mất trắng, bởi nếu hacker đã dùng phương thức mò tìm mật khẩu thủ công thì kiểu gì họ lại không thử gõ lại mật khẩu mà họ đã biết.

3. Đề phòng với các mánh khóe lừa đảo

Hãy cảnh giác cao độ với các email yêu cầu cung cấp thông tin cá nhân và nên kiểm tra rõ ràng từ địa chỉ người gửi, đến địa chỉ website mà bạn vừa nhấp vào. Chẳng hạn như giả mạo các website uy tín để gửi các email khuyến mãi hấp dẫn và khi bạn nhấp vào nó sẽ yêu cầu bạn nhập email và mật khẩu, và kể từ đó các mật khẩu của bạn sẽ rơi vào tay các kẻ lừa đảo.

4. Đừng bao giờ nhấp vào liên kết trong email

Cũng là một kiểu lừa đảo tinh vi khác, họ sẽ mạo danh các nhà dịch vụ uy tín để gửi các thông tin hấp dẫn mà bạn cần phải nhấp vào một liên kết nào đó trong email. Tốt nhất là đừng bao giờ click vào nó bởi nguy cơ 99% là lừa đảo , 1% ngoại lệ còn lại là trừ khi bạn đang mong chờ một email nào đó ví dụ như kích hoạt tài khoản diễn đàn, xác nhận một trò chơi nào đó. Còn khi bạn nhận email từ các dịch vụ quan trọng như ngân hàng, nhà cung cấp hosting, hóa đơn thanh toán…v..v..mà bạn sợ bỏ qua nó thì nên nhập lại liên kết đó bằng tay không bao giờ nhấp hay copy các liên kết đó và dán vào trình duyệt.

5. Không mở các file đính kèm không cần thiết

File đính kèm luôn là một mục tiêu hàng đầu cho các kẻ gian gửi gắm những “thông điệp” mang tính chất lừa đảo. Nếu không phải bạn đang đợi các tập tin quan trọng từ bạn bè, gia đình hay đồng nghiệp thì đừng bao giờ mở nó khi không thật sự cần thiết. Rất có thể đằng sau những tập tin hình ảnh .JPG là những tập tin .EXE được nguy trang khéo léo, và khi bạn tải về và mở nó ra, bạn đã có trên tay một chú virus thật dễ thương.

6. Quét virus và malware sau khi tải tập tin về từ email

Nếu bạn quyết định tải một tập tin từ email khác về mà cho rằng nó vô tội thì cũng đừng quên hãy quét nó qua một lần bằng các phần mềm diệt virus uy tín. Cũng trên các phần mềm Internet Security hiện nay đều có tính năng scan và kiểm tra vius trong email, vì thế đừng bao giờ đưa nó vào quên lãng nếu không muốn phải hối hận sau này.

7. Tránh xa các mạng Wi-Fi công cộng

Các mạng Wi-Fi công cộng cực kỳ nguy hiểm và kém an toàn. Có một số công cụ có thể đe dọa đến an ninh mạng trên Wi-Fi được gọi là “Network Sniffers” được chạy ngấm ngầm trên các thiết bị của những kẻ gian. Các Sniffers sẽ có thể giám sát mọi dữ liệu được truyền đi thông qua một mạng không dây được định sẵn, và ở đó các thông tin sẽ được phân tích ra các thông tin nhạy cảm mặc dù nó đã được mã hóa. Nó cùng nghĩa với việc tên đăng nhập và mật khẩu của bạn có thể bị giám sát và hiển thị đầy đủ trong kho dữ liệu của các hacker.

8. Sử dụng 2 lớp mật khẩu bảo mật

Nếu bạn đang sử dụng Gmail thì đừng bỏ qua một tính năng là tạo 2 lớp bảo mật cho tài khoản khi đăng nhập. Ở lớp thứ nhất, bạn sẽ nhập mật khẩu của mình như thường lệ, và ở bước thứ hai, họ sẽ yêu cầu bạn nhập một mã số bảo mật được gửi trực tiếp qua điện thoại di động sau khi bạn vượt qua lớp thứ nhất. Như vậy có nghĩa là cho dù hacker có trong tay tài khoản và mật khẩu của bạn thì cũng không làm được gì trừ khi họ có luôn cái sim điện thoại của bạn. Nếu bạn chưa kích hoạt tính năng này thì có thể xemhướng dẫn kích hoạt 2 lớp bảo mật trên trang hỗ trợ của Google.

Tham khảo

https://www.gov.uk/government/publications/email-security-standards https://thachpham.com/thu-thuat/bao-mat-email-co-ban.html

All rights reserved