SonarLint: Bí Quyết Để Viết Mã Nguồn Chất Lượng Cao

Đặt vấn đề 📜

Trong môi trường phát triển phần mềm , chất lượng code đóng vai trò quan trọng trong việc đảm bảo tính ổn định và bảo trì của phần mềm. Tuy nhiên, việc duy trì và cải thiện chất lượng code không phải lúc nào cũng dễ dàng. Một đoạn code không tối ưu có thể làm giảm hiệu suất của ứng dụng, trong khi các lỗ hổng bảo mật có thể dẫn đến những hậu quả nghiêm trọng.

SonarLint là một công cụ phân tích code tĩnh, hoạt động như một plugin cho các IDE (Integrated Development Environment) như IntelliJ IDEA, Eclipse, Visual Studio, và VS Code. Nó giúp các lập trình viên phát hiện và sửa các vấn đề về chất lượng code ngay trong quá trình phát triển.

1. Các tính năng chính của SonarLint:

1.1. Phân tích code tĩnh:

Phân tích code tĩnh là một phương pháp kiểm tra code mà không cần thực thi chương trình. SonarLint thực hiện phân tích code tĩnh để phát hiện các lỗi, code smell, và các vấn đề bảo mật trong code của chúng ta. Dưới đây là các khía cạnh chi tiết của tính năng này:

🐞 Phát hiện lỗi (Bugs):

SonarLint phân tích code để phát hiện các lỗi có thể dẫn đến hành vi không mong muốn hoặc sự cố trong ứng dụng của chúng ta. Các lỗi này có thể bao gồm:

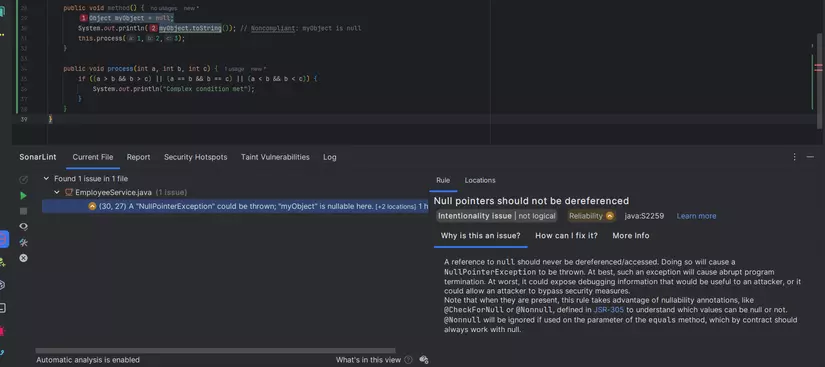

- ❌ Null pointers should not be dereferenced: Quy tắc này nhằm phát hiện và ngăn chặn việc truy cập vào các đối tượng hoặc biến có giá trị null. Khi chúng ta cố gắng truy cập vào một đối tượng null, điều này sẽ gây ra lỗi NullPointerException trong Java, dẫn đến sự cố runtime và có thể làm cho ứng dụng của chúng ta bị sập.

- 🔄 Loops should not be infinite: Quy tắc này nhằm phát hiện và ngăn chặn các vòng lặp vô hạn. Vòng lặp vô hạn có thể làm cho chương trình của chúng ta bị treo và tiêu tốn tài nguyên hệ thống một cách không cần thiết.

- 🚫 Jump statements should not occur in "finally" blocks: Quy tắc này nhằm ngăn chặn việc sử dụng các câu lệnh nhảy (như return, break, continue, hoặc throw) trong các khối finally. Sử dụng các câu lệnh nhảy trong finally có thể gây ra hành vi không mong muốn và làm cho code khó hiểu.

Ví dụ:

public void method() {

Object myObject = null;

System.out.println(myObject.toString()); // Null pointer should not be dereferenced

}

💩 Phát hiện Code Smell:

Code smell là các vấn đề trong code có thể không gây ra lỗi trực tiếp nhưng làm giảm chất lượng code, làm cho code khó bảo trì và khó hiểu hơn. SonarLint giúp phát hiện và đề xuất cách khắc phục các code smell như:

- 🔄 Methods returns should not be invariant: Khi một phương thức chứa nhiều câu lệnh trả về mà tất cả đều trả về cùng một giá trị thì sẽ được cảnh báo.

- 📋 Default clauses should be last: Quy tắc này đảm bảo rằng câu lệnh default trong các khối switch luôn được đặt ở cuối cùng, tránh gây nhầm lẫn và lỗi logic.

- 🚫 'List.remove()' should not be used in ascending 'for' loops: Quy tắc này ngăn chặn việc sử dụng List.remove() trong các vòng lặp for tăng dần, tránh gây ra lỗi ConcurrentModificationException.

Ví dụ:

int foo(int a) {

int b = 12;

if (a == 1) {

return b;

}

return b; // Methods returns should not be invariant

}

🔥 ️Phát hiện vấn đề bảo mật (Security Hotspot):

SonarLint giúp phát hiện các lỗ hổng bảo mật trong code của chúng ta, giúp bảo vệ ứng dụng khỏi các cuộc tấn công tiềm ẩn. Các vấn đề bảo mật có thể bao gồm:

- 🔐 Hard-coded secrets are security-sensitive: Quy tắc này phát hiện và ngăn chặn việc sử dụng các bí mật (như mật khẩu, token) được mã hóa cứng trong code, tránh lộ lọt thông tin nhạy cảm.

- 🛡️ Formatting SQL queries is security-sensitive: Quy tắc này đảm bảo rằng các truy vấn SQL được định dạng đúng cách để tránh các lỗ hổng bảo mật như SQL Injection.

- 🌐 Using hardcoded IP addresses is security-sensitive: Quy tắc này phát hiện và ngăn chặn việc sử dụng các địa chỉ IP được mã hóa cứng trong code, giúp code linh hoạt và bảo mật hơn.

Ví dụ:

String ip = "192.168.12.42"; // Using hardcoded IP addresses is security-sensitive

Socket socket = new Socket(ip, 6667);

🛡️ Lỗ hổng bảo mật (Vulnerability):

SonarLint giúp tìm điểm yếu trong code có thể bị khai thác bởi các tấn công bảo mật. Việc khắc phục các lỗ hổng này là rất quan trọng để bảo vệ ứng dụng khỏi các cuộc tấn công. Các lỗ hổng có thể bao gồm:

- 🔐 Credentials should not be hard-coded: Quy tắc này phát hiện và ngăn chặn việc sử dụng các thông tin xác thực (như username, password) được mã hóa cứng trong code, tránh lộ lọt thông tin nhạy cảm.

- 💉 Database queries should not be vulnerable Quy tắc này đảm bảo rằng các truy vấn cơ sở dữ liệu không dễ bị tấn công SQL Injection, bảo vệ dữ liệu của chúng ta khỏi các cuộc tấn công.

- 🚫 Basic authentication should not be used: Quy tắc này ngăn chặn việc sử dụng xác thực cơ bản (Basic Authentication), khuyến khích sử dụng các phương pháp xác thực an toàn hơn.

Ví dụ:

String encoded = Base64.getEncoder().encodeToString("login:passwd".getBytes());

HttpURLConnection conn = (HttpURLConnection) url.openConnection();

conn.setRequestMethod("POST");

conn.setDoOutput(true);

conn.setRequestProperty("Authorization", "Basic " + encoded); // Basic authentication should not be used

⚡ Quick Fix:

SonarLint giúp đưa ra các gợi ý giúp chúng ta nhanh chóng sửa chữa các vấn đề được phát hiện. Quick Fixes giúp cải thiện code một cách hiệu quả và nhanh chóng. Các quick fix có thể bao gồm:

- 🔠 "toString()" should never be called on a String object: Quy tắc này khuyến nghị không gọi phương thức toString() trên một đối tượng String. Gọi toString() trên một đối tượng String là không cần thiết và có thể gây nhầm lẫn.

- 📐 Array designators "[]" should be on the type, not the variable Quy tắc này khuyến nghị đặt các dấu chỉ định mảng ([]) trên kiểu dữ liệu thay vì trên biến. Điều này giúp code rõ ràng hơn và dễ đọc hơn.

- 🔔 "notifyAll()" should be preferred over "notify()": Quy tắc này khuyến nghị sử dụng notifyAll() thay vì notify() khi thông báo cho các luồng đang chờ trên một đối tượng. notifyAll() đánh thức tất cả các luồng đang chờ, trong khi notify() chỉ đánh thức một luồng duy nhất. Sử dụng notifyAll() giúp tránh các tình trạng đợi vô hạn (deadlock) và đảm bảo rằng tất cả các luồng được thông báo.

Ví dụ:

String message = "hello world";

System.out.println(message.toString()); // toString()" should never be called on a String object;

Vậy đây là các khái niệm về phân loại và quản lý các vấn đề trong code, các bạn có thể tìm kiếm và tham khảo thêm ở link bên dưới nhé: Rules Sonar Source

1.2. Phản hồi tức thì:

Phản hồi tức thì là một trong những tính năng quan trọng của SonarLint, giúp lập trình viên nhận được thông tin phản hồi ngay lập tức về các vấn đề trong code khi họ đang viết mã. Điều này giúp cải thiện chất lượng code và tăng hiệu suất làm việc của lập trình viên. Dưới đây là các khía cạnh chi tiết của tính năng này:

🔍 Hiển thị thông tin chi tiết về lỗi:

Khi SonarLint phát hiện một vấn đề trong code, nó sẽ cung cấp thông tin chi tiết về vấn đề đó, bao gồm:

- 📝 Mô tả lỗi: Giải thích ngắn gọn về lỗi hoặc vấn đề được phát hiện.

- ⚠️ Mức độ nghiêm trọng: Đánh giá mức độ nghiêm trọng của vấn đề (ví dụ: Blocker, Critical, Major, Minor, Info).

- 🔧 Đề xuất khắc phục: Đưa ra các gợi ý hoặc hướng dẫn cụ thể để sửa lỗi hoặc cải thiện code.

Ví dụ:

💰 Giảm thiểu chi phí sửa lỗi:

Bằng cách cung cấp phản hồi tức thì, SonarLint giúp chúng ta phát hiện và sửa lỗi ngay khi chúng xuất hiện, giảm thiểu chi phí và công sức cần thiết để sửa lỗi sau này. Điều này giúp chúng ta tiết kiệm thời gian và tăng hiệu suất làm việc.

1.3. Tích hợp với IDE của SonarLint:

Tích hợp với IDE là một trong những tính năng quan trọng của SonarLint, giúp lập trình viên dễ dàng phát hiện và sửa các vấn đề về chất lượng code ngay trong quá trình phát triển. SonarLint hoạt động như một plugin trong các IDE phổ biến, mang lại nhiều lợi ích cho lập trình viên. Dưới đây là các khía cạnh chi tiết của tính năng này:

💻 Hỗ trợ nhiều IDE phổ biến:

SonarLint hỗ trợ nhiều IDE phổ biến, bao gồm:

- IntelliJ IDEA: Một trong những IDE mạnh mẽ và phổ biến nhất cho phát triển Java và các ngôn ngữ khác.

- Eclipse: IDE phổ biến cho phát triển Java và các ngôn ngữ khác.

- Visual Studio: IDE phổ biến cho phát triển .NET và các ngôn ngữ khác.

- Visual Studio Code (VS Code): Một trong những code editor phổ biến nhất, hỗ trợ nhiều ngôn ngữ và framework.

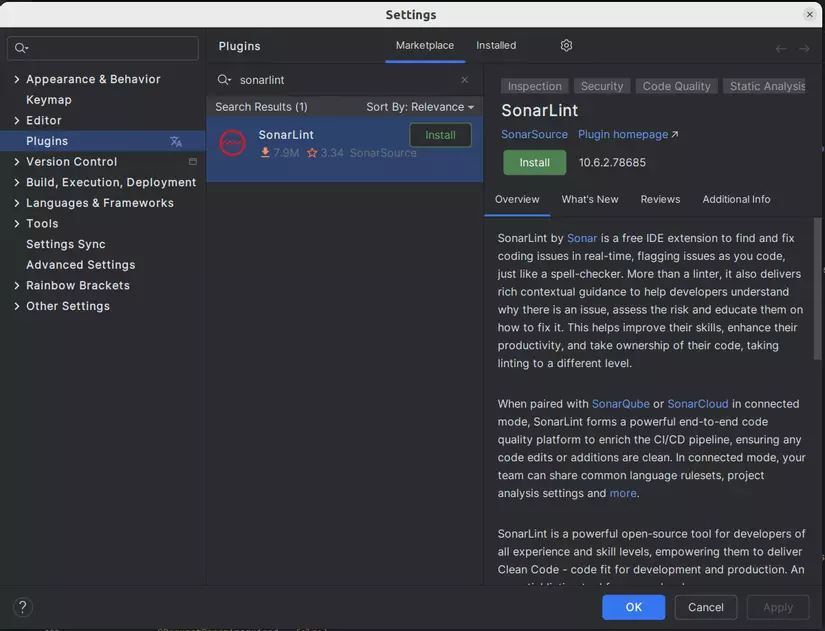

⚙️ Cài đặt và cấu hình dễ dàng:

SonarLint có thể được cài đặt dễ dàng thông qua marketplace hoặc plugin manager của IDE. Sau khi cài đặt, chúng ta có thể cấu hình SonarLint để sử dụng các quy tắc code và tiêu chuẩn chất lượng của dự án.

Ví dụ cài đặt SonarLint trong IntelliJ IDEA:

- Mở IntelliJ IDEA và đi đến

File>Settings>Plugins. - Tìm kiếm "SonarLint" trong marketplace và nhấp vào "Install".

- Khởi động lại IntelliJ IDEA để hoàn tất quá trình cài đặt.

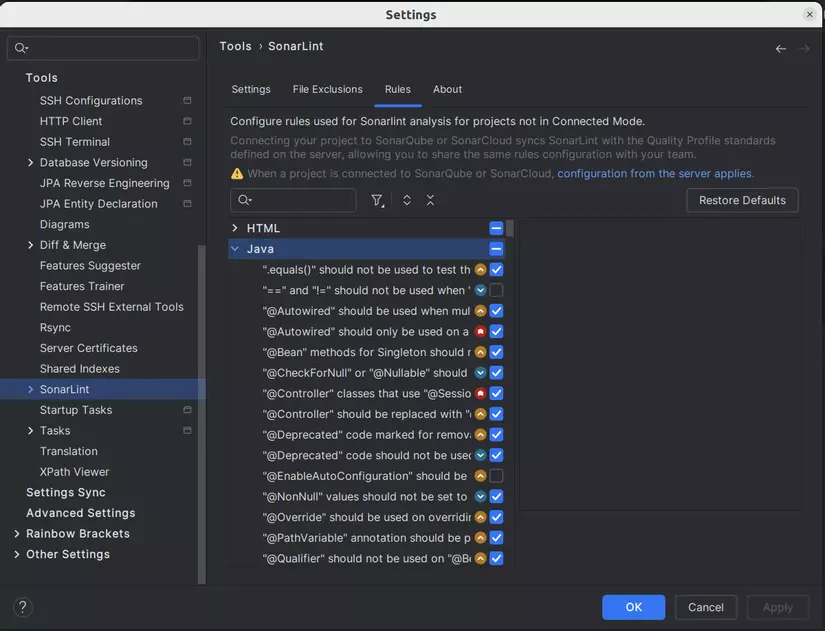

1.4. Cấu hình dễ dàng của SonarLint:

Cấu hình dễ dàng là một trong những tính năng quan trọng của SonarLint, giúp lập trình viên nhanh chóng thiết lập và tùy chỉnh các quy tắc kiểm tra code để phù hợp với tiêu chuẩn và yêu cầu của dự án. Dưới đây là các khía cạnh chi tiết của tính năng này:

🔧 Cấu hình các quy tắc kiểm tra:

SonarLint cho phép chúng ta cấu hình các quy tắc kiểm tra code để phù hợp với tiêu chuẩn và yêu cầu của dự án. chúng ta có thể tùy chỉnh các quy tắc này trực tiếp trong IDE hoặc đồng bộ chúng với SonarQube(Mình sẽ giới thiệu phần này trong các bài viết tiếp theo nhé 😉 ).

Ví dụ cấu hình quy tắc trong IntelliJ IDEA:

- Mở IntelliJ IDEA và đi đến

Settings...>Tools>SonarLint>Rulestab. - Chọn các quy tắc bạn muốn kích hoạt hoặc vô hiệu hóa.

- Lưu cấu hình và SonarLint sẽ áp dụng các quy tắc này khi phân tích code.

Cách sử dụng SonarLint:

- SonarLint sẽ tự động phân tích code của bạn và hiển thị các vấn đề. Bạn có thể xem và sửa các lỗi này ngay trong IDE.

- Tuy nhiên SonarLint chỉ phân tích mã nguồn trong phạm vi của tệp hiện tại, không thể thực hiện phân tích toàn bộ dự án hoặc liên kết giữa các tệp.

- Để thực hiện phân tích toàn bộ dự án và liên kết giữa các tệp, bạn có thể sử dụng SonarQube hoặc SonarCloud, mình sẽ giới thiệu trong các bài viết tiếp theo nhé.

Kết luận

SonarLint không chỉ là một công cụ phân tích mã nguồn tĩnh mạnh mẽ, mà còn là người bạn đồng hành đáng tin cậy trong hành trình viết mã của chúng ta. Hãy tưởng tượng SonarLint như một người bạn thân thiết, luôn đứng sau lưng chúng ta, nhắc nhở chúng ta rằng 💪 "Ê, đừng để lỗi này lọt khe nhé!" hoặc 😈 "Thôi nào, hãy viết mã sạch hơn chút đi không thì .... beep....beep" 👊👊👊

All rights reserved