Phân tích mối nguy hại trên môi trường Active Directory

Microsoft Advanced Threat Analytics (ATA)

Microsoft Advanced Threat Analytics (ATA) là một giải pháp bảo mật mạng được thiết kế để phát hiện các hành vi đáng ngờ và các mối đe dọa an ninh trong môi trường mạng của tổ chức.

How ATA works

ATA (Advanced Threat Analytics) thu thập thông tin các network traffic của nhiều loại multiple protocols (như Kerberos, DNS, RPC, NTLM,...) trong các bước authentication, authorization. Những thông tin này được lấy bằng cách:

- Port mirroring từ Domain Controllers và DNS servers đến ATA Gateway.

- Triển khai ATA Lightweight Gateway (LGW) trực tiếp trên Domain Controllers.

Ngoài ra, ATA còn lấy thông tin từ nhiều nguồn khác, như logs and events trong network, từ đó học các hành vi người dùng để phát hiện bất thường.

ATA có thể nhận events and logs từ:

- SIEM Integration

- Windows Event Forwarding (WEF)

- Directly from the Windows Event Collector (for the Lightweight Gateway)

Giao diện: https://learn.microsoft.com/en-us/advanced-threat-analytics/working-with-ata-console

Phân tích

Các suspicious activity được chia làm 3 loại:

- True positive: A malicious action detected by ATA.

- Benign true positive: phát hiện đúng nhưng không nguy hiểm, do các hoạt động như penetration test.

- False positive: A false alarm, không phải tấn công nhưng vẫn alert.

Các loại alert

- Phân quyền bất thường (Abnormal modification of sensitive groups)

- Brute force attack using LDAP simple bind.

- Encryption downgrade activity

- Honeytoken activity, Account này sẽ không được sử dụng và chỉ có tác dụng lừa attacker.

- Identity theft using Pass-the-Hash attack.

- Identity theft using Pass-the-Ticket attack

- Kerberos Golden Ticket activity.

- Malicious data protection private information request.

- Malicious replication of Directory Services

- Massive object deletion

- Privilege escalation using forged authorization data

- Reconnaissance using account enumeration

- Reconnaissance using Directory Services queries

- Reconnaissance using DNS

- Reconnaissance using SMB session enumeration

- Remote execution attempt detected

- Sensitive account credentials exposed & Services exposing account credentials

- Suspicious authentication failures

- Suspicious service creation

- Suspicion of identity theft based on abnormal behavior

- Unusual protocol implementation

https://learn.microsoft.com/en-us/advanced-threat-analytics/suspicious-activity-guide

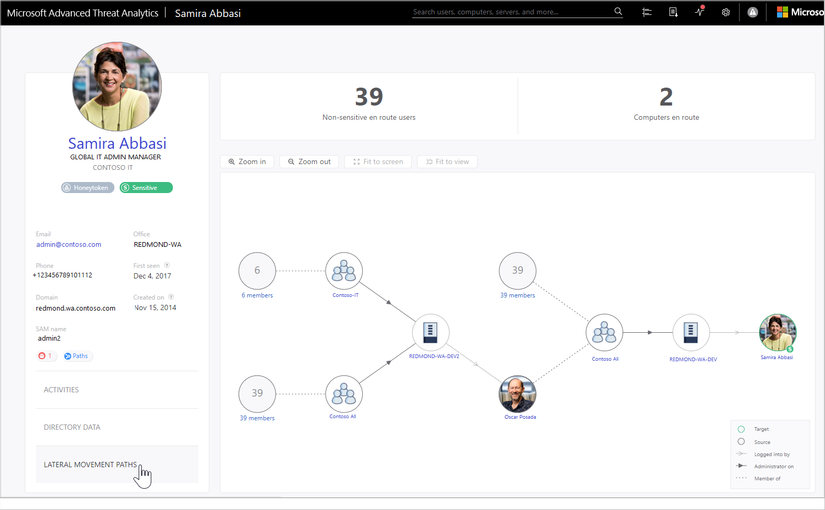

Prevent lateral movement

https://learn.microsoft.com/en-us/advanced-threat-analytics/use-case-lateral-movement-path

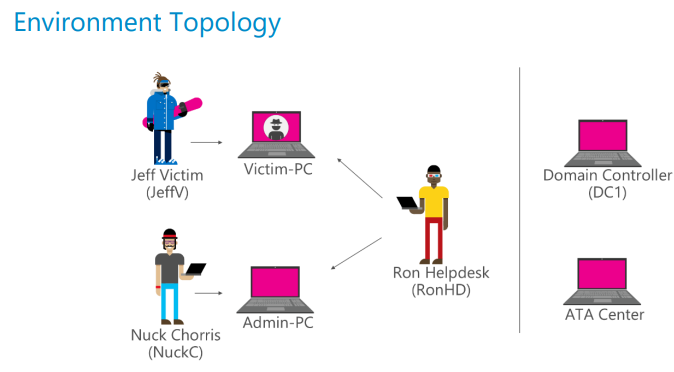

Lab

All rights reserved