Phân tích log với Splunk (2)

Cài đặt splunk trên win 11, đẩy log về server

Cài đặt và triển khai Splunk enterprise 10.0.0 trên máy Win11

Truy cập vào giao diện của Splunk theo đường dẫn: 127.0.0.1:8000

Đẩy log lên máy Splunk

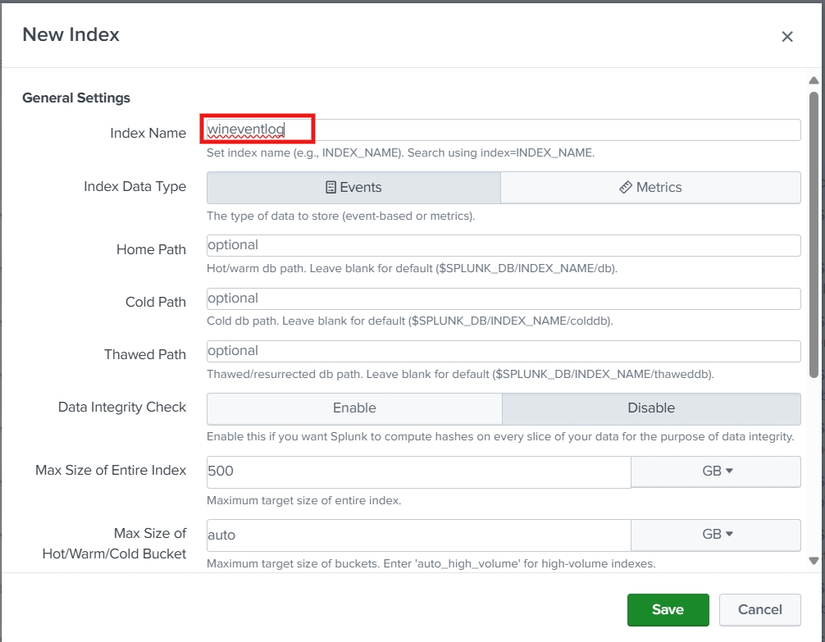

Tạo index mới để dễ tìm kiếm hơn. Settings > Indexes > New Index. Tạo index mới tên wineventlog

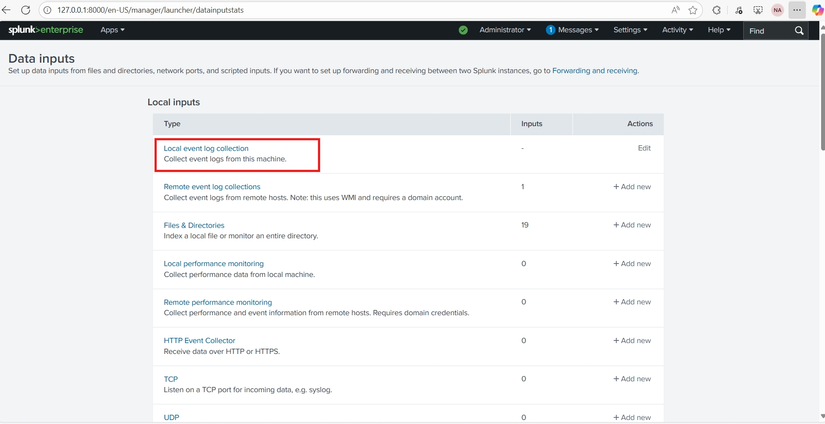

Trong Splunk Web, đi đến Settings > Data Inputs. Chọn Local Event Log Collection > New

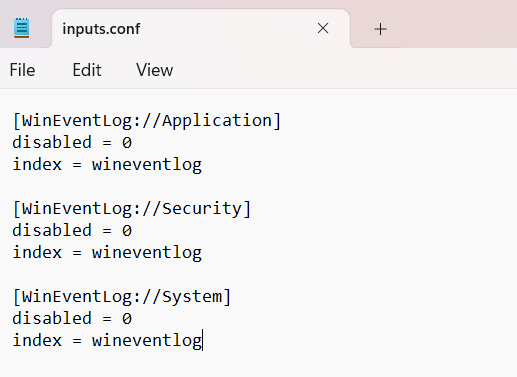

Tạo file inputs.conf với cấu hình như sau

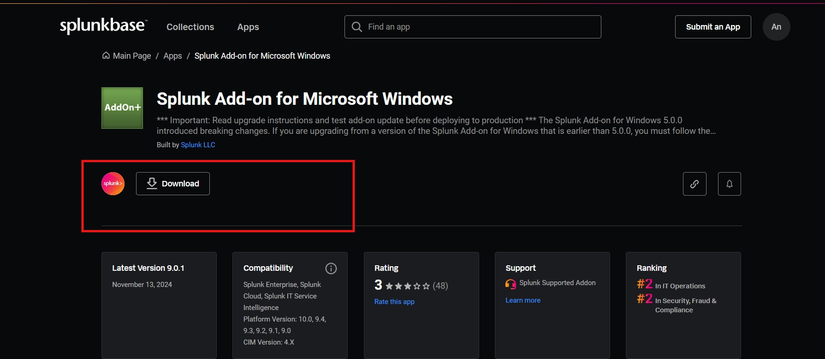

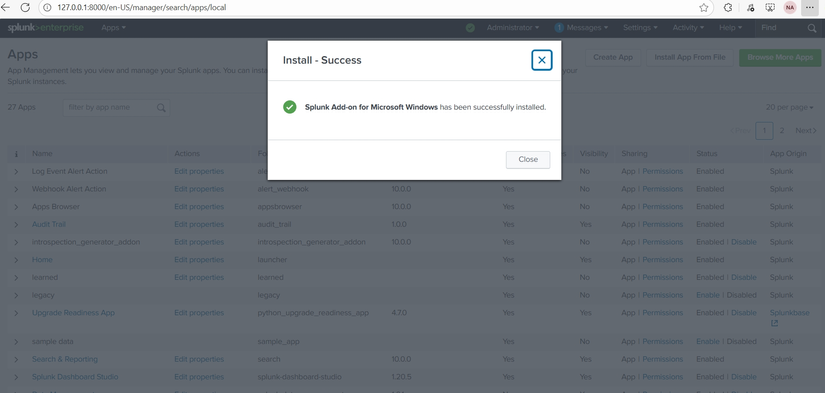

Tải và cài Splunk Add-on for Microsoft Windows

Trong Splunk Web → Apps → Manage Apps → Install app from file → Upload file vừa tải.

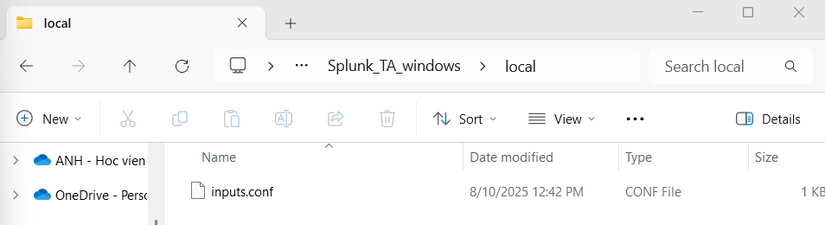

Tạo file cấu hình inputs.conf trong Add-on

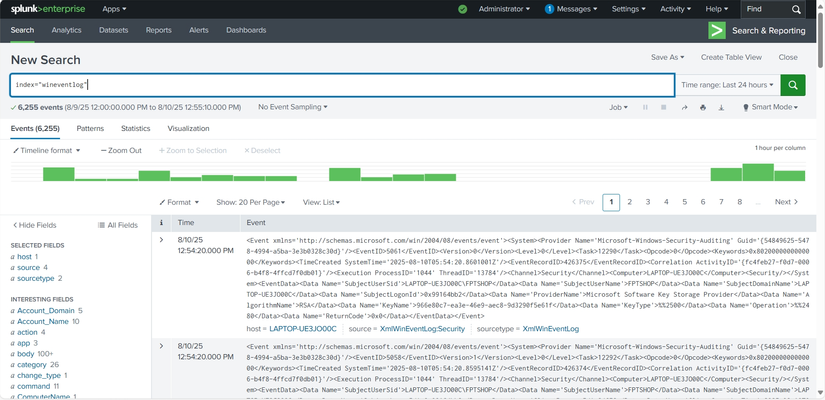

Khởi động lại Splunk ( với quyền admin ), nhận thấy đã thu được log

Phân tích log

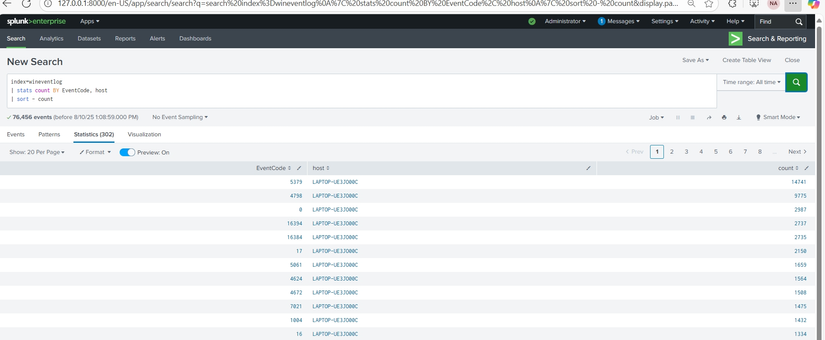

Đếm số sự kiện theo loại (EventID): index=wineventlog | stats count BY EventCode, host | sort - count

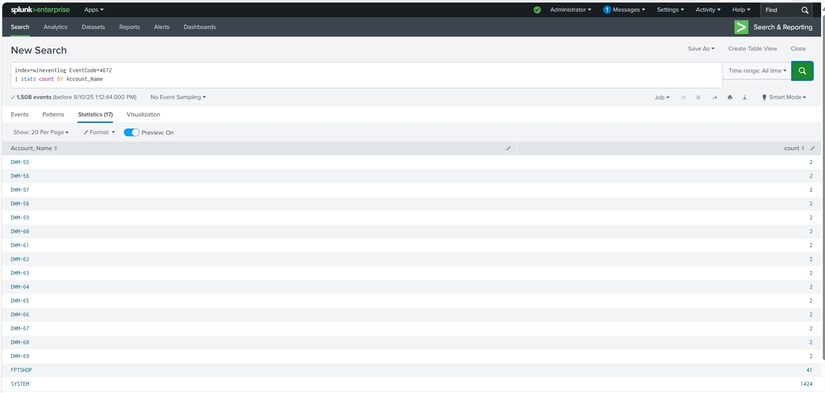

Tài khoản được cấp quyền đặc biệt (4672) index=wineventlog EventCode=4672 | stats count BY Account_Name

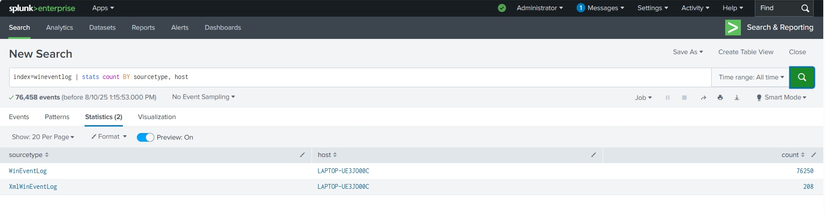

Xem tổng quan theo sourcetype / host: index=wineventlog | stats count BY sourcetype, host

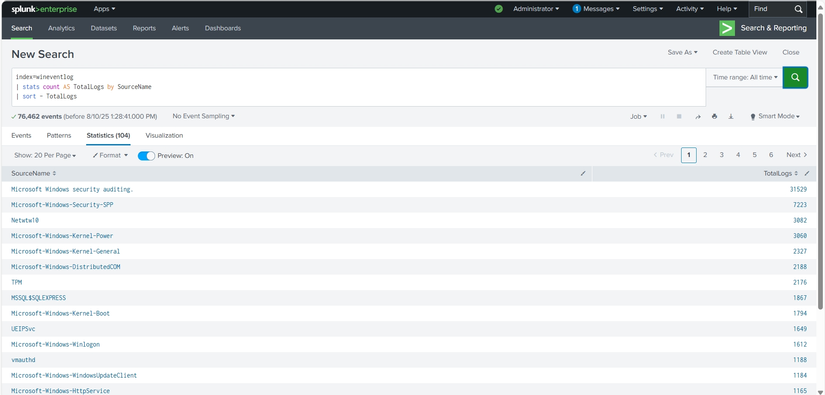

Thống kê số log theo ứng dụng/dịch vụ (SourceName): index=wineventlog | stats count AS TotalLogs by SourceName | sort - TotalLogs

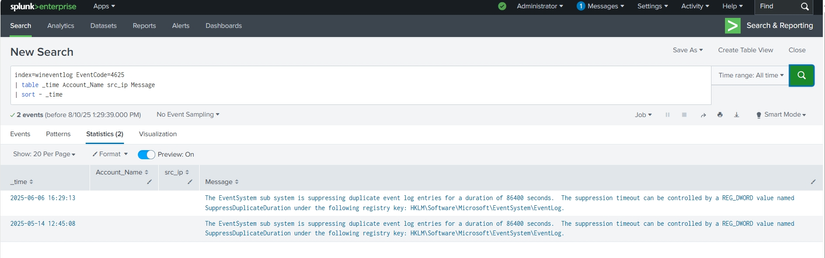

Tìm các đăng nhập thất bại (EventCode 4625 – Windows Failed Logon): index=wineventlog EventCode=4625 | table _time Account_Name src_ip Message | sort - _time

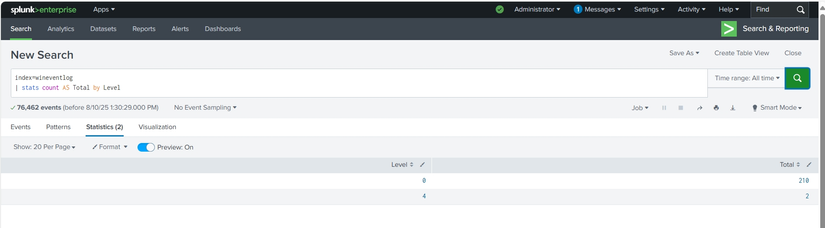

Thống kê số log theo mức độ (Level): index=wineventlog | stats count AS Total by Level

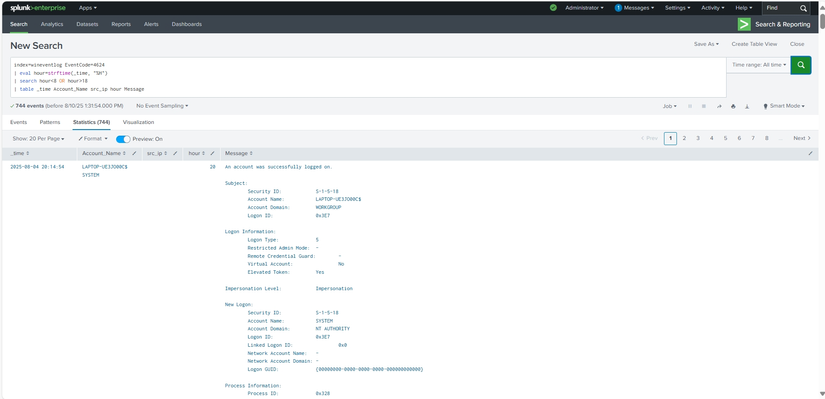

Tìm user đăng nhập ngoài giờ hành chính (EventCode 4624): index=wineventlog EventCode=4624 | eval hour=strftime(_time, "%H") | search hour<8 OR hour>18 | table _time Account_Name src_ip hour Message

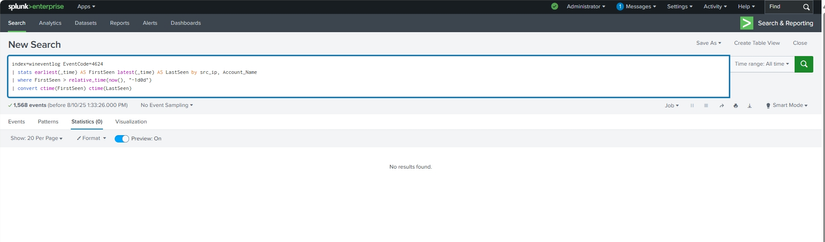

Phát hiện đăng nhập từ IP chưa từng thấy trước đây (EventCode 4624): index=wineventlog EventCode=4624 | stats earliest(_time) AS FirstSeen latest(_time) AS LastSeen by src_ip, Account_Name | where FirstSeen > relative_time(now(), "-1d@d") | convert ctime(FirstSeen) ctime(LastSeen)

All rights reserved