Phần 2 - Snort và hướng dẫn cài đặt snort cơ bản trên ubuntu

Mở đầu

Tiếp tục series, đầu bài mình khái quát lại Phần 1 với Snort là một mã nguồn mở miễn phí với nhiều tính năng trong việc bảo vệ hệ thống bên trong, phát hiện sự tấn công từ bên ngoài vào hệ thống - một kiểu IDS/IPS, thực hiện giám sát các gói tin ra vào hệ thống.

Cấu hình snort

Các bước để tiến hành cấu hình snort:

- Bước 1: Set the network variables – cấu hình các thành phần của mạng .

- Bước 2: Configure the decoder : cấu hình thành phần module giải mã

- Bước 3: Configure the base detection engine - công cụ phát hiện cơ sở.

- Bước 4: Configure dynamic loaded libraries - thư viện được tải động

- Bước 5: Configure preprocessors – Cấu hình tiền sử lý

- Bước 6: Configure output plugins – cấu hình các plugin đầu ra

- Bước 7: Customize your rule set – cấu hình luật

- Bước 8: Customize preprocessor and decoder rule set – Cấu hình luật tiền xử lý và luật bộ giải mã

- Bước 9: Customize shared object rule set – cấu hình bộ luật đối tượng chia sẻ

Các bước cấu hình chi tiết và demo

Cài đặt Snort:

Thực hiện update và cài đặt các gói hỗ trợ: Pcap, PCRE, libdnet, DAQ, lib

apt install -y build-essential

apt install -y libpcap-dev libpcre3-dev libdumbnet-dev

apt install -y bison flex

apt install -y zlib1g-dev liblzma-dev openssl libssl-dev libnghttp2-

dev

Tạo thư mục chứa sources code cài đặt và cài đặt:

mkdir -p ~/snort_src

cd ~/snort_src

Tải, giải nén, cài đặt gói DAQ:

wget https://www.snort.org/downloads/snort/daq-2.0.7.tar.gz

tar -xzvf daq-2.0.7.tar.gz

cd daq-2.0.7

./configure

make

make install

Tải gói Snort:

Trong hướng dẫn này, mình sử dụng phiên bản 2.9.18.1 Các bạn có thể sử dụng các phiên bản mới hơn ở trang chủ nhé.

wget https://www.snort.org/downloads/snort/snort-2.9.18.1.tar.gz

tar -xzvf snort-2.9.18.1.tar.gz

cd snort-2.9.18.1

./configure --enable-sourcefire

make

make install

Cập nhật thư viện:

ldconfig

Tạo các thư mục Snort và các thư mục chứa các bộ rule

mkdir /etc/snort

mkdir /etc/snort/rules

mkdir /etc/snort/rules/iplists

mkdir /etc/snort/preproc_rules

mkdir /usr/local/lib/snort_dynamicrules

mkdir /etc/snort/so_rules

Tạo file để lưu trữ rule và danh sách IP

touch /etc/snort/rules/iplists/black_list.rules

touch /etc/snort/rules/iplists/white_list.rules

touch /etc/snort/rules/local.rules

touch /etc/snort/sid-msg.map

Tạo thư mục lưu trữ log

mkdir /var/log/snort

mkdir /var/log/snort/archived_logs

Phân quyền

chmod -R 5775 /etc/snort

chmod -R 5775 /var/log/snort

chmod -R 5775 /var/log/snort/archived_logs

chmod -R 5775 /etc/snort/so_rules

chmod -R 5775 /usr/local/lib/snort_dynamicrules

Chuyển quyền

chown -R snort:snort /etc/snort

chown -R snort:snort /var/log/snort

chown -R snort:snort /usr/local/lib/snort_dynamicrules

Sử dụng cấu hình có sẵn coppy vào thư mục /etc/snort

cd ~/snort_src/snort-2.9.18.1/etc/

cp *.conf* /etc/snort

cp *.map /etc/snort

cp *.dtd /etc/snort

cd~/snort_src/snort-2.9.18.1/src/dynamicpreprocessors/build/usr/local/lib/snort_dynamicpreprocessor/

cp * /usr/local/lib/snort_dynamicpreprocessor

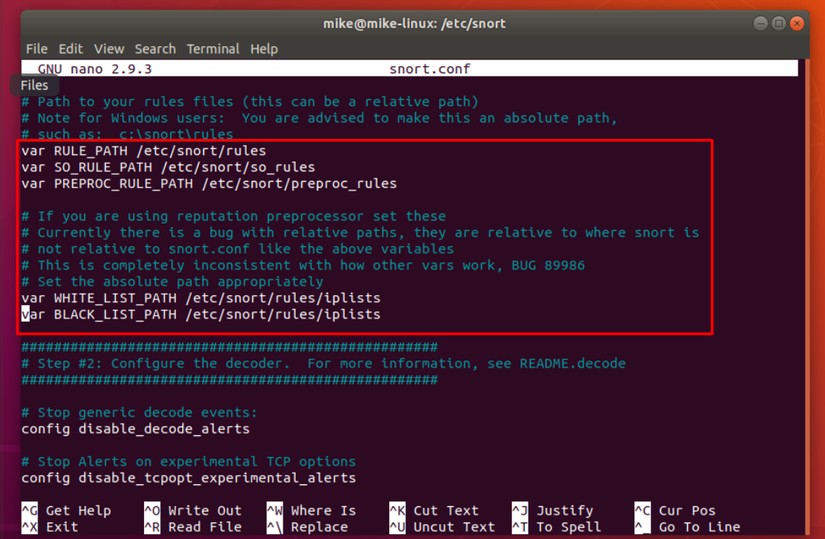

Chỉnh sửa các cấu hình cơ bản trong snort.conf

sudo nano /etc/snort/snort.conf

Chỉnh sửa HOMENET trong cấu hình

Thêm đường dẫn các thư mục chứa cấu hình Rules

Cuối cùng, khởi động lại dịch vụ để áp đặt cấu hình mới nhất.

Kết luận

Như vậy là đã hoàn tất quá trình cài đặt snort với cấu hình cơ bản. Trong phần tiếp theo, mình sẽ thực hiện cấu hình các bộ luật phù hợp và demo tấn công để đưa ra cảnh báo! Nhớ theo dõi và upvote bài viết để mình ra phần tiếp theo sớm nhé! Thanks yall.

All rights reserved