OWASP Top Ten - 10 Lỗ Hổng Bảo Mật Ứng Dụng Web Phổ Biến Nhất

Trong thời đại số, khi ứng dụng web trở thành nền tảng chính cho hầu hết hoạt động kinh doanh và dịch vụ, bảo mật ứng dụng không còn là lựa chọn – mà là điều bắt buộc. Tuy nhiên, việc đảm bảo an toàn cho các ứng dụng web vẫn là thách thức lớn khi các lỗ hổng bảo mật liên tục bị khai thác, gây thiệt hại nghiêm trọng cho cá nhân và tổ chức. Để giúp cộng đồng phát triển phần mềm đối phó với các mối đe dọa phổ biến, tổ chức OWASP (Open Worldwide Application Security Project) đã xây dựng danh sách OWASP Top Ten – bảng xếp hạng 10 lỗ hổng bảo mật nghiêm trọng và phổ biến nhất trong ứng dụng web.

Trong bản cập nhật năm 2021, danh sách này không chỉ phản ánh các điểm yếu kỹ thuật mà còn nhấn mạnh đến tầm quan trọng của thiết kế an toàn, khả năng giám sát và kiểm soát quyền truy cập. Bài viết sau đây sẽ trình bày chi tiết 10 lỗ hổng bảo mật hàng đầu theo OWASP Top Ten 2021, kèm theo ví dụ minh họa thực tế và giải pháp phòng chống cụ thể.

1. Đôi nét về OWASP

OWASP Top Ten là một bảng xếp hạng do tổ chức OWASP (Open Worldwide Application Security Project) xây dựng, nhằm tổng hợp và công bố 10 lỗ hổng bảo mật phổ biến và nghiêm trọng nhất trong các ứng dụng web. Danh sách này được cập nhật định kỳ dựa trên dữ liệu thực tế từ hàng trăm tổ chức bảo mật, các nhà nghiên cứu và chuyên gia trong ngành.

OWASP Top Ten là một bảng xếp hạng do tổ chức OWASP (Open Worldwide Application Security Project) xây dựng, nhằm tổng hợp và công bố 10 lỗ hổng bảo mật phổ biến và nghiêm trọng nhất trong các ứng dụng web. Danh sách này được cập nhật định kỳ dựa trên dữ liệu thực tế từ hàng trăm tổ chức bảo mật, các nhà nghiên cứu và chuyên gia trong ngành.

OWASP Top Ten không chỉ là tài liệu tham khảo mà còn được coi là tiêu chuẩn thực tế trong ngành phát triển phần mềm – giúp các doanh nghiệp, nhà phát triển và chuyên gia bảo mật định hướng ưu tiên trong việc kiểm thử, thiết kế và xây dựng hệ thống an toàn hơn.

2. Top 10 lỗ hổng OWASP

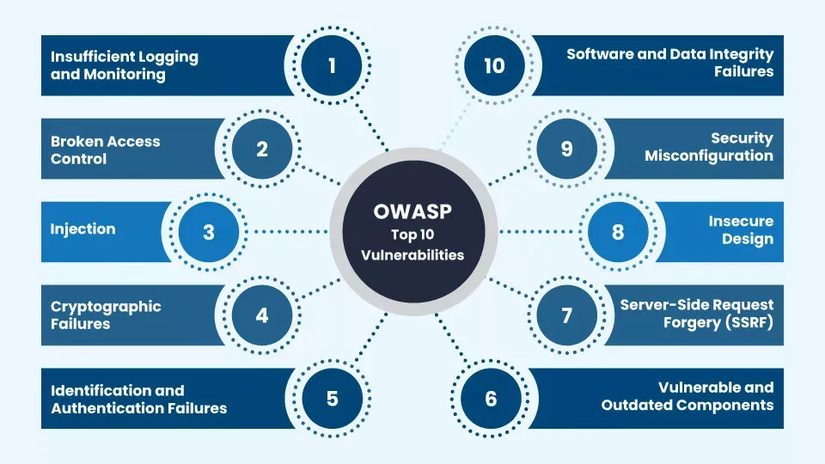

Hiện tại, danh sách OWASP Top Ten mới nhất là phiên bản năm 2021. Phiên bản 2025 đang trong quá trình chuẩn bị và dự kiến sẽ được phát hành vào nửa đầu năm 2025. Dưới đây là danh sách OWASP Top Ten 2021, liệt kê 10 rủi ro bảo mật nghiêm trọng nhất đối với ứng

1. Broken Access Control (Lỗi Kiểm Soát Truy Cập)

Định nghĩa

- Lỗi kiểm soát truy cập xảy ra khi người dùng có thể thực hiện hành động hoặc truy cập dữ liệu vượt quá quyền hạn được phép. Đây là lỗ hổng đứng đầu danh sách OWASP và cực kỳ phổ biến.

Nguyên nhân phổ biến

- Kiểm tra quyền ở phía client thay vì server

- Sử dụng ID dễ đoán trong URL (IDOR - Insecure Direct Object Reference)

- Thiếu kiểm tra quyền sở hữu tài nguyên

- Cho phép thay đổi method HTTP để bypass kiểm tra

Ví dụ thực tế:

- Code dễ bị tấn công:

// ❌ SAI: Chỉ kiểm tra ở frontend

app.get('/api/user/:id', (req, res) => {

const userData = db.getUserById(req.params.id);

res.json(userData);

});

- Kịch bản tấn công

# User thường với ID = 100

GET /api/user/100 ✅ OK

# Thử thay đổi ID

GET /api/user/1 ✅ Lấy được dữ liệu admin!

GET /api/user/2 ✅ Lấy được dữ liệu user khác!

- Code an toàn:

// ✅ ĐÚNG: Kiểm tra quyền trên server

app.get('/api/user/:id', authMiddleware, (req, res) => {

const requestedId = req.params.id;

const currentUserId = req.user.id;

const userRole = req.user.role;

// Chỉ cho phép xem thông tin của chính mình hoặc là admin

if (requestedId !== currentUserId && userRole !== 'admin') {

return res.status(403).json({ error: 'Access denied' });

}

const userData = db.getUserById(requestedId);

res.json(userData);

});

-

Các dạng tấn công phổ biến

- IDOR (Insecure Direct Object Reference): Thay đổi ID trong URL/parameter

- Horizontal Privilege Escalation: Truy cập dữ liệu người dùng cùng cấp

- Vertical Privilege Escalation: Nâng quyền lên admin

- Path Traversal: Truy cập file hệ thống: ../../../etc/passwd

-

Cách phòng chống

✅ Áp dụng mô hình phân quyền RBAC (Role-Based) hoặc ABAC (Attribute-Based)

✅ Luôn kiểm tra quyền trên server, không tin tưởng client

✅ Sử dụng UUID thay vì ID số nguyên tuần tự

✅ Deny by default - chặn mọi thứ trừ khi được phép rõ ràng

✅ Test bằng công cụ: Burp Suite, Postman, OWASP ZAP

2. Cryptographic Failures (Lỗi Mã Hóa)

Định nghĩa

- Lỗi liên quan đến việc bảo vệ dữ liệu nhạy cảm không đầy đủ - bao gồm dữ liệu đang truyền tải (in transit) và dữ liệu lưu trữ (at rest).

Các lỗi thường gặp

- Truyền dữ liệu nhạy cảm qua HTTP

- Lưu mật khẩu dạng plaintext hoặc hash yếu (MD5, SHA1)

- Sử dụng thuật toán mã hóa lỗi thời

- Không mã hóa database backup

- Lưu thông tin thẻ tín dụng không đúng chuẩn PCI DSS

Ví dụ thực tế

❌ Code nguy hiểm:

# Lưu mật khẩu dạng plaintext

user = User(

username="john",

password="MyPassword123" # ❌ Cực kỳ nguy hiểm!

)

db.save(user)

✅ Code an toàn:

import bcrypt

# Hash mật khẩu với bcrypt (có salt tự động)

password = "MyPassword123"

hashed = bcrypt.hashpw(password.encode('utf-8'), bcrypt.gensalt(rounds=12))

user = User(

username="john",

password_hash=hashed # ✅ An toàn

)

db.save(user)

# Verify password

def verify_password(input_password, stored_hash):

return bcrypt.checkpw(input_password.encode('utf-8'), stored_hash)

So sánh các thuật toán hash

| Thuật toán | Trạng thái | Thời gian hash | Khuyến nghị |

|---|---|---|---|

| MD5 | ❌ Không an toàn | Rất nhanh | KHÔNG dùng |

| SHA-1 | ❌ Không an toàn | Nhanh | KHÔNG dùng |

| SHA-256 | ⚠️ Không lý tưởng cho password | Nhanh | Chỉ dùng cho checksum |

| bcrypt | ✅ An toàn | Chậm (có chủ ý) | Khuyên dùng |

| Argon2 | ✅ Rất an toàn | Chậm (có chủ ý) | Tốt nhất hiện nay |

Kịch bản tấn công thực tế

Tình huống: Hacker chặn traffic WiFi công cộng

User đăng nhập qua HTTP:

POST http://example.com/login

{

"username": "john@email.com",

"password": "MySecret123"

}

→ Hacker dùng Wireshark bắt được plaintext password!

Cách phòng chống

-

Bắt buộc HTTPS cho toàn bộ website (dùng HSTS header)

-

Mã hóa dữ liệu nhạy cảm: bcrypt/Argon2 cho password, AES-256 cho dữ liệu

-

Không tự viết thuật toán mã hóa - dùng thư viện uy tín

-

Xoay key định kỳ, lưu key ở nơi an toàn (HSM, AWS KMS, Azure Key Vault)

-

Kiểm tra SSL Labs Score: https://www.ssllabs.com/ssltest/

3. Injection

Định nghĩa

Xảy ra khi dữ liệu người dùng được chèn trực tiếp vào câu lệnh/truy vấn mà không được kiểm tra và làm sạch, cho phép kẻ tấn công thực thi mã độc.

Các loại Injection phổ biến

- SQL Injection - Phổ biến nhất

- NoSQL Injection - MongoDB, CouchDB

- LDAP Injection

- XML Injection / XXE

- Command Injection - Thực thi lệnh OS

- Template Injection - Jinja2, Twig, etc.

SQL Injection - Ví dụ chi tiết

❌ Code dễ bị tấn công:

// Nối chuỗi trực tiếp - CỰC KỲ NGUY HIỂM!

$username = $_POST['username'];

$password = $_POST['password'];

$query = "SELECT * FROM users WHERE username = '$username' AND password = '$password'";

$result = mysqli_query($conn, $query);

Kịch bản tấn công:

-- Input của hacker:

username: admin' --

password: anything

-- Query thực tế được thực thi:

SELECT * FROM users WHERE username = 'admin' -- ' AND password = 'anything'

-- Phần sau dấu -- bị comment → Đăng nhập thành công mà không cần mật khẩu!

Tấn công nâng cao - Union-based SQLi:

-- Input:

username: ' UNION SELECT null, username, password, null FROM users --

password: anything

-- Lấy toàn bộ username và password từ database!

✅ Code an toàn:

// Dùng Prepared Statement

$stmt = $conn->prepare("SELECT * FROM users WHERE username = ? AND password = ?");

$stmt->bind_param("ss", $username, $password);

$stmt->execute();

$result = $stmt->get_result();

# Python với parameterized query

cursor.execute(

"SELECT * FROM users WHERE username = %s AND password = %s",

(username, password) # ✅ An toàn

)

Command Injection

❌ Code nguy hiểm:

import os

# User nhập: 8.8.8.8; rm -rf /

ip = request.form['ip']

result = os.system(f"ping -c 4 {ip}") # ❌ Nguy hiểm!

✅ Code an toàn:

import subprocess

import re

ip = request.form['ip']

# Validate input

if not re.match(r'^(\d{1,3}\.){3}\d{1,3}$', ip):

return "Invalid IP"

# Dùng list arguments thay vì string

result = subprocess.run(['ping', '-c', '4', ip], capture_output=True, timeout=5)

Cách phòng chống

- Luôn dùng Prepared Statements / Parameterized Queries

- Sử dụng ORM (SQLAlchemy, Hibernate, Sequelize)

- Validate input với whitelist (chỉ cho phép ký tự an toàn)

- Principle of Least Privilege cho database user

- Dùng WAF (Web Application Firewall) như ModSecurity

- Test bằng: SQLMap, Commix, Burp Suite

4.Insecure Design (Thiết Kế Không An Toàn)

Định nghĩa

Lỗi bảo mật bắt nguồn từ giai đoạn thiết kế - không phải bug code mà là thiếu sót trong kiến trúc, logic nghiệp vụ hoặc quy trình.

Sự khác biệt quan trọng

- Insecure Design: Thiếu kiểm tra bảo mật trong thiết kế

- Insecure Implementation: Code sai mặc dù thiết kế đúng

Ví dụ thực tế:

Tình huống 1: Reset Password không an toàn

❌ Thiết kế sai:

1. User click "Quên mật khẩu"

2. Hệ thống gửi email với link: /reset-password?email=user@example.com

3. User click link, nhập mật khẩu mới → Đổi thành công

❌ Vấn đề: Không có token xác thực → Ai cũng có thể reset password của người khác!

✅ Thiết kế đúng:

1. User click "Quên mật khẩu", nhập email

2. Server tạo token ngẫu nhiên (UUID), lưu vào DB với thời gian hết hạn

3. Gửi email: /reset-password?token=a8f3b2c1-4d5e-6f7g-8h9i-0j1k2l3m4n5o

4. User click link, server verify token:

- Token có tồn tại?

- Token đã hết hạn chưa? (15-30 phút)

- Token đã được dùng chưa?

5. Nếu OK → Cho phép đổi password, sau đó xoá token****

Tình huống 2: E-commerce không giới hạn số lượng

❌ Thiết kế sai:

// Không validate số lượng

app.post('/api/order', (req, res) => {

const { productId, quantity } = req.body;

const price = getProductPrice(productId);

const total = price * quantity; // ❌ Không kiểm tra quantity

// quantity = -1000 → Số âm → Nhận tiền thay vì trả!

processPayment(total);

});

✅ Thiết kế đúng:

app.post('/api/order', (req, res) => {

const { productId, quantity } = req.body;

// Validate đầy đủ

if (quantity < 1 || quantity > 100) {

return res.status(400).json({ error: 'Invalid quantity' });

}

const product = getProduct(productId);

if (quantity > product.stock) {

return res.status(400).json({ error: 'Not enough stock' });

}

const total = product.price * quantity;

// Double-check trên server

if (total < 0) {

return res.status(400).json({ error: 'Invalid total' });

}

processPayment(total);

});

Business Logic Flaws

Ví dụ: Voucher/Coupon không giới hạn

Tình huống:

- Voucher "FREESHIP" giảm 50k phí ship

- Hacker tạo 1000 đơn hàng nhỏ, mỗi đơn dùng voucher

- Lỗ ngay 50 triệu!

Giải pháp:

✅ Giới hạn số lần dùng voucher

✅ Giới hạn theo user/IP/device

✅ Đặt giá trị đơn hàng tối thiểu

✅ Rate limiting****

Cách phòng chống

- Áp dụng Threat Modeling (STRIDE, PASTA) ngay từ đầu

- Secure by Default - mọi thứ bị chặn trừ khi cho phép rõ ràng

- Peer review cho thiết kế quan trọng

- Viết test case cho business logic

- Dùng security checklist (ASVS của OWASP)

5. Security Misconfiguration (Cấu Hình Sai)

Định nghĩa

Lỗi do cấu hình không đúng hoặc không đủ ở bất kỳ tầng nào của stack: web server, database, framework, cloud services.

Các lỗi phổ biến 1. Debug mode trong production

# ❌ Django settings.py

DEBUG = True # Lộ toàn bộ cấu trúc code, database schema

# ✅ Đúng

DEBUG = False

ALLOWED_HOSTS = ['yourdomain.com']

Hậu quả khi để DEBUG = True:

- Lộ source code và đường dẫn file

- Hiển thị query SQL đầy đủ

- Lộ secret keys, environment variables

- Stack trace chi tiết giúp hacker

2. Default credentials

❌ Các tài khoản mặc định thường gặp:

- admin / admin

- root / root

- admin / password

- admin / 123456

- Administrator / password

→ Hacker dùng tool tự động quét và thử hàng triệu website!

- Directory Listing

❌ Apache/Nginx cấu hình sai:

http://example.com/uploads/

→ Hiển thị toàn bộ file đã upload

→ Tìm được file backup: database_backup_2024.sql

✅ Tắt directory listing:

# Apache

Options -Indexes

# Nginx

autoindex off;

4. Verbose Error Messages

❌ Lỗi database bị lộ:

"MySQL Error 1064: You have an error in your SQL syntax near 'admin' at line 1"

→ Hacker biết đang dùng MySQL, có table admin

✅ Error message chung chung:

"An error occurred. Please contact support."

5. Unnecessary Services/Features

❌ Để lộ:

- phpMyAdmin tại /phpmyadmin

- Admin panel tại /admin, /administrator

- API documentation tại /api/docs (Swagger)

- Monitoring dashboard không cần auth

✅ Chỉ expose những gì thực sự cần thiết

6. Vulnerable and Outdated Components

- Giải thích: Sử dụng thư viện hoặc phần mềm lỗi thời, chứa lỗ hổng đã biết.

- Ví dụ: Dùng jQuery 1.x, Apache Struts 2 với lỗi RCE.

- Kịch bản: Hacker khai thác lỗ hổng để thực thi mã độc trên server.

- Phòng chống: Theo dõi và cập nhật thường xuyên dependency, sử dụng công cụ như Snyk, Dependabot hoặc OWASP Dependency-Check để phát hiện lỗ hổng.

7. Identification and Authentication Failures

- Giải thích: Lỗi trong cơ chế xác thực danh tính, ví dụ như mật khẩu yếu, không giới hạn số lần đăng nhập sai, không có xác thực đa yếu tố (MFA).

- Ví dụ: Cho phép đăng nhập không giới hạn lần thử.

- Kịch bản: Tấn công brute force để đoán mật khẩu tài khoản admin.

- Phòng chống: Thiết lập chính sách mật khẩu mạnh, sử dụng CAPTCHA, giới hạn số lần đăng nhập sai, bật xác thực 2 lớp (2FA).

8. Software and Data Integrity Failures

- Giải thích: Không đảm bảo tính toàn vẹn của phần mềm, dữ liệu hoặc quy trình triển khai (CI/CD), dễ bị tấn công supply chain.

- Ví dụ: Triển khai ứng dụng từ nguồn không xác minh chữ ký số.

- Kịch bản: Kẻ tấn công chèn mã độc vào pipeline CI/CD.

- Phòng chống: Kiểm tra checksum/tệp tin tải về, ký mã nguồn, dùng CI/CD an toàn, kiểm soát chặt mã của bên thứ ba.

9. Security Logging and Monitoring Failures

- Giải thích: Không ghi lại hoặc không giám sát đủ các sự kiện quan trọng trong hệ thống. Điều này khiến việc phát hiện tấn công hoặc điều tra sau sự cố gặp khó khăn.

- Ví dụ: Không lưu lại nhật ký đăng nhập thất bại.

- Kịch bản: Hacker đăng nhập thử sai hàng trăm lần nhưng không bị phát hiện.

- Phòng chống: Ghi log toàn diện, tích hợp với hệ thống giám sát SIEM, thiết lập cảnh báo (alerting) khi có dấu hiệu tấn công.

10. Server-Side Request Forgery (SSRF)

- Giải thích: Hệ thống bị lừa gửi request đến địa chỉ nội bộ hoặc hệ thống khác mà kẻ tấn công chỉ định.

- Ví dụ: Truy vấn đến http://localhost:8080/admin từ phía server.

- Kịch bản: Hacker dùng SSRF để truy cập metadata server của cloud provider, đánh cắp credentials.

- Phòng chống: Hạn chế URL đầu vào, chặn IP nội bộ, dùng allow-list domain, timeout sớm với request bất thường.

3. Kết luận

OWASP Top Ten không chỉ là danh sách tham khảo mà còn là tiêu chuẩn công nghiệp được công nhận toàn cầu. Việc tích hợp bảo mật ngay từ khâu thiết kế, phát triển và kiểm thử sẽ giúp doanh nghiệp giảm thiểu rủi ro, tăng độ tin cậy và bảo vệ dữ liệu khách hàng một cách hiệu quả nhất. Đặc biệt trong thời đại số hóa và phát triển mạnh mẽ của các ứng dụng web và cloud, nhận thức và ứng phó sớm với các lỗ hổng bảo mật là yếu tố then chốt trong chiến lược an ninh mạng.

All rights reserved