Các kiểu tấn công mạng phổ biến hiện nay

Bài đăng này đã không được cập nhật trong 4 năm

Tấn công mạng hay còn gọi là chiến tranh trên không gian mạng. Có thể hiểu tấn công mạng là hình thức tấn công xâm nhập vào một hệ thống mạng máy tính, cơ sở dữ liệu, hạ tầng mạng, website, thiết bị của một cá nhân hoặc một tổ chức thông qua mạng internet với những mục đích bất hợp pháp.

Cụm từ “Tấn công mạng” có 2 nghĩa hiểu:

- Hiểu theo cách tích cực (positive way): Tấn công mạng (penetration testing) là phương pháp Hacker mũ trắng xâm nhập vào một hệ thống mạng, thiết bị, website để tìm ra những lỗ hổng, các nguy cơ tấn công nhằm bảo vệ cá nhân hoặc tổ chức.

- Hiểu theo cách tiêu cực (negative way): Tấn công mạng (network attack) là hình thức, kỹ thuật Hacker mũ đen tấn công vào một hệ thống để thay đổi đối tượng hoặc tống tiền.

Các kiểu tấn công mạng phổ biến hiện nay

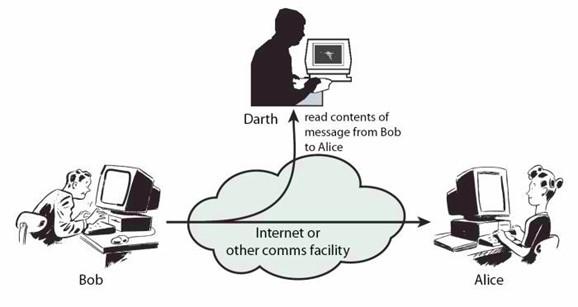

Tấn công bị động (Passive attack)

Trong kiểu tấn công này, các hacker sẽ kiểm soát các traffic không được mã hóa và tìm kiếm mật khẩu không được mã hóa (clear text password), các thông tin nhạy cảm có thể được sử dụng trong các kiểu tấn công khác. Các cuộc tấn công bị động bao gồm các hoạt động như:

- Phân tích traffic

- Giám sát các cuộc giao tiếp không được bảo vệ

- Giải mã các traffic mã hóa yếu

- Thu thập các thông tin xác thực như mật khẩu hoặc các thông tin nhạy cảm.

Các cuộc tấn công này cho phép kẻ tấn công có thể xem xét các hoạt động tiếp theo. Kết quả của các cuộc tấn công này là các thông tin hoặc file dữ liệu sẽ rơi vào tay kẻ tấn công mà người dùng không hề hay biết.

Tấn công rải rác (Distributed attack)

Tấn công rải rác là kẻ tấn công sẽ phải giới thiệu một đoạn mã như một chương trình trojan hoặc một chương trình back-door, với một phần “tin cậy” hoặc một phần mềm được phân phối cho nhiều người dùng và tấn công user bằng cách tập trung vào việc sửa đổi các phần mềm độc hại của phần cứng hoặc phần mềm trong quá trình phân phối. Các trường hợp thường gặp của dạng tấn công này là back-door trên một sản phẩm phần mềm nhằm giúp hacker truy cập trái phép đánh cắp các thông tin hoặc truy cập trái phép vào các chức năng của hệ thống.

Tấn công nội bộ ( Insider attack)

Các cuộc tấn công nội bộ (insider attack) liên quan đến người ở trong cuộc, chẳng hạn như một nhân viên nào đó “bất mãn” với công ty của mình, .... Các cuộc tấn công hệ thống mạng nội bộ có thể gây hại hoặc không tùy theo mục đích cũng như trình độ của kẻ tấn công. Thông thường những cuộc tấn công nội bộ thường liên quan đến những hành vi như cố ý nghe trộm, ăn cắp hoặc phá hoại thông tin, sử dụng thông tin một cách gian lận hoặc truy cập trái phép vào kho dữ liệu quan trọng.

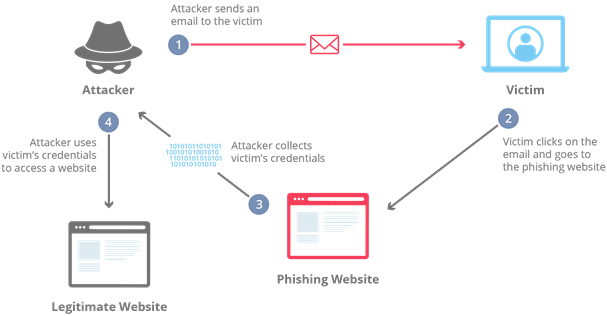

Tấn công giả mạo (Phishing ttack)

Phishing là hình thức tấn công hacker giả mạo thành một đơn vị/cá nhân uy tín để chiếm lòng tin của người dùng, thông thường qua email. Mục đích của tấn công giả mạo (phishing) là đánh cắp dữ liệu nhạy cảm như thông tin thẻ tín dụng, mật khẩu, đôi khi phishing là một hình thức để lừa người dùng cài đặt malware vào thiết bị của họ (khi đó phishing là một công đoạn trong tấn công bị động).

Phương thức tấn công này được biết đến lần đầu tiên vào năm 1987. Nguồn gốc của từ phishing là sự kết hợp của 2 từ: fishing for information (câu thông tin) và phreaking (trò lừa đảo sử dụng điện thoại của người khác không trả phí). Do sự giống nhau giữa việc “câu cá” và “câu thông tin người dùng” nên thuật ngữ phishing ra đời.

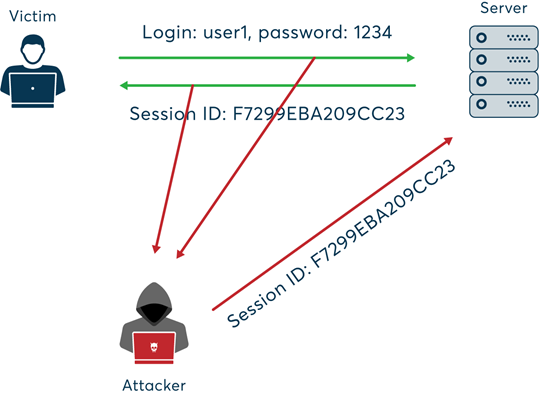

Tấn công chiếm đoạt phiên (Session Hijacking attack)

Hijack attack là dạng tấn công an ninh mạng trong đó phiên làm việc của người dùng sẽ bị kẻ tấn công chiếm đoạt. Cuộc tấn công bắt đầu khi bạn đăng nhập vào một dịch vụ bất kỳ, ví dụ như: ứng dụng ngân hàng và kết thúc khi bạn đăng xuất.Về cơ bản Session hijacking attack là một biến thể của Man-in-the-middle attack chỉ khác là mục đích của Session hijacking là ăn cắp cookie còn Man-in-the-middle attack hướng tới là cái gói tin.

Khi có cookie của người dùng, kẻ tấn công có thể sử dụng dịch vụ mà người dùng đã đăng nhập với vai trò như người dùng mà không cần đệ trình mật khẩu.

Ngoài ra còn một loại tấn công hijacking nữa đó là DNS Hijacking. DNS Hijacking liên quan đến phần hạ tầng mạng, mục đích của nó là điều khiển mạng của người dùng tới trang web đích mà kẻ tấn công mong muốn.

Tấn công mật khẩu (Password attack)

Đối với cuộc tấn công mật khẩu, các hacker sẽ cố gắng “phá” mật khẩu được lưu trữ trên cơ sở dữ liệu tài khoản hệ thống mạng hoặc mật khẩu bảo vệ các tập tin.

Các cuộc tấn công mật khẩu bao gồm 3 loại chính:

- Brute Force Attack (tấn công dò mật khẩu): kẻ tấn công sử dụng một công cụ mạnh mẽ, có khả năng thử nhiều username và password cùng lúc (từ dễ đến khó) cho tới khi đăng nhập thành công.

- Dictionary Attack (tấn công từ điển): là một biến thể của Brute Force Attack, tuy nhiên kẻ tấn công nhắm vào các từ có nghĩa thay vì thử tất cả mọi khả năng, nhiều người dùng có xu hướng đặt mật khẩu là những từ đơn giản VD: password, motconvit, ... Đây là lý do khiến Dictionary Attack có tỷ lệ thành công cao hơn.

- Key Logger Attack (tấn công Key Logger): đúng như cái tên của nó, tin tặc lưu lại lịch sử các phím mà nạn nhân gõ, bao gồm ID, password hay nhiều nội dung khác. Tấn công Key Logger nguy hiểm hơn 2 cách tấn công trên, do việc đặt mật khẩu phức tạp không giúp ích gì trong trường hợp này. Để tấn công tin tặc phải sử dụng một phần mềm độc hại (malware) đính kèm trong máy tính hoặc điện thoại của nạn nhân, phần mềm đó sẽ ghi lại tất cả những ký tự mà nạn nhân nhập vào máy tính và gửi về cho kẻ tấn công. Phần mềm này được gọi là Key Logger.

Tấn công khai thác lỗ hỏng bảo mật (Exploit attack)

Exploit attack là một cuộc tấn công lợi dụng một lỗ hỏng cụ thể trên hệ thống để những kẻ tấn công xâm nhập vào máy tính. Cuộc tấn công này lợi dụng điểm yếu trong hệ điều hành, ứng dụng hoặc bất kỳ code phần mềm nào khác, bao gồm cả plug-in ứng dụng hoặc thư viện phần mềm. Chủ sở hữu của những phần code này thường đưa ra những bản sử lỗi hoặc bản vá để khắc phục vấn đề. Người dùng hệ thống hoặc ứng dụng chịu trách nhiệm cập nhật bản vá thường có thể tải xuống từ web của nhà phát triển phần mềm hay do hệ điều hành hoặc ứng dụng tự động tải xuống. Việc không cài đặt một bản vá cho một vấn đề nhất định sẽ khiến người dùng trở thành nạn nhân của một cuộc tấn exploit.

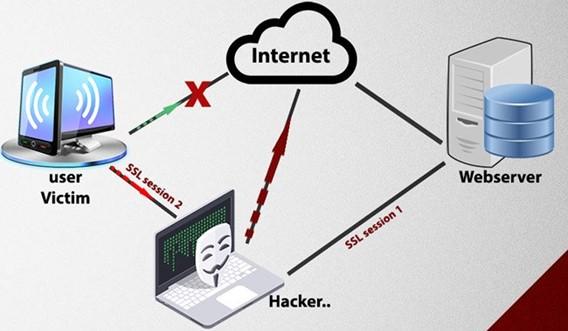

Tấn công Man-in-the-Middle Attack

Man in the Middle là kiểu tấn công mạng thường thấy nhất được sử dụng để chống lại những cá nhận và các tổ chức lớn chính, nó thường được viết tắt MITM. Có thể hiểu nôm na rằng MITM giống như một kẻ nghe trộm. MITM hoạt động bằng cách thiết lập các kết nối đến máy tính nạn nhân và chuyển tiếp dữ liệu giữa chúng. Trong trường hợp bị tấn công, nạn nhân cứ tin tưởng là họ đang truyền thông một cách trực tiếp với nạn nhân kia, nhưng sự thực thì các luồng truyền thông lại bị thông qua host của kẻ tấn công. Và kết quả là các host này không chỉ có thể thông dịch dữ liệu nhạy cảm mà còn có thể gửi xen vào cũng như thay đổi luồng dữ liệu để kiểm soát sâu hơn những nạn nhân của nó.

Tấn công phá mã khóa (Compromised-key attack)

Mã khóa ở đây là mã bí mật hoặc các con số quan trọng để “giải mã” các thông tin bảo mật. Mặc dù rất khó để có thể tấn công phá một mã khóa, nhưng với các hacker thì điều này vẫn có thể xảy ra. Sau khi các hacker có được một mã khóa, mã khóa này sẽ được gọi là mã khóa gây hại.

Hacker sử dụng mã khóa này để giành quyền truy cập các thông tin liên quan mà không cần phải gửi hoặc nhận các giao thức tấn công. Với các mã khóa gây hại, các hacker có thể giải mã hoặc sửa đổi dữ liệu.

Tấn công vào yếu tố con người (Social engineering)

Kẻ tấn công có thể liên lạc với một người quản trị hệ thống, giả làm một người sử dụng để yều cầu thay đổi mật khẩu, thay đổi quyền truy nhập của mình đối với hệ thống, hoặc thậm chí thay đổi một số cấu hình của hệ thống để thực hiện các phương pháp tấn công khác.

Với kiểu tấn công này không một thiết bị nào có thể ngăn chặn một cách hữu hiệu, và chỉ có một cách giáo dục người sử dụng mạng nội bộ về những yêu cầu bảo mật để đề cao cảnh giác với những hiện tượng đáng nghi.

Nói chung yếu tố con người là một điểm yếu trong bất kỳ một hệ thống bảo vệ nào, và chỉ có sự giáo dục cộng với tinh thần hợp tác từ phía người sử dụng có thể nâng cao được độ an toàn của hệ thống bảo vệ.

Tấn công cơ sở dữ liệu (SQL Injection)

Tấn công SQL Injection là một kĩ thuật cho phép những kẻ tấn công lợi dụng lỗ hổng trong việc kiểm tra dữ liệu nhập trong các ứng dụng web và các thông báo lỗi của hệ quản trị cơ sở dữ liệu để "tiêm vào" (inject) và thi hành các câu lệnh SQL bất hợp pháp (không được người phát triển ứng dụng lường trước). Hậu quả của nó rất tai hại vì nó cho phép những kẻ tấn công có thể thực hiện các thao tác xóa, hiệu chỉnh, … Lỗi này thường xảy ra trên các ứng dụng web có dữ liệu được quản lí bằng các hệ quản trị cơ sở dữ liệu như SQL Server, MySQL, Oracle, DB2, Sysbase.

Các dạng tấn công cơ sở dữ liệu:

- Dạng tấn công vượt qua kiểm tra đăng nhập

- Dạng tấn công sử dụng câu lệnh Select

- Dạng tấn công sử dụng câu lệnh INSERT

- Dạng tấn công sử dụng Stored-procedures

Tấn công từ chối dịch vụ DoS (Denial of Service)

DoS (Denial of Service) có thể mô tả như hành động ngăn cản những người dùng hợp pháp của một dịch vụ nào đó truy cập và sử dụng dịch vụ đó. Nó bao gồm cả việc làm tràn ngập mạng, làm mất kết nối với dịch vụ… mà mục đích cuối cùng là làm cho server không thể đáp ứng được các yêu cầu sử dụng dịch vụ từ các client.

Các cách thức tấn công:

- Phá hoại dựa trên tính giới hạn hoặc không thể phục hồi của tài nguyên mạng. Thông qua kết nối: Tấn công kiểu SYN flood, Lợi dụng nguồn tài nguyên của chính nạn nhân để tấn công Tấn công kiểu Land Attack, Tấn công kiểu UDP flood, Sử dụng các nguồn tài nguyên khác, Tấn công kiểu Smurf Attack, Tấn công kiểu Tear Drop

- Phá hoại hoặc chỉnh sửa thông tin cấu hình.

- Phá hoại hoặc chỉnh sửa vật lý phần cứng.

Tấn công từ chối phản xạ phân tán DRDoS ( Distributed Reflection Denial of Service)

Đây là kiểu tấn công mới và mạnh nhất trong họ DoS. Xuất hiện vào đầu năm 2002, nó là kiểu tấn công kết hợp giữa DoS và DDoS. Mục tiêu chính của DRDos là chiếm đoạt toàn bộ băng thông của máy chủ, tức là làm tắc nghẽn hoàn toàn kết nối từ máy chủ vào internet và làm tiêu hao tài nguyên của máy chủ. Với kiểu tấn công này nếu nó được thực hiện bởi một kẻ tấn công có tay nghề cao thì nó có thể hạ gục bất cứ hệ thống nào trên thế giới trong phút chốc.

Tấn công từ chối dịch vụ phân tán DDoS (Distributed Denial of Service)

DDoS (DDoS (Distributed Denial of Service) là tấn công từ chối dịch vụ phân tán và là phiên bản nâng cấp của DoS vì rất khó bị ngăn chặn. Hậu quả sau tấn công DDoS là sự sụp đổ của cả một hệ thống máy chủ trực tuyến. DDoS được thực hiện bằng cách tăng lượng truy cập trực tuyến từ nhiều nguồn đến máy chủ. Từ đó khiến máy chủ cạn kiệt tài nguyên lẫn băng thông.

DDoS không chỉ dùng một máy tính để tấn công mà còn lợi dụng hàng triệu máy tính khác. Chúng cộng hưởng lại sẽ tạo ra các “đợt sóng thần” traffic. Do được phân tán thành nhiều điểm truy cập có dải IP khác nhau, DDoS mạnh hơn DoS rất nhiều. Thường rất khó để nhận biết hoặc ngăn chặn các cuộc tấn công DDoS.

Có 2 loại tấn công DDoS:

- Bandwidth Depletion Attack (tấn công cạn kiệt băng thông): Bandwidth Depletion Attack được thiết kế nhằm làm tràn ngập mạng mục tiêu với những traffic không cần thiết, với mục đích làm giảm tối đa khả năng của các traffic hợp lệ đến được hệ thống cung cấp dịch vụ của mục tiêu.

- Resource Depletion Attack (tấn công cạn kiệt tài nguyên): Resource Depletion Attack là kiểu tấn công trong đó attacker gửi những packet dùng các protocol sai chức năng thiết kế, hay gửi những packet với dụng ý làm tắc nghẽn tài nguyên mạng làm cho các tài nguyên này không phục vụ user thông thường khác được.

Nguồn:

[1] https://www.cynet.com/network-attacks/network-attacks-and-network-security-threats/

[2] https://quantrimang.com/cac-kieu-tan-cong-mang-22

All rights reserved